Gör inte panik, men alla USB-enheter har ett stort säkerhetsproblem

USB-enheter är uppenbarligen farligare än vi någonsin föreställt oss. Det här handlar inte om skadlig kod som använder AutoPlay-mekanismen i Windows. Den här gången är det en grundläggande designfel i USB.

RELATED: Hur AutoRun Malware blev ett problem på Windows och hur det var (mestadels) Fixed

Nu borde du inte hämta och använda misstänkta USB-flash-enheter som du finner att ligga runt. Även om du säkerställde att de var fria från skadlig programvara, kunde de ha skadlig firmware .

Det är allt i firmware

USB står för "Universal serial bus". Det ska vara en universell typ av port- och kommunikationsprotokoll som låter dig ansluta många olika enheter till din dator. Lagringsenheter som flash-enheter och externa hårddiskar, möss, tangentbord, spelkontroller, ljudhögtalare, nätverksadaptrar och många andra typer av enheter använder alla USB över samma typ av port.

Dessa USB-enheter och andra komponenter i Din dator kör en typ av programvara som kallas "firmware". I huvudsak när du ansluter en enhet till din dator, är firmware på enheten det som gör det möjligt för enheten att fungera. Till exempel skulle en vanlig USB-flashdrivrutin hantera överföring av filerna fram och tillbaka. Ett USB-tangentbordets firmware skulle konvertera fysiska tangenttryck på ett tangentbord till digital nyckeldata som skickades via USB-anslutningen till datorn.

Denna fasta programvara är inte en vanlig mjukvara som din dator har tillgång till. Det är koden som kör enheten själv och det finns inget riktigt sätt att kontrollera och verifiera att en USB-enhetens firmware är säker.

Vad skadlig firmware kunde göra

Nyckeln till detta problem är det designmål som USB-enheter kan göra många olika saker. Till exempel kan en USB-flash-enhet med skadlig firmware fungera som ett USB-tangentbord. När du ansluter den till din dator kan den skicka tangentbordstrycksåtgärder till datorn som om någon satt på datorn skriver in nycklarna. Tack vare kortkommandon kan en skadlig firmware som ett tangentbord, till exempel öppna ett kommandotolfönster, ladda ner ett program från en fjärrserver, köra den och godkänna en UAC-prompten.

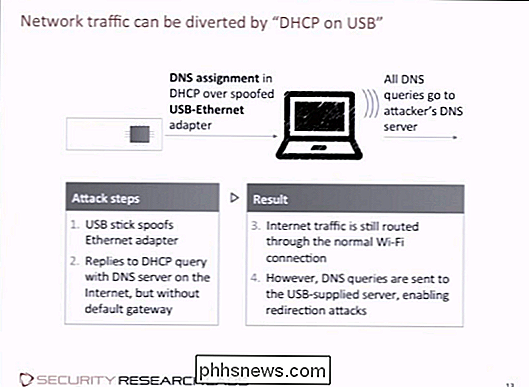

Mer snyggt, en USB-blixt enheten kan tyckas fungera normalt, men firmware kan ändra filer när de lämnar enheten, smitta dem. En ansluten enhet kan fungera som en USB-Ethernet-adapter och sträcka trafik över skadliga servrar. En telefon eller någon typ av USB-enhet med egen Internetanslutning kan använda den anslutningen till reläinformation från din dator.

RELATERAD: Inte alla "virus" är virus: 10 skadliga programvaruförklaringar förklaras

En modifierad lagring Enheten kan fungera som en startanordning när den upptäcker att datorn startas och datorn startar sedan från USB och laddar en del skadlig kod (känd som en rootkit) som sedan startar upp det verkliga operativsystemet, som körs under det.

Viktigt att USB-enheter kan ha flera profiler associerade med dem. En USB-flash-enhet kan hävda att det är en flash-enhet, ett tangentbord och en USB-Ethernet-nätverkskort när du sätter i den. Det kan fungera som en vanlig flash-enhet medan du reserverar rätten att göra andra saker.

Detta är bara en grundläggande fråga med USB själv. Det gör det möjligt att skapa skadliga enheter som kan låtsas att bara vara en typ av enhet, men också andra typer av enheter.

Datorer kan infektera en USB-enhetens firmware

Det här är ganska skrämmande hittills men inte helt. Ja, någon kan skapa en modifierad enhet med en skadlig firmware, men du kommer nog inte att komma över dem. Vad är oddsen kommer du att överlämnas till en speciellt utformad skadlig USB-enhet?

"MalUSB" -skyddskonfliktprogrammet tar detta till en ny, skrämmande nivå. Forskare för SR Labs tillbringade två månader reverse-engineering grundläggande USB-firmware kod på många enheter och fann att det faktiskt kunde omprogrammeras och ändras. Med andra ord kan en infekterad dator omprogrammera en ansluten USB-enhetens firmware, vilket gör att den USB-enheten blir en skadlig enhet. Den enheten kan sedan infektera andra datorer den var ansluten till, och enheten kunde spridas från dator till USB-enhet till dator till USB-enhet och på och av.

RELATERAT: Vad är "Juice Jacking" och bör jag undvika offentliga telefonladdare?

Detta har hänt tidigare med USB-enheter som innehåller skadlig programvara som berodde på funktionen Windows AutoPlay för att automatiskt köra skadlig kod på datorer som de var anslutna till till. Men nu kan antivirusverktyg inte upptäcka eller blockera den här nya typen av infektion som kan spridas från enhet till enhet.

Detta kan potentiellt kombineras med "juice jacking" -attacker för att infektera en enhet eftersom den laddas via USB från en skadlig USB porten. Den goda nyheten är att det här endast är möjligt med cirka 50% av USB-enheterna sen 2014. Den dåliga nyheten är att du inte kan berätta vilka enheter som är sårbara och vilka inte är utan att spricka dem öppna och undersöker den interna kretsen. Tillverkare kommer förhoppningsvis att utforma USB-enheter säkrare för att skydda deras firmware från att modifieras i framtiden. Men under tiden är en stor mängd USB-enheter i naturen utsatta för omprogrammering.

Är detta ett verkligt problem?

Så här har det visat sig vara en teoretisk sårbarhet. Äkta attacker har visats, så det är en verklig sårbarhet - men vi har inte sett det utnyttjas av någon verklig malware i det vilda än. Vissa människor har teoretiserat att NSA har känt till detta problem en stund och har använt den. NSA: s COTTONMOUTH-exploatering verkar innebära att man använder modifierade USB-enheter för att attackera mål, även om det verkar att NSA också implanteras specialiserad hårdvara i dessa USB-enheter.

Detta problem är emellertid förmodligen inte något som du snart kommer att råka på. I en daglig mening behöver du förmodligen inte se din väns Xbox-controller eller andra vanliga enheter med stor misstanke. Det här är emellertid en kärnfel i USB själv som bör åtgärdas.

Hur du kan skydda dig själv

Du bör vara försiktig när du hanterar misstänkta enheter. I dagarna med Windows AutoPlay malware, skulle vi ibland höra om USB-flashenheter kvar i företagets parkeringsplatser. Förhoppningen var att en anställd skulle hämta flash-enheten och ansluta den till en företagsdator, och sedan skulle enhetens skadliga program automatiskt köra och infektera datorn. Det fanns kampanjer för att öka medvetenheten om detta, uppmuntrande människor att inte hämta USB-enheter från parkeringsplatserna och ansluta dem till sina datorer.

Med AutoPlay nu inaktiverat som standard tenderar vi att tro att problemet är löst. Men dessa USB-firmwareproblem visar misstänkta enheter kan fortfarande vara farliga. Hämta inte USB-enheter från parkeringsplatser eller gatan och sätt in dem.

Hur mycket du borde oroa beror på vem du är och vad du gör, förstås. Företag med kritiska affärshemligheter eller finansiella data kanske vill vara extra försiktiga med vilka USB-enheter som kan ansluta till vilka datorer som hindrar infektioner från att sprida.

Även om detta problem hittills bara har noterats i test-of-concept-attacker hittills, exponerar en stor kärnfel i de enheter vi använder varje dag. Det är något att komma ihåg, och idealt, något som borde lösas för att förbättra USB-säkerheten.

Bildkrediter: Harco Rutgers på Flickr

![Chaos to Order: Hur avinstallation av program kan spara din dator [Sponsored]](http://phhsnews.com/img/how-to-2018/chaos-to-order-how-program-uninstallation-can-save-your-pc.png)

Chaos to Order: Hur avinstallation av program kan spara din dator [Sponsored]

En dator är som ett skrivbord. Om du använder det regelbundet, blir det staplat med onödiga program, filer, dokument och mappar. Men till skillnad från ett skrivbord tar det mer tid att sätta tillbaka en PC till beställningen. Faktum är att det ibland kan radera gamla filer och programgenvägar, men programmen på datorn kräver viss uppmärksamhet också.

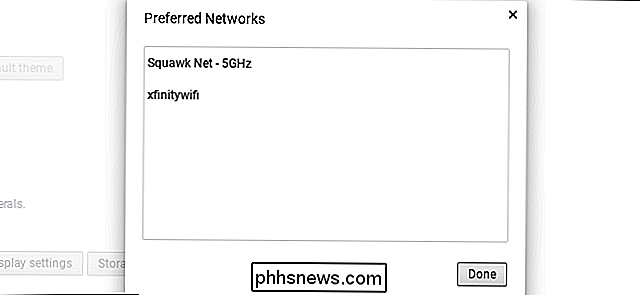

Hur du prioriterar dina trådlösa Wi-Fi-nätverk på en Chromebook

Din Chromebook ansluts automatiskt till Wi-Fi-nätverk som du tidigare har anslutit till. Men om flera kända Wi-Fi-nätverk ligger inom intervallet kanske du vill konfigurera vilken som prioriteras. Du kan till exempel prioritera ditt hemnätverk över grannens nätverk, som är närliggande men svagt. Denna funktion finns även på Windows 7, Windows 8 och 10 och MacOS.