Så här ser du om din VPN läcker din personliga information

Många använder Virtual Private Networks (VPN) för att maskera sin identitet, kryptera sin kommunikation eller surfa på nätet från en annan plats. Alla dessa mål kan komma ifrån varandra om din verkliga information läcker igenom ett säkerhetshål, vilket är vanligare än vad du skulle tro. Låt oss titta på hur man identifierar och korrigerar läckorna.

Hur VPN-läckage inträffar

Grunderna i VPN-användning är ganska enkla: Du installerar ett mjukvarupaket på din dator, enhet eller router (eller använd den inbyggda VPN-programvara). Denna programvara fångar all din nätverkstrafik och omdirigerar den via en krypterad tunnel till en avlägsen utgångspunkt. Till omvärlden verkar all din trafik komma från den avlägsen punkten i stället för din riktiga plats. Det här är bra för privatlivet (om du vill se till att ingen mellan din enhet och utdatarservern kan se vad du gör) är det bra för virtuell gränshopping (som att titta på amerikanska strömmande tjänster i Australien) och det är ett överlägset utmärkt sätt att kappa din identitet online.

Datasäkerhet och integritet är dock ständigt ett spel med katt och mus. Inget system är perfekt, och över tid upptas sårbarheter som kan äventyra din säkerhet och VPN-system är inget undantag. Här är de tre huvudsakliga sätten som VPN kan läcka ut din personliga information.

Felaktiga protokoll och fel

År 2014 visade sig den välkända Heartbleed-buggen att läcka identiteten hos VPN-användare. I början av 2015 upptäcktes en sårbarhet i webbläsaren som möjliggör för en tredje part att utfärda en begäran till en webbläsare för att avslöja användarens verkliga IP-adress (kringgå förvirringen som VPN-tjänsten tillhandahåller).

Denna sårbarhet, en del av WebRTC-kommunikationsprotokollet, är fortfarande inte fullständigt patchat, och det är fortfarande möjligt för de webbplatser du ansluter till, även när du är bakom VPN, att kolla din webbläsare och få din riktiga adress. I slutet av 2015 upptäcktes en mindre utbredd (men fortfarande problematisk) sårbarhet där användare på samma VPN-tjänst skulle kunna avaktivera andra användare.

Dessa sårbarheter är de värsta eftersom de är omöjliga att förutsäga, företag är långsamma att patchera dem, och du måste vara en informerad konsument för att säkerställa att din VPN-leverantör hanterar känt och nytt hot på lämpligt sätt. Men när de upptäckts kan du vidta åtgärder för att skydda dig själv (som vi kommer att markera på ett ögonblick).

DNS-läckor

Även om det inte finns några direkta fel och säkerhetsfel, handlar det alltid om DNS läckande (vilket kan uppstå från dåliga operativsystems standardkonfigurationsval, användarfel eller VPN-leverantörsfel). DNS-servrar löser de mänskliga användaradresserna du använder (som www.facebook.com) i maskinvänliga adresser (som 173.252.89.132). Om din dator använder en annan DNS-server än din VPN-plats kan den ge bort information om dig.

DNS-läckor är inte lika illa som IP läcker, men de kan fortfarande ge bort din plats. Om din DNS-läcka visar att dina DNS-servrar tillhör en liten Internet-leverantör, så minskar din identitet kraftigt och kan snabbt lokalisera dig.

Alla system kan vara sårbara för en DNS-läcka, men Windows har historiskt varit en av de värsta brottslingarna, på grund av hur operativsystemet hanterar DNS-förfrågningar och upplösning. Faktum är att Windows 10: s DNS-hantering med en VPN är så dålig att datorns säkerhetsarm hos Department of Homeland Security, USAs datorberedskapspersonal, faktiskt utfärdat en briefing om att kontrollera DNS-förfrågningar i augusti 2015.

IPv6 Läckor

RELATERADE: Användar du IPv6 ännu? Skulle du ens bry dig?

Slutligen kan IPv6-protokollet orsaka läckor som kan ge bort din plats och tillåta tredje part att spåra din rörelse över Internet. Om du inte är bekant med IPv6, kolla in vår förklarare här - det är i grunden nästa generation av IP-adresser, och lösningen till världen som löper ut av IP-adresser som antalet personer (och deras internetanslutna produkter) skyrockets.

Medan IPv6 är bra för att lösa det problemet är det inte så bra just nu för människor som oroar sig för integritet.

Lång historia kort: vissa VPN-leverantörer hanterar endast IPv4-förfrågningar och ignorerar IPv6-förfrågningar. Om din specifika nätverkskonfiguration och Internetleverantör uppgraderas för att stödja IPv6 men hanterar din VPN inte IPv6-förfrågningar. Du kan befinner dig i en situation där en tredje part kan göra IPv6-förfrågningar som avslöjar din sanna identitet (eftersom VPN skickar bara blint dem till ditt lokala nätverk / dator, som svarar förfrågan ärligt).

Just nu är IPv6 läckor den minst hotande källan för läckad data. Världen har varit så långsam att anta IPv6 att i de flesta fall, din ISP som drar sina fötter, även stödja det, skyddar dig faktiskt mot problemet. Men du borde vara medveten om det potentiella problemet och skydda proaktivt mot det.

Hur man kontrollerar läckor

RELATERAD: Vad är skillnaden mellan en VPN och en proxy?

Så var gör allt detta lämna dig, slutanvändaren när det gäller säkerhet? Det lämnar dig i en position där du måste vara aktivt vaksam om din VPN-anslutning och testar ofta din egen anslutning för att säkerställa att den inte läcker. Tänk inte på panik, men vi kommer att gå igenom hela processen med att testa och klistra på kända sårbarheter.

Kontrollera att läckor är en ganska enkel affärer, men patchar dem upp, som du ser i nästa avsnitt är lite svårare. Internet är fullt av säkerhetsmedvetna personer och det finns ingen brist på resurser som finns tillgängliga online för att hjälpa dig att kontrollera anslutningssårbarheter.

Obs! Medan du kan använda dessa läckprov för att kontrollera om din proxy-webbläsare läcker information, proxyer är ett helt annat odjur än VPN och bör inte betraktas som ett säkert integritetsverktyg.

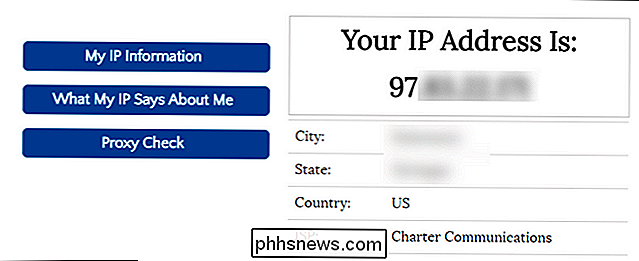

Steg 1: Hitta din lokala IP

Först bestämmer du vad din IP-adress är den egentliga IP-adressen. Om du använder din hemanslutning, skulle det vara den IP-adress som du fått av Internetleverantören (ISP). Om du använder Wi-Fi på en flygplats eller ett hotell, till exempel, skulle det vara IP-adressen till deras ISP. Oavsett, vi behöver ta reda på vad en öppen anslutning från din nuvarande plats till det större Internet ser ut.

Du kan hitta din riktiga IP-adress genom att tillfälligt inaktivera din VPN. Alternativt kan du ta en enhet på samma nätverk som inte är ansluten till en VPN. Då kan du bara besöka en webbplats som WhatIsMyIP.com för att se din offentliga IP-adress.

Notera denna adress, eftersom det här är adressen du inte vill se upp i VPN-testet vi kommer att genomföra inom kort.

Steg två: Kör grundläcktestet

Därefter kopplar du bort VPN och kör följande läckertest på din maskin. Det är rätt, vi inte vill att VPN körs ännu. Vi behöver först få några baseline data.

För vårt ändamål kommer vi att använda IPLeak.net eftersom det samtidigt testar för din IP-adress, om din IP-adress läcker via WebRTC och vilka DNS-servrar din anslutning använder.

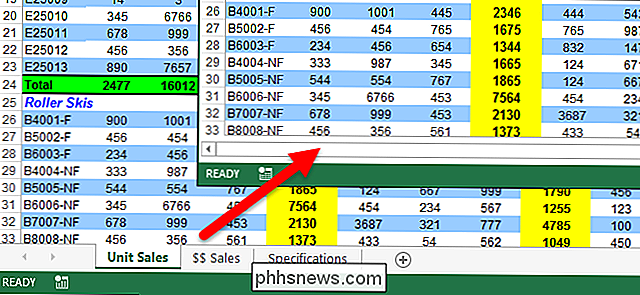

I ovanstående skärmdump är vår IP-adress och vår WebRTC-läckade adress identiska (även om vi har suddit dem out) -both är den IP-adress som tillhandahålls av vår lokala ISP per den kontroll vi utförde i det första steget i det här avsnittet.

Vidare matchar alla DNS-poster i "DNS-adressdetektering" längst ner med DNS inställningar på vår maskin (vi har vår datorset att ansluta till Googles DNS-servrar). Så för vårt första läckprov kontrollerar allt, eftersom vi inte är anslutna till vår VPN.

Som ett slutprov kan du också kontrollera om din maskin läcker IPv6-adresser med IPv6Leak.com.

Nu är det dags att starta VPN och köra fler test.

Steg tre: Anslut till din VPN och kör läckan Test igen

Nu är det dags att ansluta till din VPN. Oavsett rutin som VPN kräver för att upprätta en anslutning, är det dags att springa igenom det. Starta VPN: s program, aktivera VPN i systeminställningarna, eller vad som helst du normalt gör för att ansluta.

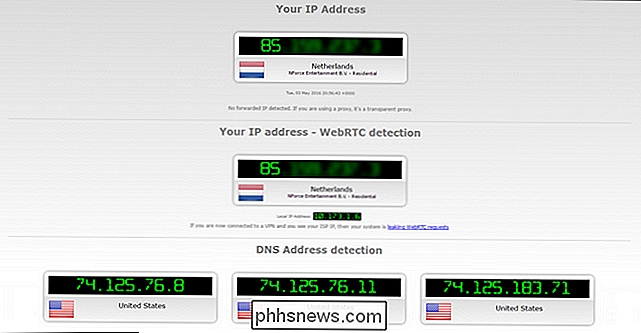

När det är anslutet är det dags att springa läckagetestet igen. Den här gången borde vi (förhoppningsvis) se helt olika resultat. Om allt körs perfekt har vi en ny IP-adress, inga WebRTC-läckor och en ny DNS-post. Återigen använder vi IPLeak.net :

I ovanstående skärmdump kan du se att vår VPN är aktiv (eftersom vår IP-adress visar att vi är anslutna från Nederländerna istället för Förenta staterna) och båda våra upptäckta IP-adress och WebRTC-adressen är densamma (vilket innebär att vi inte läcker vår sanna IP-adress via WebRTC-sårbarheten).

DNS-resultaten längst ner visar samma adresser som tidigare , som kommer från Förenta staterna, vilket innebär att vår VPN läcker våra DNS-adresser.

Detta är inte världens ände ur privatlivet, i det här fallet, eftersom vi använder Googles DNS-servrar istället för vår ISP: s DNS-servrar. Men det identifierar fortfarande att vi är från USA och det indikerar fortfarande att vår VPN läcker DNS-förfrågningar, vilket inte är bra.

OBS! Om din IP-adress inte har förändrats alls är det förmodligen inte en läcka". Istället är antingen 1) din VPN konfigurerad felaktigt och ansluts inte alls, eller 2) din VPN-leverantör har helt tappat bollen på något sätt, och du behöver kontakta sin supportlinje och / eller hitta en ny VPN-leverantör.

Om du körde IPv6-testet i föregående avsnitt och upptäckte att din anslutning svarade på IPv6-förfrågningar, bör du också köra IPv6-testet igen nu för att se hur VPN hanterar förfrågningarna.

Så vad händer om du upptäcker läcka? Låt oss prata om hur man hanterar dem.

Hur man förhindrar läckor

Det är omöjligt att förutse och förhindra alla möjliga säkerhetsproblem som följer, vi kan enkelt förhindra WebRTC-sårbarheter, DNS-läckor och andra problem. Så här skyddar du dig själv.

Använd en berömd VPN-leverantör

RELATERAD: Så här väljer du den bästa VPN-tjänsten för dina behov

Först och främst bör du använda en ansedd VPN-leverantör som håller sina användare på toppen av vad som händer i säkerhetsvärlden (de ska göra läxorna så att du inte behöver), och agerar på den informationen för att proaktivt plugga hål (och meddela dig när du behöver göra förändringar). För det ändamålet rekommenderar vi starkt StrongVPN-en bra VPN-leverantör som vi inte bara rekommenderat tidigare utan använder oss själva.

Vill du ha ett snabbt och smutsigt test för att se om VPN-leverantören är distanserad eller inte? Kör en sökning efter namn och nyckelord som "WebRTC", "läckande portar" och "IPv6 läckor". Om din leverantör inte har några offentliga blogginlägg eller supportdokumentation som diskuterar dessa problem, vill du förmodligen inte använda den VPN-leverantören eftersom de inte adresserar och informerar sina kunder.

Inaktivera WebRTC-förfrågningar

Om du " om du använder Chrome, Firefox eller Opera som din webbläsare kan du inaktivera WebRTC-förfrågningar för att stänga WebRTC-läckan. Chrome-användare kan hämta och installera en av två Chrome-tillägg: WebRTC Block eller ScriptSafe. Båda kommer att blockera WebRTC-förfrågningar, men ScriptSafe har den extra bonusen att blockera skadliga JavaScript, Java och Flash-filer.

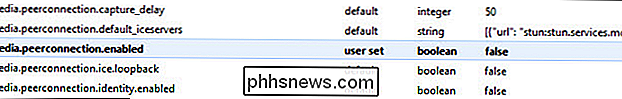

Opera-användare kan med en mindre tweak installera Chrome-tillägg och använda samma extensions för att skydda sina webbläsare. Firefox-användare kan inaktivera WebRTC-funktionaliteten från menyn om: config. Skriv baraom: configi Firefox-adressfältet, klicka på "Jag ska vara försiktig" och rulla sedan ner tills du ser postenmedia.peerconnection.enabled. Dubbelklicka på posten för att växla den till "false".

Rensa cachen i din webbläsare och starta om den.

Plug DNS och IPv6 Läckor

Plugging DNS och IPv6 läckage kan antingen vara en stor irritation eller trivial lätt att fixa, beroende på vilken VPN-leverantör du använder. Bästa fallet kan du helt enkelt berätta för VPN-leverantören via VPN-inställningarna att du kopplar DNS- och IPv6-hålen och VPN-mjukvaran hanterar all tung lyftning för dig.

Om din VPN-programvara inte tillhandahåller det här alternativet (och det är ganska sällsynt att hitta programvara som kommer att ändra din dator för dig på ett sådant sätt) måste du manuellt ställa in din DNS-leverantör och inaktivera IPv6 på enhetens nivå. Även om du har användbar VPN-programvara som gör det tunga för dig, rekommenderar vi dig att läsa igenom följande instruktioner om hur du manuellt byter saker, så du kan dubbelklicka på att VPN-programvaran gör rätt ändringar.

Vi visar hur du gör det på en dator som kör Windows 10, både för att Windows är ett mycket vanligt operativsystem och eftersom det också är otroligt läckert i detta avseende (jämfört med andra operativsystem). Anledningen till att Windows 8 och 10 är så läckande beror på en förändring av hur Windows hanterar DNS-servern.

I Windows 7 och senare skulle Windows helt enkelt använda de DNS-servrar du angav i den order du angav dem (eller om du gjorde det inte, det skulle bara använda de som anges på routern eller ISP-nivån). Från och med Windows 8 introducerade Microsoft en ny funktion som kallas "Smart Multi-Homed Named Resolution". Den nya funktionen förändrade hur Windows hanterade DNS-servrar. För att vara rättvis, sänker det faktiskt upp DNS-upplösning för de flesta användare, om de primära DNS-servrarna är långsamma eller oförsvarliga. För VPN-användare kan det dock leda till DNS-läckage, eftersom Windows kan komma tillbaka på andra DNS-servrar än de VPN-tilldelade.

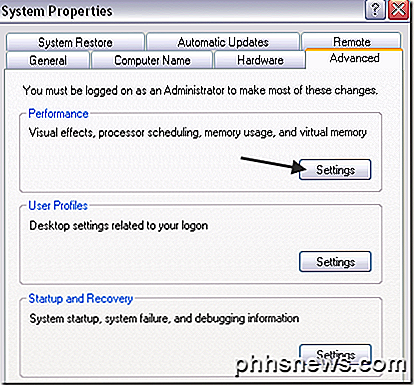

Det mest idiotsäkra sättet att åtgärda det i Windows 8, 8.1 och 10 (både Hem och Pro Edition) är att helt enkelt ställa in DNS-servrarna för alla gränssnitt.

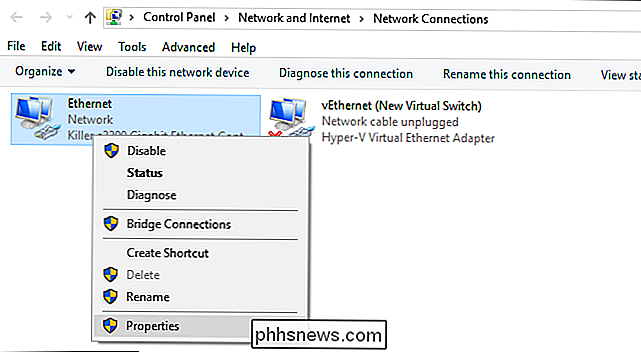

Öppna det här nätverket "Nätverksanslutningar" via Kontrollpanelen> Nätverk och Internet> Nätverksanslutningar och högerklicka på varje befintlig post för att byta inställningarna för den nätverksadaptern.

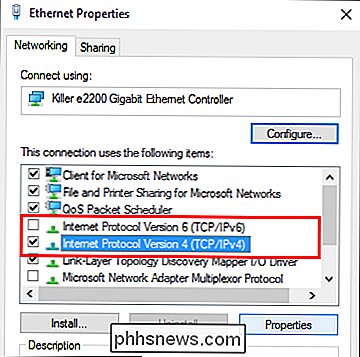

Avmarkera "Internet Protocol Version 6" för varje nätverksadapter för att skydda mot IPv6-läckage. Välj sedan "Internet Protocol Version 4" och klicka på "Properties" -knappen.

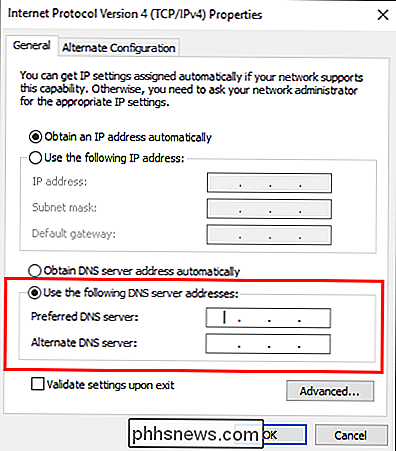

I menyn Egenskaper väljer du "Använd följande DNS-serveradresser".

I "Preferred" och "Alternate" DNS-rutorna anger du DNS-servrar du vill använda. Det bästa fallet är att du använder DNS-servern som specifikt tillhandahålls av din VPN-tjänst. Om din VPN inte har DNS-servrar som du kan använda kan du istället använda offentliga DNS-servrar som inte är kopplade till din geografiska plats eller Internetleverantör, som OpenDNS-servrar, 208.67.222.222 och 208.67.220.220.

Upprepa denna process av specificerar DNS-adresserna för varje adapter på din VPN-aktiverade dator för att säkerställa att Windows aldrig kan falla tillbaka på fel DNS-adress.

Windows 10 Pro-användare kan också inaktivera hela funktionen Smart Multi-Homed Named Resolution via gruppen Policy Editor, men vi rekommenderar även att du utför ovanstående steg (om en framtida uppdatering aktiverar funktionen igen kommer din dator att läcka DNS-data).

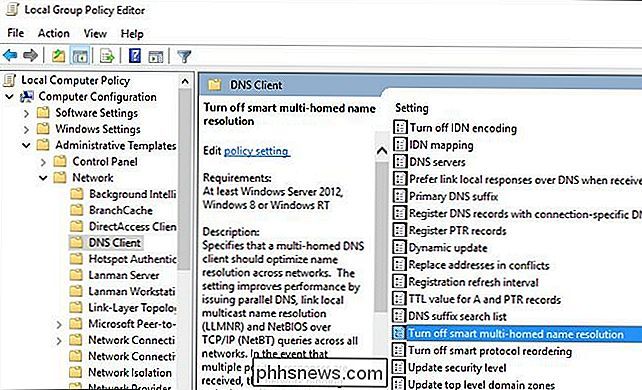

Tryck på Windows + R för att öppna dialogrutan för körning, skriv in "Gpedit.msc" för att starta Local Group Policy Editor och, se nedan, navigera till Administrative Templates> Network> DNS-Client. Sök efter posten "Slå av smart multi-homed name resolution".

Dubbelklicka på posten och välj "Aktivera" och tryck sedan på "OK" -knappen (det är lite kontrainuitivt men inställningen är "stäng av smart ... "så att den faktiskt aktiverar den policy som stänger av funktionen). Återigen, för tyngdpunkt rekommenderar vi att du manuellt redigerar alla dina DNS-poster så även om den här policyändringen misslyckas eller ändras i framtiden, är du fortfarande skyddad.

Så med alla dessa förändringar antagits, hur ser vårt läcktest ut nu?

Rengör som en visselpipa - vår IP-adress, vårt WebRTC läckertest och vår DNS-adress kommer alla tillbaka som tillhör VPN-utgångsnoden i Nederländerna. När det gäller resten av internet är vi från Lowlands.

Att spela Private Investigator-spelet på egen anslutning är inte exakt ett spännande sätt att tillbringa en kväll, men det är ett nödvändigt steg för att säkerställa din VPN-anslutning äventyras inte och läcker din personliga information. Tack och lov med hjälp av rätt verktyg och en bra VPN är processen smärtfri och din IP och DNS-information hålls privat.

Skapa uppstartbar USB-återställningsenhet i Windows 8/10

Igår skrev jag om hur du kan starta systemalternativen i Windows med olika metoder. Två metoder involverade att ladda Windows och den andra metoden är när Windows automatiskt laddar återställningsalternativen om den upptäcker att Windows inte kan laddas korrekt.Det här är bra, men det kommer att finnas fall när något går så fruktansvärt fel att även automatisk laddning av återställningsalternativ misslyckas. I det här falle

Hur fungerar fotografering: Kameror, objektiv och mer förklarade

Förvirrad av den digitala spegeln du har och allt fotografijargong som följer med det? Ta en titt på några fotbollsunderlag, lära dig hur din kamera fungerar och hur det kan hjälpa dig att ta bättre bilder. Fotografi har allt att göra med vetenskapen om optik - hur ljus reagerar när det bryts, böjs och fångas av ljuskänsliga material, som fotografisk film eller fotosensorer i moderna digitalkameror.