Vad är en "Zero-Day" -utnyttjande, och hur kan du skydda dig själv?

Teknikpressen skriver ständigt om nya och farliga "nolldagar" -utgifter. Men vad är det som är en nolldagars exploatering, det som gör det så farligt, och - viktigast av allt - hur kan du skydda dig själv?

Zero-dag attacker inträffar när de dåliga killarna går före de goda killarna och attackerar oss med sårbarheter vi visste aldrig ens existerade. Det är vad som händer när vi inte har haft tid att förbereda vårt försvar.

Programvaran är sårbar

Programvaran är inte perfekt. Webbläsaren du läser in här - oavsett om det är Chrome, Firefox, Internet Explorer eller något annat - är garanterat att det finns fel i det. Ett sådant komplicerat program är skrivet av människor och har problem vi bara inte vet om ännu. Många av dessa buggar är inte särskilt farliga - kanske orsakar de att en webbplats störs eller din webbläsare kraschar. Några buggar är dock säkerhetshål. En angripare som vet om felet kan skapa ett utnyttjande som använder buggen i programvaran för att få tillgång till ditt system.

Naturligtvis är vissa program sårbara än andra. Till exempel har Java haft en oändlig ström av sårbarheter som tillåter att webbplatser som använder Java-plugin-programmet för att komma undan Java-sandlådan och ha full tillgång till din maskin. Utnyttjande som klarar av att kompromissa med Google Chromes sandboxteknik har varit mycket sällsynt, även om även Chrome har haft nolldagar.

Ansvarig information

Ibland upptäcks en sårbarhet av de goda killarna. Antingen utvecklaren upptäcker sårbarheten själva eller "white hat" -hackare upptäcker sårbarheten och avslöjar det på ett ansvarsfullt sätt, kanske genom något som Pwn2Own eller Googles Chrome Bug Bounty Program, som belönar hackare för att upptäcka sårbarheter och avslöjar dem på ett ansvarsfullt sätt. Utvecklaren åtgärdar buggen och släpper ut en korrigeringsfil för den.

Ondskanare kan senare försöka utnyttja sårbarheten efter det att den har avslöjats och patchats, men människor har haft tid att förbereda.

Vissa människor lappar inte in programvaran i i tid, så dessa attacker kan fortfarande vara farliga. Om en attack riktar sig mot en mjukvara med känt sårbarhet om att det redan finns en korrigeringsfil tillgänglig, är det emellertid inte en "nolldags" attack.

Zero-Day Attacks

Ibland upptäcks en sårbarhet av de dåliga grabbar. De människor som upptäcker sårbarheten kan sälja den till andra människor och organisationer som letar efter exploateringar (det här är stora affärer - det här är inte bara tonåringar i källare som försöker röra med dig längre, det här är organiserad brottslighet i handling) eller använda sig själva. Sårbarheten kan ha varit känd för utvecklaren redan, men utvecklaren kanske inte har kunnat fixa den i tid.

I det här fallet har varken utvecklaren eller personer som använder programvaran förutvarande varning för att deras programvara är sårbar. Människor lär sig bara att programvaran är sårbar när den redan attackeras, ofta genom att undersöka attacken och lära sig vad felet utnyttjar.

Detta är en nolldagsangrepp - det betyder att utvecklare har haft noll dagar att hantera problemet innan den redan utnyttjas i naturen. De dåliga killarna har dock visat att det är tillräckligt länge för att skapa ett utnyttjande och börja attackera. Programvaran är fortfarande känslig för attacker tills en patch släpps och tillämpas av användare, vilket kan ta flera dagar.

Så här skyddar du dig själv

Noll dagar är skrämmande eftersom vi inte har någon förvarning om dem. Vi kan inte förhindra nolldagsattacker genom att hålla vår programvara lappad. Per definition är inga patchar tillgängliga för en nolldagsangrepp.

Så vad kan vi göra för att skydda oss från nolldagars utnyttjanden?

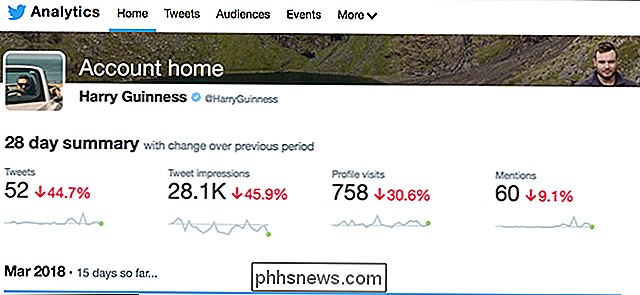

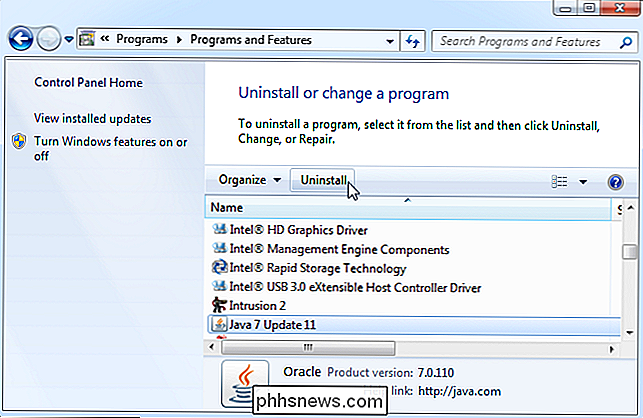

- Undvik sårbar programvara : Vi vet inte säkert att det finns kommer att bli en annan nudagssäkerhet i Java i framtiden, men Java: s långa historia om nolldagars attacker innebär att det sannolikt kommer att bli. (Java är för närvarande känsligt för flera nolldagsangrepp som ännu inte har patchats.) Avinstallera Java (eller inaktivera plug-in-programmet om du behöver Java installerat) och du är mindre riskerad för nollagangrepp . Adobes PDF-läsare och Flash Player har också historiskt haft ett antal nollagangrepp, även om de har förbättrats nyligen.

- Minska din angreppsytan : Ju mindre programvara du har sårbar för nolldagsattacker, desto bättre. Det är därför som det är bra att avinstallera plug-ins för webbläsare som du inte använder och undvika att onödig serverprogramvara utsätts direkt för Internet. Även om serverns programvara är fullständigt patchad, kan en nolldagsangrepp eventuellt ske.

- Kör ett Antivirus : Antivirus kan hjälpa till mot nolldagsattacker. En attack som försöker installera skadlig programvara på din dator kan hitta skadlig programinstallation som förhindras av antivirusprogrammet. Ett antivirusens heuristics (som upptäcker misstänkt utseende) kan också blockera en nolldagsangrepp. Antivirus kan sedan uppdateras för skydd mot nolldagsangreppet tidigare än en patch är tillgänglig för den sårbara mjukvaran själv. Det är därför smart att använda ett antivirusprogram på Windows, oavsett hur försiktig du är.

- Håll din programvara uppdaterad : Uppdatering av programvaran regelbundet skyddar dig inte mot noll dagar, men det kommer att se till att du har reparationen så snart som möjligt efter det släpptes. Det är också därför att det är viktigt att minska din attackytan och bli av med potentiellt sårbar programvara som du inte använder - det är mindre programvara du behöver se till, uppdateras.

Vi har förklarat vad en nolldag exploatering är, men vad är ett permanent och oförändrat säkerhetsproblem som kallas? Se om du kan ta reda på svaret på vår Geek Trivia-sektion!

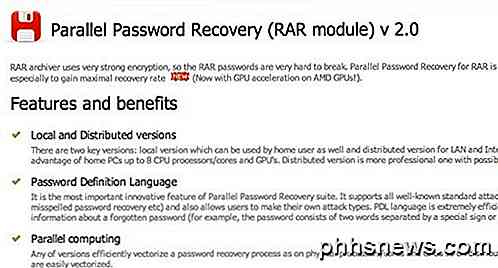

Så här öppnar du lösenordsskyddade RAR-filer

Har du någonsin slutat med en RAR-fil som var lösenordsskyddad? Kanske ställer du in lösenordet själv och glömde det! Oavsett fall finns det ett par sätt att spricka lösenordet på en RAR-fil om du har tur.I grund och botten finns det två standardmetoder för att spricka ett lösenord för något program: en ordbokattack eller en brute-force attack. Den första g

Hur man använder Gmail, YouTube, Google Maps och andra Google Apps på Amazons brandtablett

Amazons Appstore har en hel del stora namn-appar, inklusive Microsofts. Men Google har inte lagt egna program i Amazon Appstore. Det är fortfarande möjligt att komma åt Googles tjänster på andra sätt - eller till och med använda Googles faktiska Android-appar på din Fire Tablet. Fire OS är baserat på Googles Android - det är en "gaffel" -version av Android som är under Amazons kontroll istället för Googles - och Google gillar inte eller vill uppmuntra det.