WPA2-kryptering av din Wi-Fi kan misslyckas offline: Så här

När det gäller att säkra ditt Wi-Fi-nätverk rekommenderar vi alltid WPA2-PSK-kryptering. Det är det enda riktigt effektiva sättet att begränsa åtkomsten till ditt hem Wi-Fi-nätverk. Men WPA2-kryptering kan också knäckas, så här är det.

Som vanligt är det inte en guide för att spricka någon WPA2-kryptering. Det är en förklaring till hur din kryptering kan bli knäckt och vad du kan göra för att bättre skydda dig. Det fungerar även om du använder WPA2-PSK-säkerhet med stark AES-kryptering.

Din lösenordsrasning kan bli knäckt offline

RELATERAD: Brute Force Attacks Förklaras: Hur All Kryptering är Sårbar

Det finns två typer av sätt att eventuellt spricka ett lösenord, allmänt kallat offline och online. I en offline-attack har en angripare en fil med data som de kan försöka knäcka. Om till exempel en angripare lyckades komma åt och hämta en lösenordsdatabas full av hashed-lösenord, kunde de försöka knäcka dessa lösenord. De kan gissa miljoner gånger per sekund, och de är bara riktigt begränsade av hur snabbt deras datormaskinvara är. Det är uppenbart att med en tillgång till en lösenordsdatabas offline kan en angripare försöka spricka ett lösenord mycket lättare. De gör det via "brute-force" - bokstavligen försöker gissa många olika möjligheter och hoppas att man kommer att matcha.

En online-attack är mycket svårare och tar mycket, mycket längre. Tänk dig att en angripare försökte få åtkomst till ditt Gmail-konto. De kan gissa några lösenord och sedan skulle Gmail blockera dem från att försöka lösa några lösenord ett tag. Eftersom de inte har tillgång till de råa data som de kan försöka matcha lösenord mot, är de begränsade dramatiskt. (Apples iCloud var inte lösenordsbegränsningar på detta sätt, och det hjälpte till att leda till den enorma stölden av nakna kändisfoton.)

Vi tenderar att tänka på Wi-Fi som bara utsatta för online-attacken. En angripare måste gissa ett lösenord och försöka logga in på Wi-Fi-nätverket med det, så att de verkligen inte kan gissa miljoner gånger per sekund. Tyvärr är detta inte riktigt sant.

Fyravägs handskakning kan fångas

RELATERAD: Hur en attacker kunde krossa din trådlösa nätverkssäkerhet

När en enhet ansluter till en WPA-PSK Wi -Fi-nätverk, något som kallas "fyrvägs handskakning" utförs. I huvudsak är det här förhandlingen där Wi-Fi-basstationen och en enhet sätter upp sin anslutning till varandra, utbyte av lösenordsfras och krypteringsinformation. Denna handskakning är WPA2-PSKs Achilleshäl.

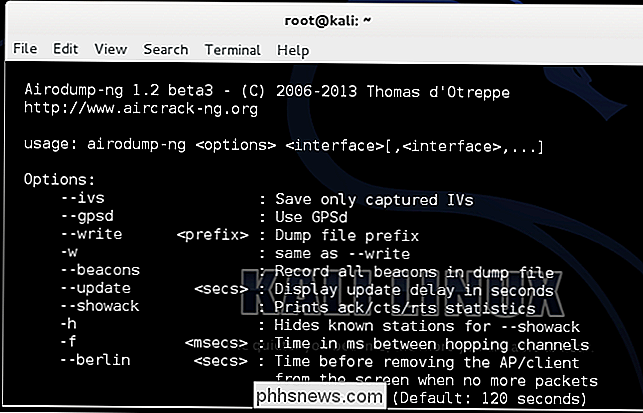

En angripare kan använda ett verktyg som airodump-ng för att övervaka att trafik sänds över luften och fånga denna fyrvägsshandskaka. De skulle då få de råa data som de behöver för att utföra en offline-attack, gissa möjliga lösenordsfraser och prova dem mot fyrvägshandskakningsdatan tills de hittar en som matchar.

Om en angripare väntar tillräckligt länge, kommer de kunna fånga in denna fyrvägs handskakdata när en enhet ansluter. Men de kan också utföra en "deauth" -attack, som vi täckte när vi tittade på hur ditt Wi-Fi-nätverk skulle kunna knäckas. Deauth-attacken kopplar med vapen din enhet från Wi-Fi-nätverket, och enheten återansluts omedelbart och utför den fyrvägshandskakning som angriparen kan fånga.

Sprickning av WPA-handslaget

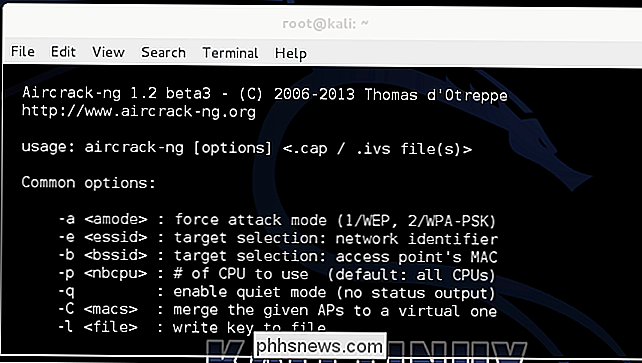

Med den raka data som fångats kan en angripare använda ett verktyg som cowpatty eller aircrack-ng tillsammans med en "dictionary file" som innehåller en lista med många möjliga lösenord. Dessa filer används vanligtvis för att påskynda sprickningsprocessen. Kommandot försöker varje möjligt lösenfras mot WPA handshake-data tills den hittar en som passar. Eftersom det här är en offline-attack, kan den utföras mycket snabbare än en online-attack. En angripare behöver inte vara i samma fysiska område som nätverket när man försöker knäcka lösenordsfrasen. Anfallaren kan eventuellt använda Amazon S3 eller annan cloud computing-tjänst eller datacenter, kasta maskinvara vid sprickningsprocessen och påskynda det dramatiskt.

Som vanligt finns alla dessa verktyg tillgängliga i Kali Linux (tidigare BackTrack Linux), en Linux-distribution avsedd för penetrationstestning. De kan ses i aktion där.

Det är svårt att säga hur länge det skulle ta att spricka ett lösenord på detta sätt. För ett bra långt lösenord kan det ta flera år, kanske till och med hundratals år eller längre. Om lösenordet är "lösenord" skulle det antagligen ta mindre än en enda sekund. När hårdvaran förbättras kommer denna process att påskyndas. Det är helt klart en bra idé att använda ett längre lösenord av den anledningen - 20 tecken skulle ta mycket längre tid att knäcka än 8. Ändra lösenordet var sjätte månad eller varje år kan också hjälpa till, men bara om du misstänker att någon faktiskt spenderar månader datorstyrka för att spricka ditt lösenfras. Du är förmodligen inte så speciell, självklart!

Breaking WPS With Reaver

RELATERAD: Har ingen falsk känsla för säkerhet: 5 osäkra sätt att säkra din Wi-Fi

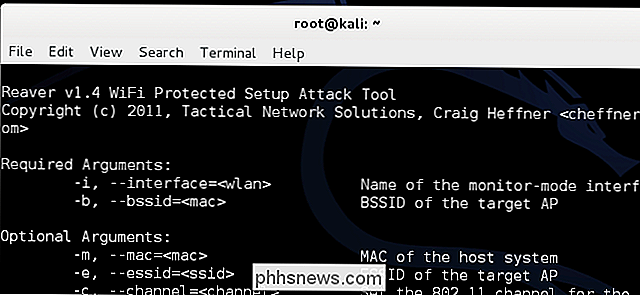

Det finns också en attack mot WPS, ett otroligt sårbart system som många routrar skickar med aktiverat som standard. På vissa routrar, som inaktiverar WPS i gränssnittet, gör ingenting - det stannar för att angripare kan utnyttja!

I huvudsak tvingar WPS enheter att använda ett 8-siffrigt numeriskt PIN-system som kringgår lösenordsfrasen. Denna PIN-kod kontrolleras alltid i grupper med två fyrsiffriga koder och anslutningsenheten informeras om den fyrsiffriga sektionen är korrekt. Med andra ord måste en angripare bara gissa de första fyra siffrorna och sedan kan de gissa de andra fyra siffrorna separat. Detta är en ganska snabb attack som kan ske över luften. Om en enhet med WPS inte fungerade på det här extremt osäkra sättet skulle det bryta mot WPS-specifikationen.

WPA2-PSK har troligen andra säkerhetsproblem som vi inte har upptäckt än. Så, varför fortsätter vi att säga WPA2 är det bästa sättet att säkra ditt nätverk? Tja, för att det fortfarande är. Om du aktiverar WPA2, inaktiverar du äldre WEP- och WPA1-säkerhet och anger ett rimligt långt och starkt WPA2-lösenord är det bästa du kan göra för att verkligen skydda dig.

Ja, ditt lösenord kan förmodligen vara sprickat med lite ansträngning och dator kraft. Din ytterdörr kan vara knäckt med lite ansträngning och fysisk kraft också. Men förutsatt att du använder ett anständigt lösenord kommer ditt Wi-Fi-nätverk troligen att vara okej. Och om du använder ett halvt anständigt lås på din ytterdörr så kommer du säkert också bra.

Hur man skickar all iPhone trafik via en krypterad VPN

Idag använder vi våra smartphones för allt från att läsa nyheter för att kontrollera bankkonton för att beställa mat till textning av familj och vänner. Du läser alltid om att vara försiktig när du använder en bärbar dator på ett offentligt WiFi-nätverk på grund av hackare och snooping, men hur är din smartphone? En hackare kan f

Vad BCC är, och varför du är en hemsk person, om du inte använder den.

Få bekvämligheter i det moderna digitala arbetsflödet är så allmänt tillgängliga, men så allmänt ignorerade (eller direkt missbrukade ) som e-postadressen BCC-funktionen. Om du är skyldig att missbruka eller försumma sin makt (och det finns en bra chans att du är), är det dags att ångra sig och i sin tur skära ner på skräppost och skydda dina vänner och familjens privatliv.