De 10 mest löjliga Geek Movie Myths som visade sig vara sanna

Hollywood förstår inte teknik och "hacking". Det var vad vi trodde, ändå. Men många av de löjliga sakerna vi har sett i filmer visade sig vara helt sanna.

Vi skrattade av många av dessa myter när vi såg dem i filmer. "Tror inte vad du ser på TV," berättade vi för folk. Pojke, var vi fel.

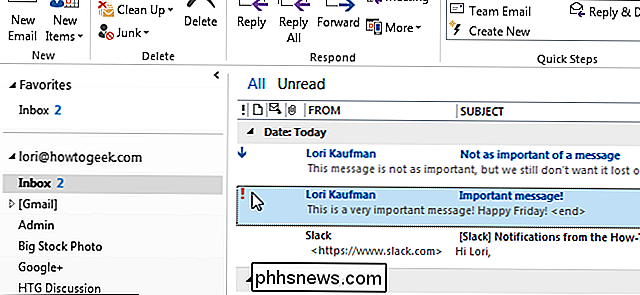

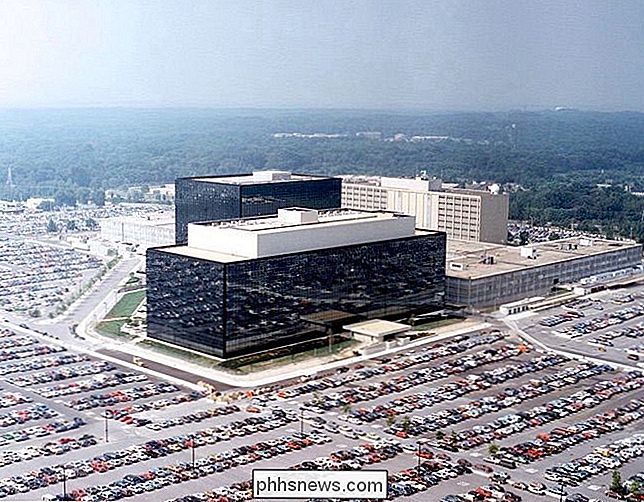

NSA Spionera på alla

En av de äldsta teman är en regering som känner alla och ser allt. Om hjälten behöver lite information för att stoppa en plot, kan de knacka in i en till synes oändlig mängd information i realtid för att hitta skurken, bestämma vem de kommunicerar med och spåra dem i realtid. Alternativt framträder det allmängande statliga övervakningsstaten ofta som en skurk.

Vi skämtade alla på detta, men mycket verkar vara sant. NSA (och andra länders underrättelsetjänster) övervakar Internettrafik och telefonsamtal, bygger upp stora databaser som de kan fråga. Den scenen där hjälten knackar in i en massiv databas som ger dem all information de behöver - ja, det är mer sant än vi någonsin kunde föreställt oss. Hej, även The Simpsons nämnde detta under 2007 The Simpsons Movie!

Bildkredit: Okänt på imgur

Din plats kan spåras

Mobiltelefoner kan spåras genom att triangulera sina relativa signalstyrkor mellan tre närliggande celltorn, vi vet det. Men den amerikanska regeringen har gått till ännu större längder. De har placerat falska mobiltorn på små flygplan och flög över stadsområden, avlyssnar kommunikation mellan en misstänkts mobiltelefon och det verkliga celltornet för att bestämma någons exakta plats utan att ens behöva en mobilbärare för hjälp. (Källa)

Ja, den scenen där en hjälte styr en flygplan och flyger över ett stadsområde, stirrar på en karta som de spårar en misstänkts exakta plats på något sätt - det är sant också.

Webkamera hijacking

Webbkameror kan vara läskigt. De erbjuder ett sätt för en osynlig angripare att se oss långt ifrån. De kan användas av ett vridet sinne för att utnyttja någon, krävande att någon band för webbkameraet eller deras hemligheter eller privata fotografier kommer att skickas till familjemedlemmar eller allmänheten. Eller en webbkamera kan helt enkelt fungera som ett bekvämt sätt för någon att snoppa på ett annat säkert område.

Webbkamera kapning är verkligen riktigt också. Det finns en hel grupp av vridna sinnen med hjälp av RAT (Remote Access Tool) -programvaran för att spionera på människor, hoppas få en glimt av dem att klä sig och försöker manipulera dem till strippning för kameran. (Källa) Storbritanniens GHCQ-intelligensbyrå fångade miljoner av Yahoo! webbkamera bilder, inklusive många pornografiska. (Källa)

Hacka trafikljus och kameror

Klipp till den dramatiska chase-scenen. Våra hjältar jagar efter en skicklig hacker. Eller våra hjältar måste använda sina hacking färdigheter för att komma ikapp med skurken. Hur som helst, någon manipulerar trafikkamerorna, gör dem gröna när de behöver köra igenom och röda när deras förföljare behöver köra igenom. Eller våra hjältar hacka in i trafikkameran för att spionera på någons rörelser i en stad. Eller ännu värre, en stad övertas av en supervillian som vrider alla trafikljusgröna för att orsaka kaos medan man kacklar maniacally.

Det gör en dramatisk scen, men det är dumt - eller är det? Det visar sig att hackande trafikljus och deras kameror är ofta triviala. Forskare har funnit att många trafikljus är anslutna till öppna Wi-Fi-nätverk och använda standardlösenord. (Källa)

2003 Det italienska jobbet har en karaktär "hackande" trafikljus, som vrider alla ljus vid en korsning grön för att skapa trafikstockning.

Darknet Drug Rings, Arms Trafficking och Hitmen

RELATED: Vad är bitcoin och hur fungerar det?

Det finns en hemlig del av Internet där brottslingarna lurar, under det glänsande yttre att våra uppståndna medborgare går över varje dag. Du kan få något här, till ett pris. Vilken typ av olagligt läkemedel du vill ha, stulna kreditkortsnummer, falska identitetshandlingar, olagliga vapen och professionella hitmen att hyra.

Mycket av detta är sant tack vare "darknet" - Tor dolda tjänster, till exempel. Det har blivit mer allmänhetskunskap tack vare bysten på Silk Road, men andra platser har sprungit upp. Självklart finns det ingen garanti allt detta är faktiskt legitimt. När Silk Road's "Dread Pirate Roberts" försökte hyra hitmen och betala dem i BitCoin, verkar han ha anställt både någon som tog pengarna och försvann, liksom polisen som använde den för att bygga ett ärende mot honom. Det finns inga bevis på att hundratusentals dollar i BitCoin han tillbringade faktiskt fick någon dödad, så kanske är denna kriminella mastermind inte så smart som han trodde att han var. (Källa)

Hacking Säkerhetskameror och säkerhetssystem

Våra hjältar - eller skurkar - måste bryta sig in på ett säkert ställe. För att räcka ut det, hackar de säkerhetskamerorna och undersöker platsens säkerhet, noterar hur mycket vakter, patruller och andra säkerhetsfunktioner de behöver kringgå.

Det är bekvämt, men inte för hårt. Många IP-säkerhetskameror har en horisontellt svag säkerhet och kan trivialt hackas. Du kan även hitta webbplatser som ger en lista över offentligt exponerade säkerhetskameror du skannar snoop på dig själv. (Källa)

Liksom många andra produkter har säkerhetssystemen själva ofta en svag säkerhet, så att de kan stängas av eller fastna om någon gör ansträngningarna.

Hacking ATMs för kontanter

RELATERADE: Hur kreditkortskimmare arbetar, och hur man hittar dem

Bankomater är ett bra hackingmål. Om någon behöver lite pengar, kan de helt enkelt hacka en bankomat för att få det. Medan bankomaterna inte kan börja skjuta räkningar över hela gatan som det kan hända i filmerna, har vi också sett en mängd olika bankhackar som springer upp. De flesta fotgängare innebär att en magnetstråleläsare och kamera ansluts till själva maskinen för att "skumma" folks ATM-kortuppgifter, men det finns attacker som fungerar direkt genom att hackat ATM-programvaran. (Källa)

Den här visar sig så långt tillbaka som 1991: s Terminator 2, där John Connor kopplar en enhet till en bankomater och får den att skingra lite gratis pengar.

Säkerhetsbackdörrar i krypteringsprotokoll

RELATERADE: Här är varför Windows 8.1s kryptering inte ser ut att skrämma FBI

"Det är inte bra, herre - han pratar inte. Vi bryter aldrig krypteringen på hårddisken. "Det är en linje som kan prata innan en smart regering hacker talar upp och säger att det inte är något problem. Trots allt har regeringen en bakdörr i krypteringen och kan spricka den. Det är bara en dramatisk version av en möjlig scen - i verkligheten manifesterar sig vanligtvis sig som regeringen kan knäcka kryptering som den vill ha, bara för att.

Vi har nu sett bakdörrar som sätts in i krypteringssystem i den verkliga världen. NSA manipulerade NIST för att infoga en bakdörr i Dual_EC_DRBG-krypteringsstandarden, som rekommenderades av den amerikanska regeringen. (Källa) NSA betalade sedan $ 10 miljoner till RSA Security i en hemlig affär, och denna kompromissade krypteringsstandard användes då som standard i sitt BSAFE-bibliotek. (Source) Och det är bara en bakdörr som vi vet om.

Windows 8.1: s standard "enhetskryptering" går inte att lämna en återställningsnyckel till Microsoft, så regeringen kan få den från dem. Backdoors kan också se ut som den här i Windows, som erbjuder några praktiska funktioner för Windows-användare, tillgång till USA: s regering och trovärdig deniability för Microsoft.

Hotel Key Cards kan enkelt hackas

Vill någon komma in ett hotellrum? Inga problem! Hotellluckor låses lätt tack vare sina kortläsare. Bara öppna låset, gör något med ledningarna och du är inne.

Den som upptäckte denna myt spenderade nog inte mycket tid på det, men det är möjligt. Med lite billig hårdvara och några sekunder kan en angripare öppna enheten på utsidan av låset, ansluta hårdvaran till en öppen port, läsa avkodningsnyckeln från minnet och öppna låset. Miljontals hotellrumslås runt om i världen är sårbara för detta. (Källa)

Onity, det företag som tillverkat låsen, kommer att ge hotell ett lock att sätta över porten och skruvar som gör montern svårare att skruva loss. Men hotell vill inte fixa det här, och Onity vill inte ge ut nya byteslås gratis, så många låser kommer aldrig att lösas. (Källa)

Lösenord kan enkelt hackas

RELATERAT: Hur attackerar faktiskt "Hack-konton" Online och hur man skyddar dig själv

Lösenord är aldrig för mycket av ett hinder i filmerna. Endera en smart person sätter sig ner och försöker gissa någons lösenord, eller de kopplar in något och snabbt spricker sitt lösenord.

Många lösenord är hemskt, så försöker kombinationer som "lösenord", "letmein", ett barns namn, ett husdjurs namn, en makas födelsedag och andra uppenbara bitar av data kommer ofta att ge dig lycka till någons lösenord. Och om du återanvänder samma lösenord på flera ställen har attacker förmodligen redan inloggningsinformation för dina konton.

Om du får tillgång till en lösenordsdatabas så att du kan utföra en brutal kraft attack mot den, är det ofta Snabbt att gissa lösenordet tack vare listor som innehåller uppenbara, vanliga lösenord. Regnbordsborden gör det också snabbare och erbjuder förkomprimerade haschar som gör att du snabbt kan identifiera vanliga lösenord utan att spendera mycket datorkraft. (Källa)

Dessa är långt från de enda myterna som visade sig vara sanna. Om det finns en gemensam tråd här är det att säkerhet (och integritet) ofta är en eftertanke i den verkliga världen, och den teknik vi använder är aldrig lika säker som vi skulle vilja att den skulle vara. När vi tar betalt mot allt mer anslutna enheter tack vare "The Things of Internet" måste vi ta säkerhet mycket mer allvarligt.

Bildkrediter: Kenneth Lu på Flickr, Aleksander Markin på Flickr, Sean McGrath på Flickr, Skattekrediter på Flickr, NSA

Det uppenbara svaret på varför du vill göra Det här är att fixa dina nätverksproblem men att fixa saker på permanent sätt innebär lite mer felsökning än den typiska pluggen och kopplingsrutinen. Alla där ute med anslutningar / Internetproblem vill åtgärda dessa problem och de gör det ofta genom att plugga och koppla från saker, slå på strömmen till sina enheter och nätverksutrustning och så vidare.

Så här stoppar du din iPhone från inspelning av dina vanliga platser

Det kan vara lite obehagligt när din iPhone verkar känna din rutin, som den har ESP. Detta visas ofta som meddelanden, till exempel när du kommer in i din bil och din telefon ger trafikförhållanden på väg till din destination. RELATERAD: Googles platshistorik registrerar fortfarande alla flyttningar Frågan hur vet din iPhone vart du ska?