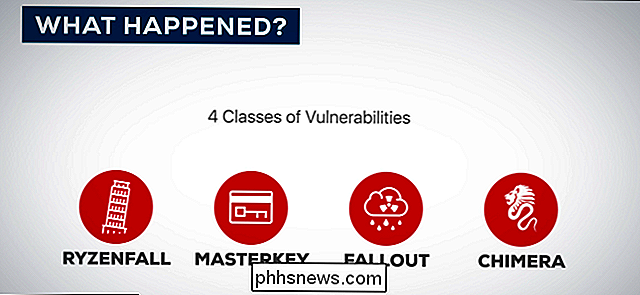

AMD har nu bekräftat att "AMD-bristerna" avslöjas av CTS-Labs är riktiga.

Fyra separata sårbarheter har identifierats, och de heter Ryzenfall, Masterkey, Fallout och Chimera. Dessa brister påverkar AMD Ryzen-processorer och EPYC-serverns processorer, vilka båda bygger på AMDs Zen-mikroarkitektur. Just nu har det inte rapporterats om att dessa sårbarheter utnyttjas i naturen. Bristerna har först nyligen bekräftats. Och tyvärr finns det inget sätt att avgöra om en CPU har äventyras. Men det här är vad vi vet.

Attackeren behöver administrativ åtkomst

RELATERAD:

Hur kommer smältning och spektralfel påverka min dator? Den verkliga borttagningen här är att varje enskild sårbarhet CTS-Labs tillkännagivna kräver administrativ åtkomst på en dator som kör en AMD Ryzen eller EPYC-processor för att utnyttja. Och om angriparen har administrativ åtkomst på din dator kan de installera keyloggers, titta på allt du gör, stjäla alla dina data och utföra många andra otäcka attacker.

Med andra ord tillåter dessa sårbarheter en angripare som har har redan äventyrat datorn för att göra ytterligare dåliga saker som de inte borde kunna göra.

Naturligtvis är dessa sårbarheter fortfarande ett problem. I det värsta fallet kan en angripare effektivt kompromissa CPU-enheten själv och dölja skadlig kod i den som kvarstår även om du startar om datorn eller installerar om operativsystemet. Det är dåligt, och AMD arbetar med en fix. Men en angripare behöver fortfarande administrativ åtkomst till din dator i första hand för att utföra denna attack.

Med andra ord är detta mycket mindre skrämmande än smält- och spektrumssårbarheterna, vilket möjliggjorde programvara utan administrativ åtkomst, även javascript-kod körs på en webbsida i en webbläsare - för att läsa data som den inte borde ha tillgång till.

Och till skillnad från hur patchar för Meltdown and Specter kan sakta ner befintliga system, säger AMD att det inte kommer att bli någon prestationspåverkan när de fixar dessa buggar

Vad är MASTERKEY, FALLOUT, RYZENFALL och CHIMERA?

RELATED:

Intel Management Engine, förklarad: Den lilla datorn i din CPU Tre av de fyra sårbarheterna är attacker på AMDs plattformsäkerhetsprocessor , eller PSP. Detta är en liten, inbyggd säkerhets coprocessor inbyggd i AMD: s processorer. Den körs faktiskt på en separat ARM-CPU. Det är AMDs version av Intel Management Engine (Intel ME) eller Apple Secure Enclave.

Denna säkerhetsprocessor ska vara helt isolerad från resten av datorn och får endast köra tillförlitlig, säker kod. Det har också full tillgång till allt på systemet. Det hanterar till exempel funktioner i Trusted Platform Module (TPM) som möjliggör saker som enhetskryptering. PSP-enheten har fast programvara som kan uppdateras via system BIOS-uppdateringar, men det accepterar bara uppdateringar som är kryptografiskt signerade av AMD, vilket innebär att angripare inte kan spricka det i teorin.

MASTERKEY-sårbarheten tillåter en angripare med administrativ åtkomst till en dator för att kringgå signaturkontrollen och installera sin egen firmware i AMD-plattformens säkerhetsprocessor. Denna skadliga firmware skulle då ha full tillgång till systemet och skulle bestå även när du startar om eller installerar om operativsystemet.

PSP exponerar också ett API till datorn. FALLOUT och RYZENFALL sårbarheter utnyttjar brister som PSP exponerar för att köra kod i PSP eller System Management Mode (SMM). Anfallaren ska inte kunna köra kod i dessa skyddade miljöer och kan installera uthållig skadlig kod i SMM-miljön.

Många hylsor AM4 och TR4 moderkort har en "Promontory chipset". Det här är en hårdvarukomponent på moderkortet som hanterar kommunikation mellan AMD-processor, minne och andra systemenheter. Den har full tillgång till allt minne och enheter på systemet. CHIMERA-sårbarheten utnyttjar dock brister i Promontory-chipsetet. För att dra nytta av det måste en angripare installera en ny hårddiskdrivrutin och använd sedan den här drivrutinen för att krossa chipsetet och köra koden på själva chipsetprocessorn. Detta problem påverkar bara vissa Ryzen Workstation och Ryzen Pro-system, eftersom chipset inte används på EPYC Server-plattformar.

Återigen kräver varje enskild AMD-fel här-MASTERKEY, FALLOUT, RYZENFALL och CHIMERA-alla att en angripare kan kompromissa din dator och köra programvara med administratörsbehörighet för att utnyttja dem. Men den angriparen kommer då att kunna dölja skadlig kod där de traditionella säkerhetsprogrammen aldrig kommer att hitta den.

Läs mer om AMDs tekniska bedömning och den här tekniska sammanfattningen från Trail of Bits.

CTS-Labs, som avslöjades Dessa flöden, tror att AMD nedspelar deras svårighetsgrad. Men medan vi håller med om att det här är potentiella allvarliga problem som bör lösas, anser vi att det är viktigt att påpeka hur svårt de skulle vara att utnyttja - till skillnad från Meltdown and Specter.

BIOS-uppdateringar är på väg

RELATERADE:

Så här kontrollerar du din BIOS-version och uppdaterar den AMD kommer att fixa MASTERKEY, FALLOUT och RYZENFALL-problemen via firmwareuppdateringar till AMD-plattformens säkerhetsprocessor (PSP). Dessa uppdateringar kommer att vara tillgängliga via BIOS-uppdateringar. Du måste få dessa BIOS-uppdateringar från din PC-tillverkare, eller, om du har byggt din egen dator, från moderkortet.

Den 21 mars sa AMD att det var planerat att släppa dessa uppdateringar "under de kommande veckorna", så hålla koll på BIOS-uppdateringar före slutet av april. CTS-Labs tycker att denna tidslinje är "drastiskt optimistisk", men vi kommer se vad som händer.

AMD har också sagt att det kommer att fungera med ASMedia, det tredje partiet som utvecklat Promontory chipset, för att klistra in CHIMERA-attacken . Men, som CTS-Labs noteringar, tillhandahöll AMD inte en tidslinje för denna patch. Fixeringar för CHIMERA kommer också att göras tillgängliga via framtida BIOS-uppdateringar.

Bildkrediter: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

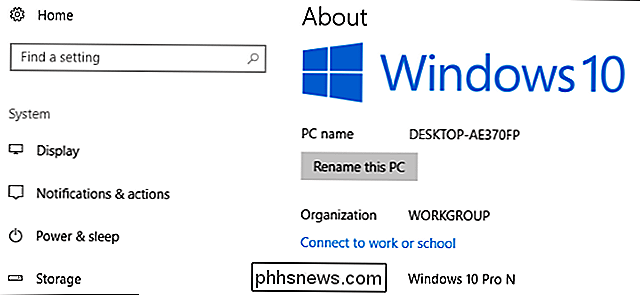

"N" -versioner av Windows finns i Europa och saknar några mediarelaterade funktioner. I Windows 7 hittar du att Windows Media Player och Windows Media Center saknas. I Windows 10 ingår inte Windows Media Player, Groove Music, Movies & TV, Röstinspelare eller Skype. "KN" -versioner av Windows finns i Korea.

Hur man får snabb åtkomst till symboler i Googles Gboard-tangentbord för Android

Om du är som jag kan du inte stå över att behöva byta tangentbordslägen bara för att träffa ett utropstecken eller komma mitt i en texttext. Saken är, det här är Gboards standardinställning. Lyckligtvis finns det ett riktigt enkelt sätt att fixa det. RELATED: Så här lägger du till en genväg till Googles tangentbords inställningar i Apples applåda Du måste hoppa in i Gboards inställningsmeny - det finns ett par sätt att göra detta.