Hur kryptering kan bypassas med en frys

Geeks anser ofta att kryptering är ett dårligt verktyg för att säkerställa att data förblir hemliga. Men om du krypterar datorns hårddisk eller din smartphones lagring kan du bli förvånad över att du vet att krypteringen kan kringgå vid kalla temperaturer.

Det är osannolikt att din personliga kryptering kommer att förbikopplas på detta sätt, men den här sårbarheten kan vara används för företagsaspionage eller av regeringar att få tillgång till misstänkta data om misstänkt vägrar avslöja krypteringsnyckeln.

Hur fungerar fulldiskkryptering?

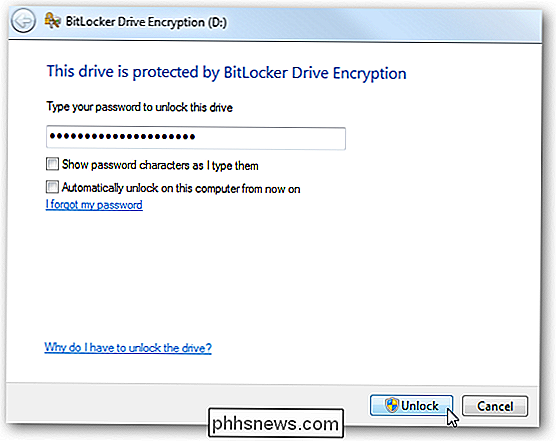

Oavsett om du använder BitLocker för att kryptera ditt Windows-filsystem, Android inbyggd krypteringsfunktion för att kryptera din smartphones lagring eller ett antal andra krypteringslösningar med full disk, fungerar varje typ av krypteringslösning på samma sätt.

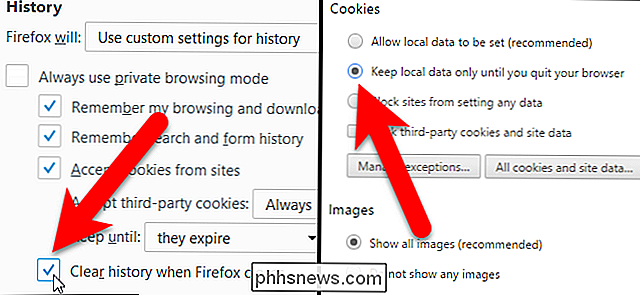

Data lagras i enhetens lagring i en krypterad, till synes krypterad form. När du startar din dator eller smartphone uppmanas du att kryptera lösenordsfrasen. Enheten lagrar krypteringsnyckeln i dess RAM och använder den för att kryptera och dekryptera data så länge som enheten är påslagen.

Om du antar att du har ett lösenord för låsskärmen på din enhet och angripare inte kan gissa det, de måste starta om enheten och starta från en annan enhet (t.ex. en USB-flashenhet) för att komma åt dina data. När din enhet slås av försvinner dock innehållet i dess RAM mycket snabbt. När innehållet i RAM-minne försvinner, kommer krypteringsnyckeln att gå vilse och attackerna behöver din krypteringslösenfras för att dekryptera dina data.

Så här antas kryptering allmänt att fungera, och det är därför smarta företag krypterar bärbara datorer och smartphones med känsliga data om dem.

Dataåterhämtning i RAM

Som vi nämnde ovan försvinner data från RAM mycket snabbt efter att datorn är avstängd och RAM-minnet förlorar ström. En angripare kan försöka snabbt starta en krypterad bärbar dator, starta från en USB-minne och köra ett verktyg som kopierar innehållet i RAM-minnet för att extrahera krypteringsnyckeln. Men det skulle normalt inte fungera. RAM: ns innehåll kommer att vara borta inom några sekunder, och angriparen kommer inte vara lyckosam.

Den tid det tar för att data ska försvinna från RAM kan utökas avsevärt genom att kyla RAM. Forskare har genomfört framgångsrika attacker mot datorer som använder Microsofts BitLocker-kryptering genom att spruta en burk med upp och ner tryckluft på RAM, vilket gör det till låga temperaturer. Nyligen lade forskare en Android-telefon i frysen i en timme och kunde sedan återställa krypteringsnyckeln från dess RAM efter att ha återställt den. (Startläsaren behöver vara upplåst för den här attacken, men det är teoretiskt möjligt att ta bort telefonens RAM och analysera det.)

När innehållet i RAM-skivan kopieras eller "dumpas" till en fil, kan analyseras automatiskt för att identifiera krypteringsnyckeln som ger åtkomst till de krypterade filerna.

Detta kallas en "cold boot-attack" eftersom den bygger på fysisk åtkomst till datorn för att ta tag i krypteringsnycklarna kvar i datorns RAM.

Så här förhindrar du köldstartattacker

Det enklaste sättet att förhindra en kallstart-attack är att se till att din krypteringsnyckel inte finns i datorns RAM. Om du till exempel har en bärbar bärbar dator med känslig data och du är orolig att den kan bli stulen, bör du stänga av den eller lägga den i viloläge när du inte använder den. Detta tar bort krypteringsnyckeln från datorns RAM - du kommer att uppmanas att skriva in ditt lösenordsfras när du startar datorn igen. Om du sätter datorn i viloläge lämnar du krypteringsnyckeln kvar i datorns RAM. Detta sätter din dator i riskzonen för köldstartattacker.

"TCG Platform Reset Attack mitigation Specification" är ett branschsvar på detta problem. Denna specifikation tvingar en enhetens BIOS att skriva över sitt minne under start. En enhetens minnesmoduler kan emellertid avlägsnas från datorn och analyseras på en annan dator och kringgår denna säkerhetsåtgärd. Det finns för närvarande inget dårligt sätt att förhindra denna attack.

Behöver du verkligen oroa dig?

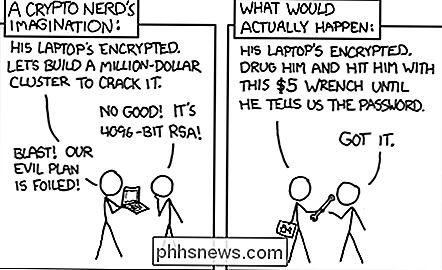

Som nerver är det intressant att överväga teoretiska attacker och hur vi kan förhindra dem. Men låt oss vara ärliga: De flesta människor behöver inte oroa sig för dessa kallstartattacker. Regeringar och företag med känsliga data för att skydda kommer att vilja bära den här attacken i åtanke, men den genomsnittliga nörden borde inte oroa sig för detta.

Om någon verkligen vill ha dina krypterade filer, försöker de förmodligen få din krypteringsnyckel

Bild Kredit: Frank Kovalcheck på Flickr, Alex Gorzen på Flickr, Blake Patterson på Flickr, XKCD

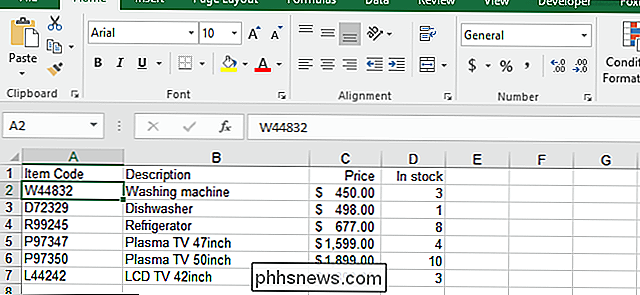

Så här använder du VLOOKUP i Excel

VLOOKUP är en av Excel mest användbara funktioner, och det är också en av de minst förstådda. I denna artikel demystifierar vi VLOOKUP med hjälp av ett verkligt exempel. Vi skapar en användbar Faktura Mall för ett fiktivt företag. VLOOKUP är en Excel -funktion . Den här artikeln förutsätter att läsaren redan har en förståelse för Excel-funktioner och kan använda grundläggande funktioner som SUM, AVERAGE och TODAY.

Så här faxar du ett dokument från din smartphone

Du kan signera ett PDF-dokument från din telefon, surfplatta eller någon annan dator och maila den till någon. Men vissa organisationer accepterar fortfarande inte dokument via e-post. Det kan hända att du måste faxa dokument istället. Nej, du kan inte använda din smartphones telefonanslutning som en faxmaskin eller ett uppringningsmodem.