Så här uppdaterar du Windows Server Cipher Suite för bättre säkerhet

Du kör en respektabel webbplats som dina användare kan lita på. Höger? Du kanske vill dubbelkontrollera det. Om din webbplats körs på Microsoft Internet Information Services (IIS) kan du vara överraskad. När dina användare försöker ansluta till din server via en säker anslutning (SSL / TLS) kan du inte ge dem ett säkert alternativ.

Det är gratis och ganska enkelt att konfigurera en bättre chiffer-svit. Följ bara denna stegvisa guide för att skydda dina användare och din server. Du lär dig också att testa tjänster du använder för att se hur säker de verkligen är.

Varför Din Cipher Suites är viktiga

Microsofts IIS är ganska bra. Det är både enkelt att installera och underhålla. Den har ett användarvänligt grafiskt gränssnitt som gör konfigurationen en vind. Den körs på Windows. IIS har verkligen mycket för det, men faller verkligen platt när det gäller säkerhetsinställningar.

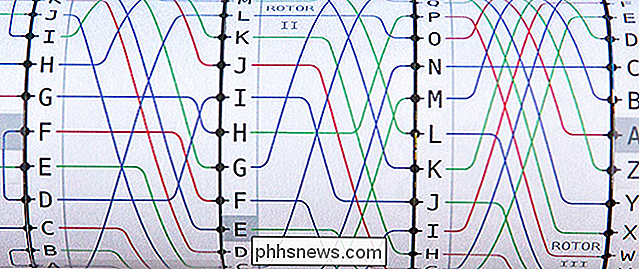

Så här fungerar en säker anslutning. Din webbläsare initierar en säker anslutning till en webbplats. Detta är lättast identifierat av en URL som börjar med " //". Firefox erbjuder en liten låsikon för att illustrera punkten ytterligare. Chrome, Internet Explorer och Safari har alla liknande metoder för att låta dig veta att din anslutning är krypterad. Servern som du ansluter till svar på din webbläsare med en lista över krypteringsalternativ att välja mellan i önskad ordning med minst minst. Din webbläsare går ner i listan tills den hittar ett krypteringsalternativ som den tycker om och vi är igång. Resten, som de säger är matte. (Ingen säger det.)

Den dödliga felet i detta är att inte alla krypteringsalternativ skapas lika. Vissa använder riktigt bra krypteringsalgoritmer (ECDH), andra är mindre stora (RSA), och vissa är bara dåligt rekommenderade (DES). En webbläsare kan ansluta till en server med något av de alternativ som servern tillhandahåller. Om din webbplats erbjuder några ECDH-alternativ men även några DES-alternativ, kommer din server att ansluta till antingen. Den enkla handlingen att erbjuda dessa dåliga krypteringsalternativ gör att din webbplats, din server och dina användare potentiellt utsatta. Tyvärr har IIS som standard vissa ganska dåliga alternativ. Inte katastrofal, men definitivt inte bra.

Hur man ser var du står

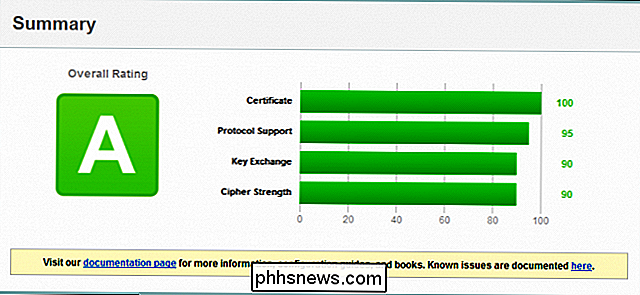

Innan vi börjar kanske du vill veta var din webbplats står. Tack och lov, de goda på Qualys tillhandahåller SSL Labs till oss alla utan kostnad. Om du går till //www.ssllabs.com/ssltest/ kan du se exakt hur din server svarar på HTTPS-förfrågningar. Du kan också se hur tjänster som du använder regelbundet staplar upp.

En försiktighetsåtgärd här. Bara för att en webbplats inte får en A-rating betyder inte att de som kör dem gör ett dåligt jobb. SSL Labs slår RC4 som en svag krypteringsalgoritm trots att det inte finns några kända attacker mot det. Det är sant att det är mindre motståndskraftigt mot brutala kraftförsök än något som RSA eller ECDH, men det är inte nödvändigtvis dåligt. En webbplats kan erbjuda ett RC4-anslutningsalternativ utan nödvändighet för kompatibilitet med vissa webbläsare, så använd webbplatsens rankning som en riktlinje, inte en järnklädd säkerhetsdeklaration eller brist på det.

Uppdatera din Cipher Suite

Vi har täckt bakgrunden, låt oss nu få våra händer smutsiga. Uppdatering av paketalternativen som din Windows-server tillhandahåller är inte nödvändigtvis enkel, men det är inte heller svårt.

För att starta, tryck på Windows Key + R för att öppna dialogrutan "Kör". Skriv "gpedit.msc" och klicka "OK" för att starta Group Policy Editor. Det här är där vi gör våra ändringar.

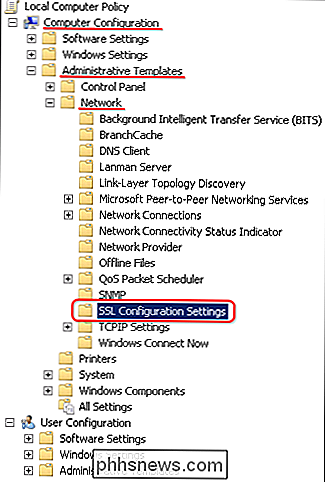

På vänster sida, expandera Datorkonfiguration, Administrativa mallar, Nätverk och klicka sedan på SSL-konfigurationsinställningar.

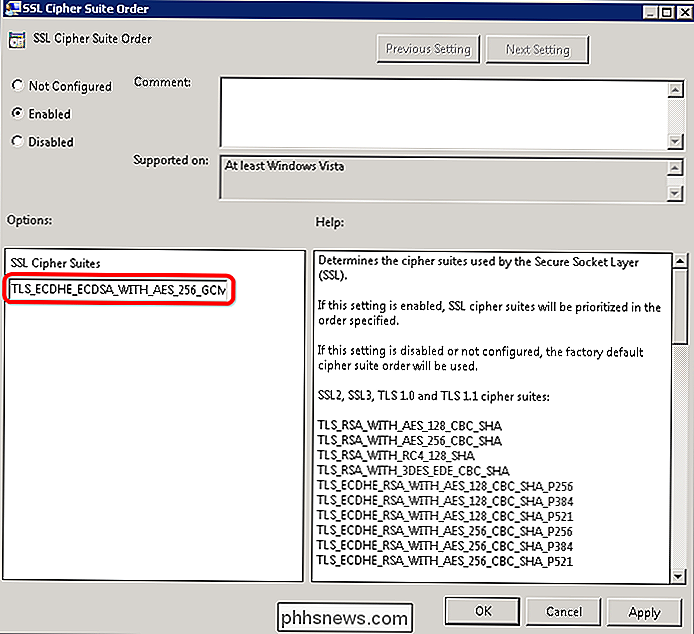

Dubbelklicka på SSL Cipher på höger sida. Suite Order.

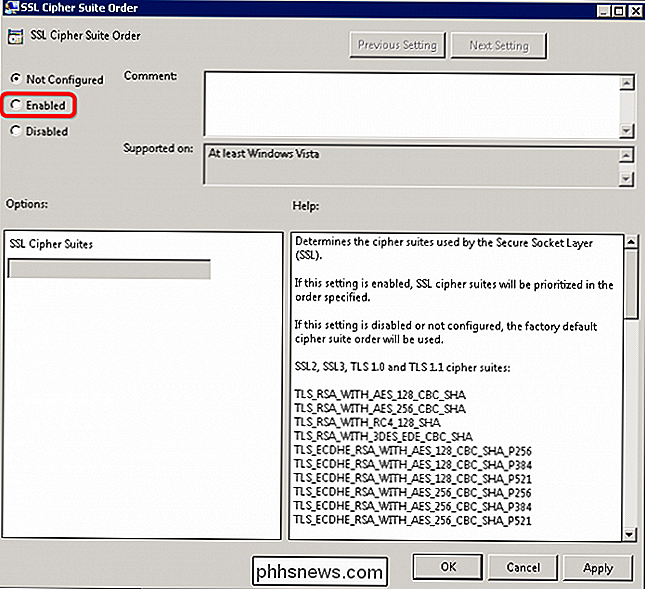

Som standard väljs "Ej konfigurerad" -knappen. Klicka på knappen "Enabled" för att redigera din server Cipher Suites.

Fältet SSL Cipher Suites fyller med text när du klickar på knappen. Om du vill se vad Cipher Suites din server för närvarande erbjuder, kopiera texten från fältet SSL Cipher Suites och klistra in den i Anteckningsblock. Texten kommer att vara i en lång, obruten sträng. Vart och ett av krypteringsalternativen är åtskilda av ett kommatecken. Om du väljer varje alternativ på egen rad, blir listan lättare att läsa.

Du kan gå igenom listan och lägga till eller ta bort ditt hjärtans innehåll med en begränsning. listan kan inte vara mer än 1 023 tecken. Detta är speciellt irriterande eftersom chiffer-sviterna har långa namn som "TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384", så välj noggrant. Jag rekommenderar att du använder listan över Steve Gibson över på GRC.com: //www.grc.com/miscfiles/SChannel_Cipher_Suites.txt.

När du har curated din lista måste du formatera den för användning . Som den ursprungliga listan måste din nya vara en obruten sträng av tecken med varje ciffer separerad av ett kommatecken. Kopiera din formaterade text och klistra in den i fältet SSL Cipher Suites och klicka på OK. För att göra omslaget måste du sluta omstart.

Med din server igen, kör du över till SSL Labs och testa den. Om allt gick bra borde resultaten ge dig en A-rating.

Om du vill ha något lite mer visuellt kan du installera IIS Crypto av Nartac (//www.nartac.com/Products/IISCrypto/Default .aspx). Med den här applikationen kan du göra samma ändringar som ovanstående steg. Det låter dig också aktivera eller inaktivera cifrar baserat på en mängd olika kriterier, så att du inte behöver gå igenom dem manuellt.

Oavsett hur du gör det, uppdaterar du Cipher Suites är ett enkelt sätt att förbättra säkerheten för dig och dina slutanvändare.

Kan jag flytta standardfotomappen till min Android-telefonens SD-kort?

Högkvalitativa kameratelefoner och användarvänlighet gör det väldigt enkelt att snabbt ringa upp telefonens begränsade interna lagring med foton . Låt oss ta en titt på hur du kan flytta standardplatsen från telefonens interna minne till det rymligare SD-kortet. Kära hur-till-geek, Min Android-telefon började nyligen klaga Det verkade märkligt med tanke på att jag inte installerar att många appar och telefonen har 16 GB internminne och ett 32 GB microSD-kort jag installerade ett tag tillbaka.

Så här använder du OpenDNS på din router, dator, Tablet eller Smartphone

De flesta hemnätverk har sällan en enda typ av klient som ansluter till den. Vanligtvis finns det en blandning av Windows, Android, IOS och kanske även Mac. Hur håller du alla dessa klienter anslutna medan de yngre användarna är oroliga? Vi har pratat om OpenDNS i tidigare artiklar och nyligen diskuterade vi möjligheterna att använda din router för grundläggande föräldrakontroll.