Hur säker start fungerar på Windows 8 och 10, och vad det betyder för Linux

Moderna datorer levereras med en funktion som kallas "Secure Boot" aktiverat. Detta är en plattformsfunktion i UEFI, som ersätter den traditionella PC BIOS. Om en PC-tillverkare vill lägga in en "Windows 10" eller "Windows 8" -logotikett till sin dator, kräver Microsoft att de aktiverar Secure Boot och följer några riktlinjer.

Det hindrar dig också från att installera några Linux-distributioner, vilket kan vara ganska krångel.

Hur säker uppstart säkrar datorns startprocess

Secure Boot är inte bara konstruerad för att göra körning av Linux svårare. Det finns verkliga säkerhetsfördelar med att ha Secure Boot aktiverat, och även Linux-användare kan dra nytta av dem.

En traditionell BIOS startar alla program. När du startar din dator kontrollerar den maskinvaruenheterna enligt startordningen du har konfigurerat och försöker starta från dem. Typiska datorer kommer normalt att hitta och starta Windows-startläsaren, som fortsätter att starta hela Windows-operativsystemet. Om du använder Linux kommer BIOS att hitta och starta GRUB-startläsaren, som de flesta Linux-distributioner använder.

Det är dock möjligt att skadlig programvara, till exempel en rootkit, ersätter din startladdare. Rotkit kan ladda ditt normala operativsystem utan att det finns något som tyder på att något var fel, förblir helt osynligt och odetekterbart på ditt system. BIOS känner inte till skillnaden mellan skadlig kod och en pålitlig startläsare. Det stöder bara vad den finner.

Secure Boot är utformad för att stoppa detta. Windows 8 och 10 datorer levereras med Microsofts certifikat som lagras i UEFI. UEFI kommer att kontrollera startläsaren innan den startas och se till att den är signerad av Microsoft. Om en rootkit eller en annan del av skadlig kod ersätter din startläsare eller manipulerar den, tillåter UEFI inte att den startas. Det här förhindrar att skadlig kod hämmar din startprocess och döljer sig från ditt operativsystem.

Hur Microsoft tillåter Linux-distributioner att starta med säker start

Denna funktion är teoretiskt utformad för att skydda mot skadlig programvara. Så Microsoft erbjuder ett sätt att hjälpa Linux-distribueringsstart ändå. Därför kommer vissa moderna Linux-distributioner som Ubuntu och Fedora att "bara fungera" på moderna datorer, även med Secure Boot enabled. Linux-distributioner kan betala en engångsavgift på $ 99 för att komma åt Microsoft Sysdev-portalen, där de kan ansöka om att deras startladdare har skrivit.

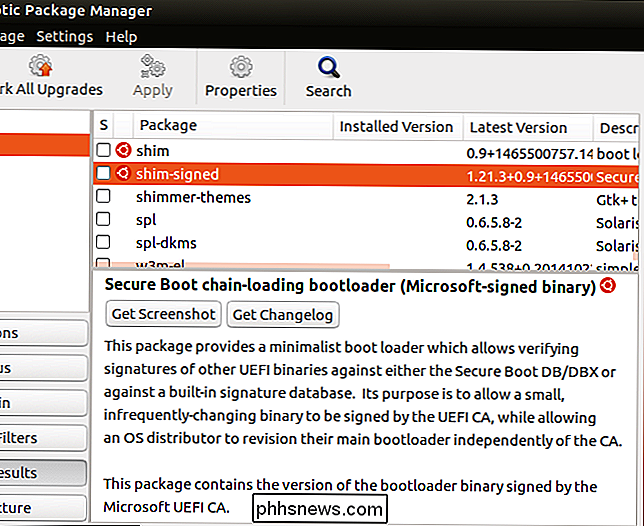

Linux-distributioner har vanligtvis en "shim" -tecknad. Shim är en liten startlastare som enkelt stöter på Linux-distributionens huvud GRUB-laddare. Den Microsoft-signerade shim kontrollerar att den startar en startläsare undertecknad av Linux-distributionen, och sedan Linux-distributionskäven normalt.

Ubuntu, Fedora, Red Hat Enterprise Linux och openSUSE stöder för närvarande Secure Boot och kommer att fungera utan några tweaks på modern hårdvara. Det kan finnas andra, men det är de vi är medvetna om. Vissa Linux-distributioner är filosofiskt motsatta för att ansökan ska signeras av Microsoft.

Hur du kan inaktivera eller kontrollera säker start

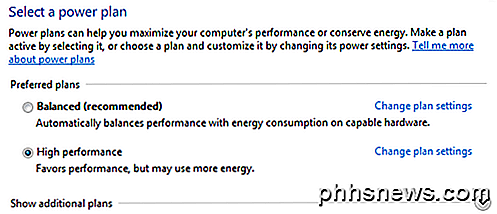

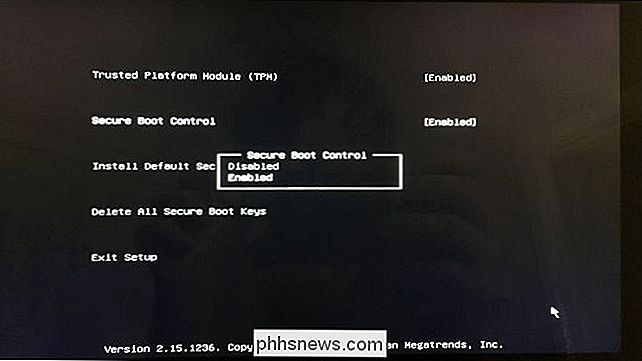

Om det var allt Secure Boot gjorde du inte att kunna köra någon icke-Microsoft-godkänd operativsystem på din dator. Men du kan sannolikt kontrollera Secure Boot från datorns UEFI-firmware, vilket är som BIOS i äldre PC.

Det finns två sätt att styra Secure Boot. Den enklaste metoden är att gå till UEFI-firmware och inaktivera den helt. UEFI-firmware kontrollerar inte att du kör en signerad startladdare, och allt kommer att starta. Du kan starta en Linux-distribution eller installera Windows 7, som inte stöder Secure Boot. Windows 8 och 10 fungerar bra, du kommer bara att förlora säkerhetsfördelarna med att Secure Boot skyddar din startprocess.

Du kan också ytterligare anpassa Secure Boot. Du kan styra vilka signeringscertifikat Secure Boot erbjuder. Du är fri att både installera nya certifikat och ta bort befintliga certifikat. En organisation som körde Linux på sina datorer kan exempelvis välja att ta bort Microsofts certifikat och installera organisationens eget certifikat på plats. Dessa datorer skulle då bara starta startlastare godkända och signerade av den specifika organisationen.

En enskild person kan också göra det här - du kan skriva in din egen Linux-startläsare och se till att din dator bara kan starta startlastare som du personligen har sammanställt och signerat. Det är den typ av kontroll och kraft som Secure Boot erbjuder.

Vad Microsoft kräver av PC-tillverkare

Microsoft kräver inte bara att PC-leverantörer aktiverar Secure Boot om de vill ha den fina "Windows 10" eller "Windows 8" -certifieringsetiketten på sina datorer. Microsoft kräver att PC-tillverkare implementerar det på ett visst sätt.

För Windows 8-datorer måste tillverkarna ge dig möjlighet att stänga av Secure Boot. Microsoft krävde att PC-tillverkare skulle sätta en Secure Boot kill-brytare i användarnas händer.

För Windows 10-datorer är detta inte längre obligatoriskt. PC-tillverkare kan välja att aktivera Secure Boot och inte ge användarna möjlighet att stänga av det. Vi är emellertid inte medvetna om några PC-tillverkare som gör det här.

På samma sätt, medan PC-tillverkare måste inkludera Microsofts huvudsakliga "Microsoft Windows Production PCA" -nyckel så att Windows kan starta, behöver de inte inkludera " Microsoft Corporation UEFI CA "-tangenten. Den här nyckeln är endast rekommenderad. Det är den andra valfria nyckeln som Microsoft använder för att underteckna Linux-startladdare. Ubuntus dokumentation förklarar detta.

Med andra ord kommer inte alla datorer nödvändigtvis att starta signerade Linux-distributioner med Secure Boot påslagen. I praktiken har vi inte sett några datorer som gjorde det här. Kanske ingen PC-tillverkare vill göra den enda raden av bärbara datorer som du inte kan installera Linux på.

För närvarande bör åtminstone de vanliga Windows-datorerna tillåta dig att inaktivera Secure Boot om du vill, och de ska starta Linux-distributioner som har undertecknats av Microsoft, även om du inte inaktiverar Secure Boot.

Säker Boot kan inte stängas av på Windows RT, men Windows RT är död

RELATED: Vad är Windows RT och hur är det? Det skiljer sig från Windows 8?

Allt ovanstående gäller för vanliga Windows 8 och 10 operativsystem på standard Intel x86-hårdvara. Det är annorlunda för ARM.

På Windows RT-versionen av Windows 8 för ARM-hårdvara, som skickades på Microsofts Surface RT och Surface 2, kunde inte andra enheter-Secure Boot inaktiveras. Idag kan Secure Boot fortfarande inte inaktiveras på Windows 10 Mobile-hårdvara, med andra ord, telefoner som kör Windows 10.

Det berodde på att Microsoft ville att du skulle tänka på ARM-baserade Windows RT-system som "enheter", inte datorer . Som Microsoft berättade för Mozilla är Windows RT "inte Windows längre."

Men Windows RT är nu död. Det finns ingen version av operativsystemet Windows 10 för ARM-hårdvara, så det här är inte något du behöver oroa dig för längre. Men om Microsoft tar tillbaka Windows RT 10-hårdvara, kommer du sannolikt inte att kunna inaktivera Secure Boot på den.

Bildkredit: Ambassador Base, John Bristowe

Hur man inaktiverar Android's Swype-liknande gesttypning

Okej, snabba tumörtagare, du vet hur det fungerar: du skriver ett super viktigt textmeddelande vid breakneck-hastighet när alla plötsligt upptäcker tangentbordet din Flashliknande snabbhet som en svepning. Doh! Nu istället för att säga "Ja, jag skulle gärna vilja gå på bio i helgen!" Du släppte bara en "Travis lobectomy govtfilmer den här skrivna!

Hur man kontrollerar en DSLRs slutartal (och varför du bör bry dig)

Du skulle inte köpa en begagnad bil utan att kontrollera hur många mil som var på den, och du borde inte köpa en används DSLR utan att veta hur många klick som finns på slutaren. Läs vidare när vi förklarar varför slutartalet för en DSLR-kamera spelar roll och hur man kontrollerar det. Obs! Teknikerna som beskrivs i den här artikeln kan användas för att kontrollera slutartalet på spegelfria kameror, som den kompakta Nikon 1, samt DSLR-kameror.