Hur Windows Defender nytt exploateringsskydd fungerar (och hur man konfigurerar det)

Microsofts Fall Creators Update lägger till slut ett integrerat exploitskydd mot Windows. Du måste tidigare söka detta i form av Microsofts EMET-verktyg. Det är nu en del av Windows Defender och aktiveras som standard.

Hur fungerar Windows Defender Exploit Protection?

RELATED: Vad är nytt i Windows 10: s Fall Creators Update, tillgängligt nu

Vi har länge rekommenderat att använda anti -utnyttja programvara som Microsofts förbättrade verktyg för förbättrad upplevelse (EMET) eller den mer användarvänliga Malwarebytes Anti-Malware, som innehåller en kraftfull anti-exploitsfunktion (bland annat). Microsofts EMET används ofta i större nätverk där det kan konfigureras av systemadministratörer, men det installerades aldrig som standard, kräver konfiguration och har ett förvirrande gränssnitt för vanliga användare.

Typiska antivirusprogram, som Windows Defender, använder sig av virusdefinitioner och heuristik för att fånga farliga program innan de kan köras på ditt system. Anti-utnyttjande verktyg hindrar faktiskt många populära attacktekniker från att fungera alls, så de farliga programmen kommer inte på ditt system i första hand. De möjliggör vissa operativsystemskydd och blockerar vanliga minnesutnyttjande tekniker, så att om exploaterande beteende detekteras, kommer de att avsluta processen innan någonting dåligt händer. Med andra ord kan de skydda mot många nolldagsattacker innan de patchas.

Men de kan eventuellt orsaka kompatibilitetsproblem, och deras inställningar kan behöva tweaked för olika program. Därför användes EMET allmänt i företagsnätverk, där systemadministratörer kan anpassa inställningarna och inte på hem-datorer.

Windows Defender innehåller nu många av samma skydd, som ursprungligen hittades i Microsofts EMET. De är aktiverade som standard för alla, och ingår i operativsystemet. Windows Defender konfigurerar automatiskt lämpliga regler för olika processer som körs på ditt system. (Malwarebytes hävdar fortfarande att deras anti-exploits-funktion är överlägsen, och vi rekommenderar fortfarande att använda Malwarebytes, men det är bra att Windows Defender också har några av det här inbyggda nu.)

Den här funktionen aktiveras automatiskt om du har uppgraderat till Windows 10: s Fall Creators Update, och EMET stöds inte längre. EMET kan inte ens installeras på datorer som kör Fall Creators Update. Om du redan har EMET installerad, kommer den att tas bort av uppdateringen.

RELATED: Hur man skyddar dina filer från Ransomware med Windows Defenders nya "kontrollerad mappåtkomst"

Windows 10: s Fall Creators Update innehåller också en relaterad säkerhetsfunktion som heter Kontrollerad mappåtkomst. Det är utformat för att stoppa skadlig kod genom att bara tillåta betrodda program att ändra filer i dina personliga mappar, till exempel Dokument och Bilder. Båda funktionerna ingår i "Windows Defender Exploit Guard". Konfigurerad mappåtkomst är dock inte aktiverad som standard.

Hur man bekräftar exploateringsskydd är aktiverat

Den här funktionen aktiveras automatiskt för alla Windows 10-datorer. Det kan dock också bytas till "Audit mode", så att systemadministratörer kan övervaka en logg om vad Exploit Protection skulle ha gjort för att bekräfta att det inte kommer att orsaka några problem innan den aktiveras på kritiska datorer.

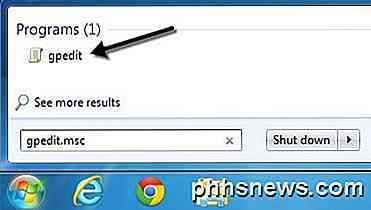

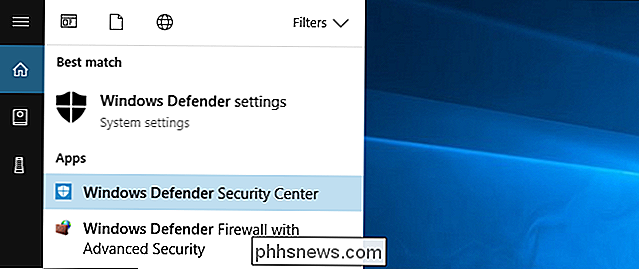

För att bekräfta att detta funktionen är aktiverad kan du öppna Windows Defender Security Center. Öppna din Start-meny, sök efter Windows Defender och klicka på genvägssystemet för Windows Defender Security Center.

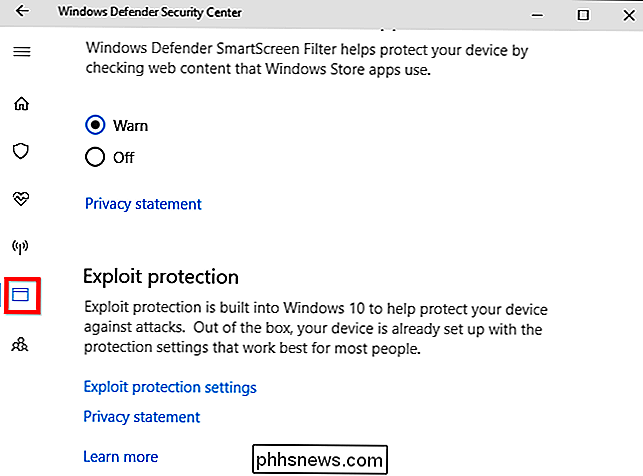

Klicka på den fönsterformade ikonen "App & browser control" i sidofältet. Bläddra ner och du får se avsnittet "Exploit Protection". Det kommer att informera dig om att den här funktionen är aktiverad.

Om du inte ser detta avsnitt har din dator förmodligen inte uppdaterats till Fall Creators Update ännu.

Så här konfigurerar du Windows Defender Exploit Protection

Varning : Du vill nog inte konfigurera den här funktionen. Windows Defender erbjuder många tekniska alternativ som du kan anpassa, och de flesta vet inte vad de gör här. Den här funktionen är konfigurerad med smarta standardinställningar som undviker att orsaka problem och Microsoft kan uppdatera sina regler över tiden. Alternativen här verkar främst vara avsedda att hjälpa systemadministratörer att utveckla regler för programvara och rulla dem ut på ett företagsnätverk.

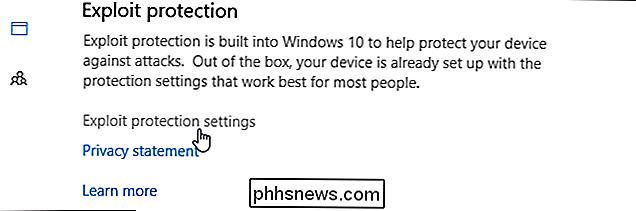

Om du vill konfigurera Exploit Protection, gå till Windows Defender Security Center> App & Browser Control, rulla ner och klicka på "Exploit Protection Settings" under Exploit Protection.

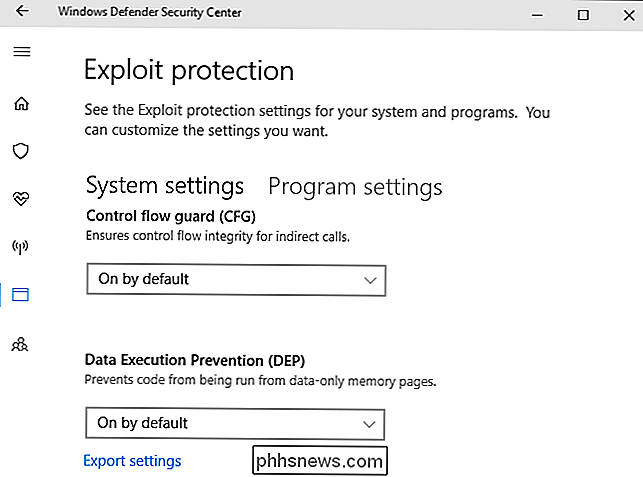

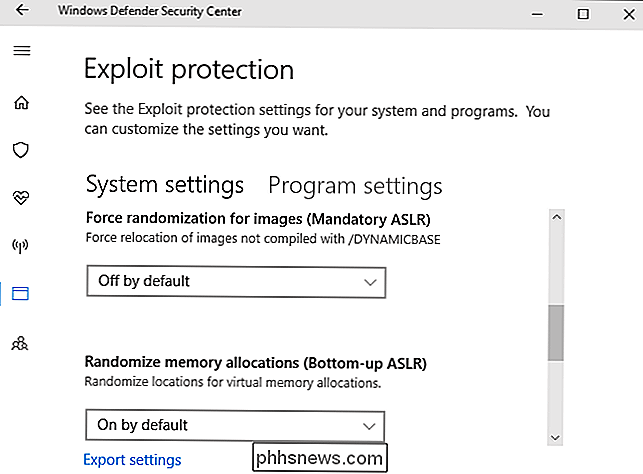

Här visas två flikar: Systeminställningar och Program inställningar. Systeminställningarna styr de standardinställningar som används för alla program, medan Programinställningar styr de enskilda inställningarna som används för olika program. Programinställningarna kan med andra ord åsidosätta systeminställningarna för enskilda program. De kan vara mer restriktiva eller mindre restriktiva.

Nederst på skärmen kan du klicka på "Exportera inställningar" för att exportera dina inställningar som en .xml-fil som du kan importera på andra system. Microsofts officiella dokumentation innehåller mer information om hur du implementerar regler med grupppolicy och PowerShell.

På fliken Systeminställningar ser du följande alternativ: Kontrollflödesskydd (CFG), Data Execution Prevention (DEP), Force randomisering för bilder (Obligatorisk ASLR), Randomize Memory Allocation (Bottom-Up ASLR), Validera undantagskedjor (SEHOP) och Validera heapintegritet. De är alla på som standard, förutom Force randomization för bilder (Obligatorisk ASLR) alternativ. Det är troligt att Obligatorisk ASLR orsakar problem med vissa program, så du kan stöta på kompatibilitetsproblem om du aktiverar det, beroende på vilka program du kör.

Igen borde du verkligen inte röra dessa alternativ om du inte vet vad du är gör. Standardvärdena är förnuftiga och väljs av en anledning.

RELATERAD: Varför 64-bitars version av Windows är mer säker

Gränssnittet ger en mycket kort sammanfattning av vad varje alternativ gör, men du kommer måste göra lite forskning om du vill veta mer. Vi har tidigare förklarat vad DEP och ASLR gör här.

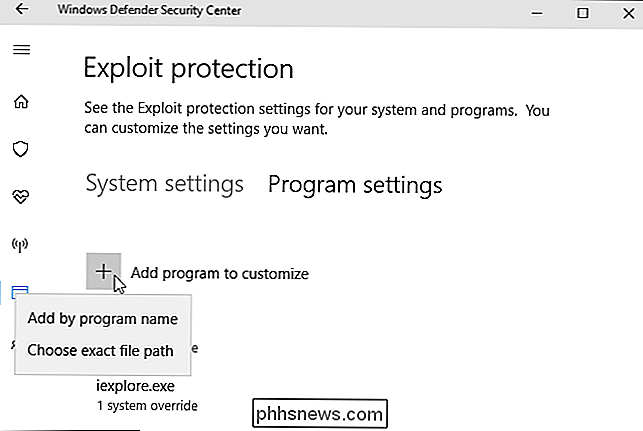

Klicka över till fliken Programinställningar och du får se en lista över olika program med anpassade inställningar. Alternativen här tillåter att övergripande systeminställningar överstyrs. Om du till exempel väljer "iexplore.exe" i listan och klickar på "Redigera" ser du att regeln här kraftfullt aktiverar Obligatorisk ASLR för Internet Explorer-processen, även om den inte är aktiverad som standard över hela systemet.

Du bör inte manipulera med dessa inbyggda regler för processer som runtimebroker.exe och spoolsv.exe. Microsoft lade till dem av en anledning.

Du kan lägga till anpassade regler för enskilda program genom att klicka på "Lägg till program för att anpassa". Du kan antingen "Lägg till enligt programnamn" eller "Välj exakt filväg", men specificera en exakt filväg är mycket mer exakt.

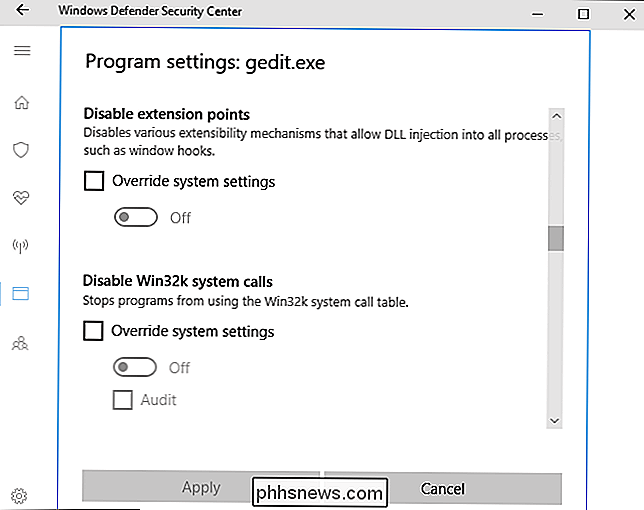

När du har lagt till kan du hitta en lång lista med inställningar som inte är meningsfulla för de flesta människor. Den fullständiga listan med inställningar som finns här är: Godkänd kodskydd (ACG), Blockera bilder med låg integritet, Blockera avlägsna bilder, Blockera otillförlitliga teckensnitt, Kodintegritetsskydd, Kontrollflödesskydd (CFG), Förhindrande av dataförsörjning (DEP) , Inaktivera Win32k-systemsamtal, Tillåt inte barnprocesser, Exportera adressfiltrering (EAF), Force-randomisering för bilder (Obligatorisk ASLR), Importadressfiltrering (IAF), Randomera minnetilldelningar (Bottom-Up ASLR), Simulera exekvering (SimExec) , Validera API-anrop (CallerCheck), Bekräfta undantagskedjor (SEHOP), Validera hanteringsanvändning, Validera heapintegritet, Validera bildberoendeintegritet och Validate stack integrity (StackPivot).

Återigen bör du inte röra dessa alternativ om du inte är en systemadministratör som vill låsa ner ett program och du vet verkligen vad du gör.

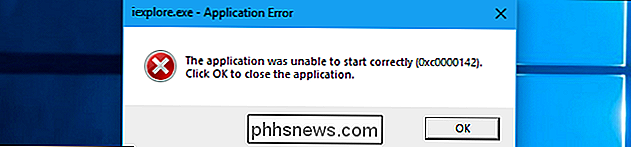

Som ett test aktiverade vi alla alternativ för iexplore.exe och försökte starta det. Internet Explorer visade bara ett felmeddelande och vägrade att starta. Vi såg inte ens en Windows Defender-anmälan som förklarar att Internet Explorer inte fungerade på grund av våra inställningar.

Gör inte bara blint försök att begränsa program, eller det kommer att orsaka liknande problem på ditt system. De kommer vara svåra att felsöka om du inte kommer ihåg att du ändrade alternativen också.

Om du fortfarande använder en äldre version av Windows, som Windows 7, kan du utnyttja skyddsfunktioner genom att installera Microsofts EMET eller Malwarebytes. Stöd för EMET kommer dock att sluta den 31 juli 2018, eftersom Microsoft vill driva företag mot Windows 10 och Windows Defender Exploit Protection istället.

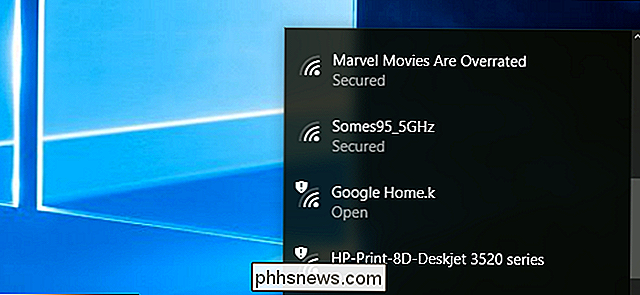

Så här blockerar du grannens Wi-Fi-nätverk från att visas i Windows

Har din granne ett motbjudande Wi-Fi-nätverksnamn? Du kan dölja den från Wi-Fi-menyn på dina datorer, för att den inte ska visas. Du kan gå ännu längre och blockera alla andra Wi-Fi-nätverk, så att dina datorer bara kan se och ansluta till de Wi-Fi-nätverk du tillåter. Det här är praktiskt om en granne har bestämt sig för ett nätverksnamn som är olämpligt för små barn eller ett närliggande nätverk är öppet utan föräldrakontroll.

(Obs! Om du bara kämpar med dålig mottagning i ditt hus eller kontor, kan den här lösningen vara överkill först , ge Wi-Fi ett försök på din iPhone eller Android-enhet, om din operatör stöder det. Mellan det och tjänster som iMessage, som kan skicka textmeddelanden via Wi-Fi, kan du vara ganska väl täckt.