PC-företag blir slarviga med säkerhet

Ingenting är helt säkert, och vi kommer aldrig att eliminera varje sårbarhet där ute. Men vi borde inte se så många slarviga fel som vi har sett från HP, Apple, Intel och Microsoft 2017.

Var vänlig, PC-tillverkare: Spendera tid på det tråkiga arbetet för att göra våra datorer säkra. Vi behöver säkerhet mer än vi behöver glänsande nya funktioner.

Apple lämnade ett gap i MacOS och gjorde ett dåligt jobbpatching det

Om det var något annat år skulle folk hålla Apples Macs upp som ett alternativ till PC-kaoset. Men det här är 2017, och Apple har haft det mest amatöriska, slarviga misstaget av allt så låt oss börja där.

RELATED: Enorma macOS Bug tillåter root-inloggning utan lösenord. Här är Fix

Apples senaste version av MacOS, känd som "High Sierra", hade ett gapande säkerhetshål som gjorde det möjligt för angripare att snabbt logga in som root och få full tillgång till din dator, bara genom att försöka logga in några gånger utan lösenord Det här kan hända på distans via skärmdelning, och det kan till och med övergå till FileVault-kryptering som används för att säkra dina filer.

Ännu, patcherna Apple sprang ut för att åtgärda det gjorde inte nödvändigtvis problemet. Om du installerade en annan uppdatering efteråt (innan säkerhetshålet hittades) skulle det öppna hålet. Apples plåstret fick inte inkluderas i några andra OS-uppdateringar. Så inte bara var det ett dåligt misstag i High Sierra i första hand, men Apples svar - men ganska snabbt - var en röra.

Detta är ett otroligt dåligt misstag från Apple. Om Microsoft hade ett sådant problem i Windows skulle Apple-chefer ta pottskott i Windows i presentationer under de närmaste åren.

Apple har kraschat på Macs säkerhetsanvändning för alltför länge, trots att Macs fortfarande är mindre säkra än Windows-datorer på några grundläggande sätt. Till exempel har Macs inte UEFI Secure Boot för att förhindra att angripare tar sig av med startprocessen, som Windows-datorer har haft sedan Windows 8. Säkerhet genom dunkling kommer inte att flyga till Apple längre, och de måste stega upp.

HP: s förinstallerade programvara är en absolut röst

RELATERad: Så här kontrollerar du om din HP-dator har Conexant Keylogger

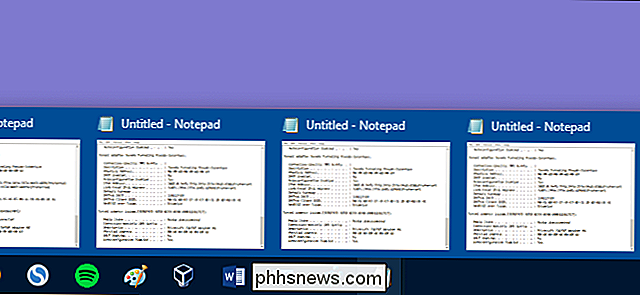

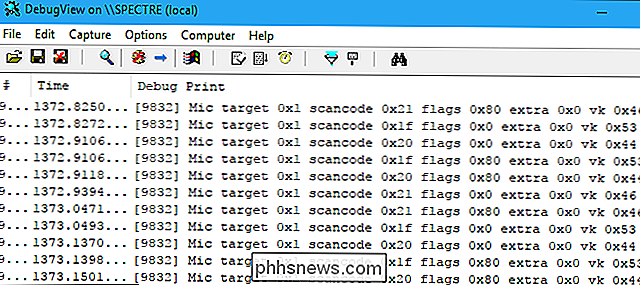

HP har inte haft ett bra år. Deras värsta problem, som jag personligen upplevde på min bärbara dator, var Conexant keylogger. Många HP-bärbara datorer levereras med en ljuddrivrutin som loggade alla knapptryckningar till en MicTray.log-fil på datorn, som alla kunde visa (eller stjäla). Det är helt galet att HP inte skulle fånga den här felsökningskoden innan den skickas på datorer. Det var inte ens dolt - det var aktivt att skapa en keylogger-fil!

Det har varit andra, mindre allvarliga problem på HP-datorer. HP Touchpoint Manager-kontroversen var inte riktigt "spionprogram" som många medier hade hävdat, men HP misslyckades med att kommunicera med sina kunder om problemet, och Touchpoint Manager-programvaran var fortfarande ett värdelöst, CPU-hogging program som inte är nödvändigt för hemdatorer.

Och i övrigt har HP bärbara datorer ännu en annan keylogger installerad som standard som en del av Synaptics touchpad-drivrutiner. Den här är inte lika löjlig som Conexant. Den är avaktiverad som standard och kan inte aktiveras utan administratörsbehörighet, men det kan hjälpa angripare att undvika detektering av antimalwareverktyg om de vill keylog en HP-bärbar dator. Ännu värre innebär att HPs svar innebär att andra PC-tillverkare kan ha samma drivrutin med samma keylogger. Så det kan vara ett problem i den bredare PC-industrin.

Intels processor-inom-en-processor är bortskämd med hål

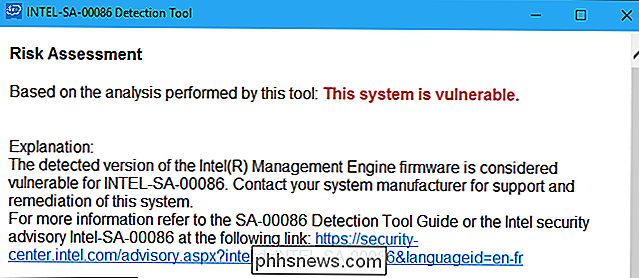

Intels styrmotor är ett litet-operativsystem med svart låda källor som ingår i alla moderna Intel chipset. Alla datorer har Intel Management Engine i någon konfiguration, även moderna Mac.

Trots Intels uppenbara push för säkerhet genom dunkling har vi sett många säkerhetsproblem i Intel Management Engine i år. Tidigare i 2017 fanns det en sårbarhet som möjliggjorde fjärradministration utan lösenord. Tack och lov, detta gäller bara för datorer som hade Intels Active Management Technology (AMT) aktiverad, så det skulle inte påverka hemanvändarnas datorer.

Sedan dess har vi sett en rad andra säkerhetshål som behövde patchas i praktiskt taget varje dator. Många av de drabbade datorerna har fortfarande inte fått några korrigeringsfiler ännu.

Detta är särskilt dåligt eftersom Intel vägrar att tillåta användare att snabbt avaktivera Intel Management Engine med en UEFI-firmware (BIOS) -inställning. Om du har en dator med Intel ME som tillverkaren inte kommer att uppdatera, har du ingen lycka till och kommer att ha en sårbar dator för alltid ... ja, tills du köper en ny.

I Intels brådska för att starta sin egen fjärradministrationsprogramvara som kan fungera även när en dator är avstängd, har de infört ett saftigt mål för angripare att kompromissa. Anfall mot Intel Management-motorn kommer att fungera på praktiskt taget alla moderna datorer. I 2017 ser vi de första konsekvenserna av det.

Även Microsoft behöver lite framsynthet

RELATERAT: Så här inaktiverar du SMBv1 och skyddar din Windows-dator från attacker

Det skulle vara lätt att peka till Microsoft och säga att alla behöver lära av Microsofts trovärdiga datorinitiativ, som började på Windows XP-dagar.

Men även Microsoft har varit lite slarvigt i år. Det här handlar inte bara om normala säkerhetshål som ett otäckt fjärrkodshanteringshål i Windows Defender, men problem som Microsoft borde ha lätt sett att komma fram.

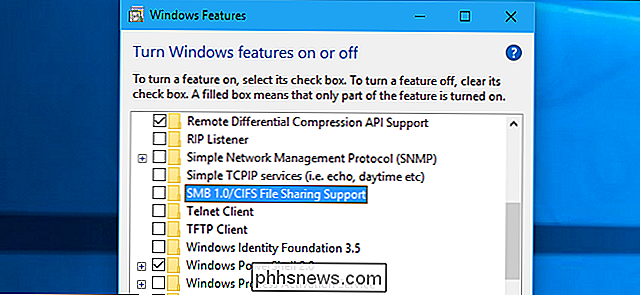

De otäcka WannaCry- och Petya-skadliga epidemierna i 2017 sprids båda med hjälp av säkerhetshål i det gamla SMBv1-protokollet. Alla visste att detta protokoll var gammalt och sårbart, och Microsoft rekommenderade även att inaktivera det. Men trots allt det var det fortfarande aktiverat som standard på Windows 10 fram till Fall Creators Update. Och det var bara inaktiverat eftersom de massiva attackerna drev Microsoft för att äntligen ta itu med problemet.

Det betyder att Microsoft bryr sig så mycket om äldre kompatibilitet som det kommer att öppna Windows-användare att attackera snarare än att proaktivt inaktivera funktioner som väldigt få människor behöver. Microsoft behövde inte ens ta bort det - bara inaktivera det som standard! Organisationer kunde lätt ha aktiverat det för äldre ändamål, och hemmabrukare skulle inte ha varit utsatta för två av 2017 största epidemier. Microsoft behöver framsynet för att ta bort funktioner som detta innan de orsakar sådana stora problem.

Dessa företag är inte de enda som har problem, förstås. 2017 såg Lenovo slutligen med USA: s federala handelskommission över att installera "Superfish" man-in-the-middle-mjukvaran på datorer tillbaka på 2015. Dell skickade också ett rotcertifikat som skulle möjliggöra en man-i-mitten attack igen i 2015.

Allt detta verkar bara som för mycket. Det är dags att alla involverade blir mer seriösa om säkerhet, även om de måste fördröja några glänsande nya funktioner. Om du gör det får du inte ta rubriker ... men det kommer att förhindra rubrikerna ingen av oss vill se.

Bildkrediter: ja-bilder / Shutterstock.com, PhuShutter / Shutterstock.com

Så här byter du om skärmdumpar sparas på Chromebooks

De flesta Chromebooks har relativt begränsat lagringsutrymme, vilket till exempel kan fyllas upp snabbt med oanvändbara skräpliknande skärmdumpar. Standardplatsen för skärmdumplagring finns i mappen Hämtningar, men det går enkelt att ändra det. RELATED: Så här återställer du (eller tweak) Chrome Inställningar för nedladdning Om din Chromebook har en SD-kortplats är den plats där du vill lagra överflödiga data-saker som tillfälliga nedladdningar, skärmdumpar och liknande.

Det billigaste sättet att strömma TV: Rotera dina prenumerationer

ÄNda sedan kabelbandets gryning är allt vi tittare någonsin velat att betala för bara de visningar som vi vill titta på. Nu när alla och deras moderbolag har ett streamingabonnemang kan du göra det ... men om du prenumererar på Netflix, Hulu, Amazon, HBO Now och alla andra du vill, kan det än kosta så mycket som kabel.