Download.com och andra Bundle Superfish-Style HTTPS Breaking Adware

Det är en skrämmande tid att vara en Windows-användare. Lenovo hämtade HTTPS-kapning Superfish-adware, Comodo-fartyg med ett ännu värre säkerhetshål som heter PrivDog, och dussintals andra appar som LavaSoft gör detsamma. Det är verkligen dåligt, men om du vill ha dina krypterade webbsessioner att kapas, gå bara till CNET-nerladdningar eller någon freeware-webbplats, eftersom de alla buntar HTTPS-brytande adware nu.

RELATED: Det här händer när du installerar Topp 10 Download.com Apps

Superfish-fiasko började när forskare märkte att Superfish, som fanns på Lenovo-datorer, installerade ett falskt rotcertifikat i Windows som i huvudsak kapar all HTTPS-surfning så att certifikaten alltid ser giltiga ut, även om de är '' och de gjorde det på ett så osäkert sätt att varje skriptkiddiehackare skulle kunna göra samma sak.

Och sedan installerar de en proxy i din webbläsare och tvingar all din bläddra igenom den så att de kan infoga annonser. Det är rätt, även när du ansluter till din bank, eller sjukförsäkring webbplats, eller var som helst som borde vara säker. Och du skulle aldrig veta, eftersom de bröt Windows-kryptering för att visa annonser.

Men det ledsna, tråkiga faktum är att de inte är de enda som gör detta - adware som Wajam, Geniusbox, Content Explorer och andra gör alla exakt samma sak , installerar egna certifikat och tvingar all din surfning (inklusive HTTPS-krypterade surfningssessioner) att gå igenom sin proxyserver. Och du kan bli smittad med denna nonsens genom att installera två av de 10 bästa appsna på CNET-nerladdningar.

Den nedersta raden är att du inte längre kan lita på den gröna låsikonen i webbläsarens adressfält. Och det är en läskigt skrämmande sak.

Hur HTTPS-Hijacking Adware fungerar, och varför det är så dåligt

Ummm, jag behöver dig att fortsätta och stänga fliken. Mmkay?

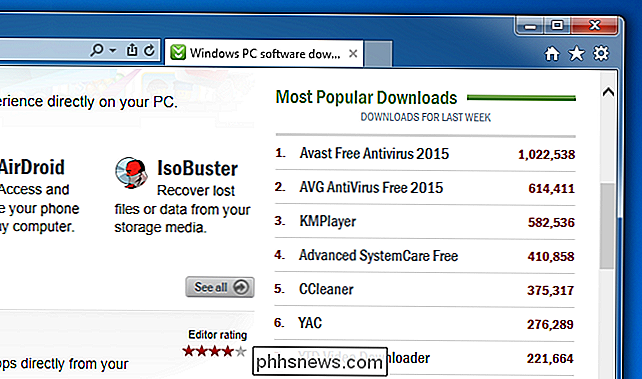

Som vi tidigare visat, om du gör det enorma gigantiska misstaget att lita på CNET-nerladdningar, kan du redan vara smittad med den här typen av adware. Två av de tio nedladdningarna på CNET (KMPlayer och YTD ) sammanfogar två olika typer av HTTPS-hijacking-adware , och i vår forskning fann vi att de flesta andra freeware-webbplatser gör detsamma.

Obs: installatörerna är så knepiga och tvungna att vi aren är säker på vem som är tekniskt gör "buntning", men CNET marknadsför dessa appar på sin hemsida, så det handlar verkligen om semantik. Om du rekommenderar att personer hämtar något som är dåligt, har du lika fel. Vi har också funnit att många av dessa adware-företag är hemligt samma personer som använder olika företagsnamn.

På grundval av nedladdningsnumren från topp 10 listan på CNET Downloads bara är en miljon människor smittade varje månad med adware som är kapning sina krypterade webbsessioner till deras bank eller e-post eller något som borde vara säkert.

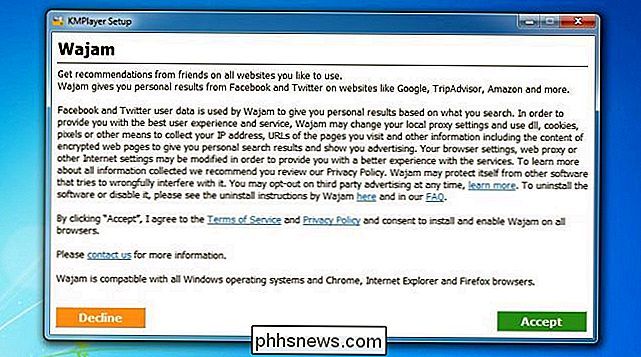

Om du gjorde misstaget att installera KMPlayer och du lyckas ignorera alla andra crapware kommer du att presenteras med det här fönstret . Och om du av misstag klickar på Acceptera (eller tryck på fel nyckel) kommer ditt system att pwned.

Ladda ner webbplatser ska skämmas för sig själva.

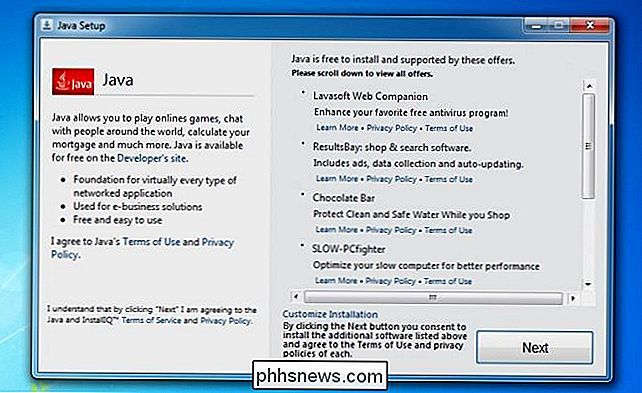

Om du slutade ladda ner något från en ännu mer sketchy källa, som nedladdningsannonserna I din favorit sökmotor ser du en hel lista med saker som inte är bra. Och nu vet vi att många av dem helt och hållet kommer att bryta HTTPS-certifikatvalideringen, vilket gör att du är helt sårbar.

Lavasoft Web Companion bryter också HTTPS-kryptering, men den här buntaren installerade också adware.

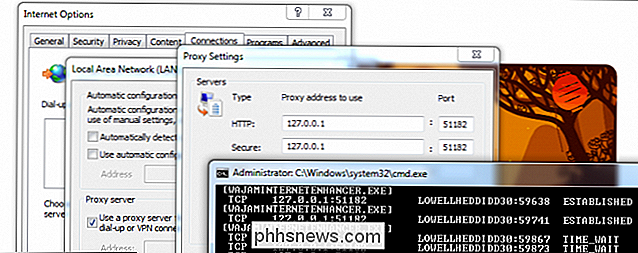

När du blir smittad med någon En av dessa saker, det första som händer är att det ställer in din proxy för att köra genom en lokal proxy som den installerar på din dator. Var särskilt uppmärksam på "Säkert" objektet nedan. I det här fallet var det från Wajam Internet "Enhancer", men det kan vara Superfish eller Geniusbox eller någon av de andra som vi hittat, de fungerar alla på samma sätt.

Det är ironiskt att Lenovo använde ordet "förbättra" för att beskriva Superfish.

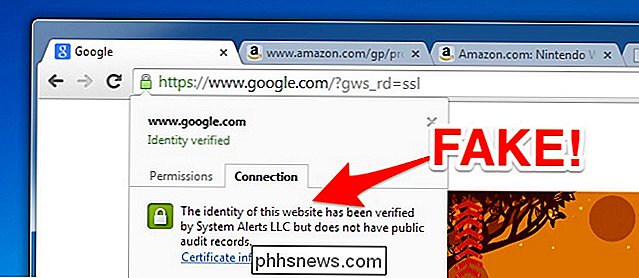

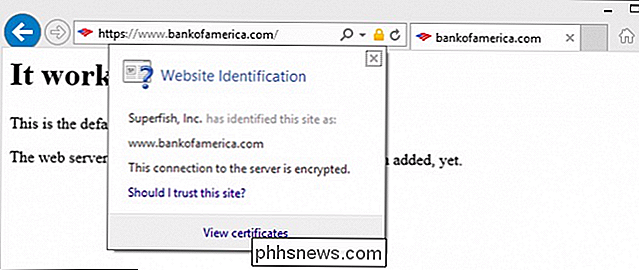

När du går till en webbplats som borde vara säker, ser du ikonen för grön lås och allt ser helt normalt ut. Du kan även klicka på låset för att se detaljerna, och det kommer att visa sig att allt är bra. Du använder en säker anslutning, och även Google Chrome kommer att rapportera att du är ansluten till Google med en säker anslutning. Men du är inte!

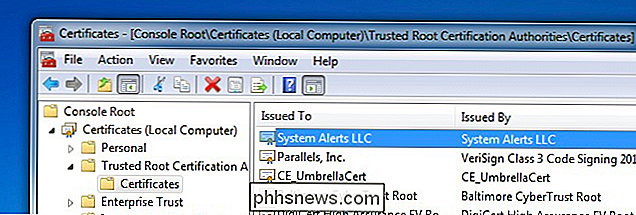

System Alerts LLC är inte ett riktigt rotcertifikat och du är faktiskt går igenom en man-i-mitten-proxy som sätter in annonser på sidor (och vem vet vad mer). Du måste bara skicka e-post till alla dina lösenord, det skulle vara enklare.

Systemvarning: Ditt system har äventyras.

När adware är installerad och proxying all din trafik börjar du se riktigt motbjudande annonser över hela stället. Dessa annonser visas på säkra webbplatser, till exempel Google, ersätter de faktiska Google-annonserna, eller de visas som popup-filer överallt och tar över alla webbplatser.

Jag vill gilla min Google utan skadliga program, tack.

De flesta av dessa adware visar "annons" länkar till direkt skadlig kod. Så medan adware i sig kan vara en juridisk olägenhet, möjliggör de några riktigt dåliga saker.

De uppnår detta genom att installera sina falska rotcertifikat i Windows-certifikatbutiken och sedan proxya de säkra anslutningarna när de undertecknar dem med sitt falska certifikat .

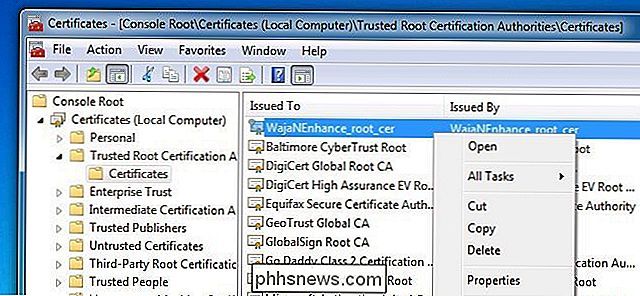

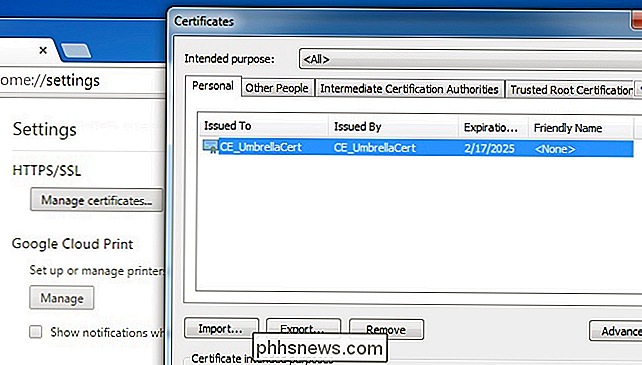

Om du tittar på Windows-certifikatpanelen kan du se alla typer av helt giltiga certifikat ... men om din dator har någon typ av adware installerad, kommer du att se falska saker som System Alerts, LLC eller Superfish , Wajam eller dussintals andra förfalskningar.

Även om du har blivit smittad och sedan tagit bort badware kan certifikaten fortfarande vara där, vilket gör dig utsatt för andra hackare som kan ha extraherade de privata nycklarna. Många av adware-installatörerna tar inte bort certifikaten när du avinstallerar dem.

De är alla man-i-mittenangrepp, och här fungerar de.

Det här är från en riktig levande attack av den fantastiska säkerheten forskare Rob Graham

Om din dator har falska rotcertifikat installerade i certifikataffären är du nu utsatt för Man-in-the-Middle-attacker. Vad det här betyder är om du ansluter till ett offentligt hotspot eller någon får tillgång till ditt nätverk eller lyckas hacka något uppströms från dig, kan de ersätta legitima webbplatser med falska webbplatser. Det här kan låta häftigt, men hackare har kunnat använda DNS-hijacker på några av de största platserna på webben för att kapra användare till en falsk webbplats.

När du är kapad kan de läsa varje sak du skickar in till en privat webbplats - lösenord, privat information, hälsoinformation, e-postadresser, personnummer, bankinformation etc. Och du vet aldrig eftersom din webbläsare kommer att berätta att din anslutning är säker.

Detta fungerar eftersom den offentliga nyckeln kryptering kräver både en offentlig nyckel och en privat nyckel. De offentliga nycklarna är installerade i certifikatbutiken, och den privata nyckeln bör endast vara känd av webbplatsen du besöker. Men när attacker kan kapra ditt rotcertifikat och hålla både de offentliga och privata nycklarna, kan de göra vad de vill.

När det gäller Superfish, använde de samma privata nyckel på varje dator som har Superfish installerad, och inom en några timmar kunde säkerhetsforskare extrahera privata nycklar och skapa webbplatser för att testa om du är sårbar och bevisa att du kan bli kapad. För Wajam och Geniusbox är nycklarna annorlunda, men Content Explorer och någon annan adware använder också samma nycklar överallt, vilket betyder att detta problem inte är unikt för Superfish.

Det blir värre: De flesta av den här Crap-funktionen avaktiverar HTTPS-validering helt

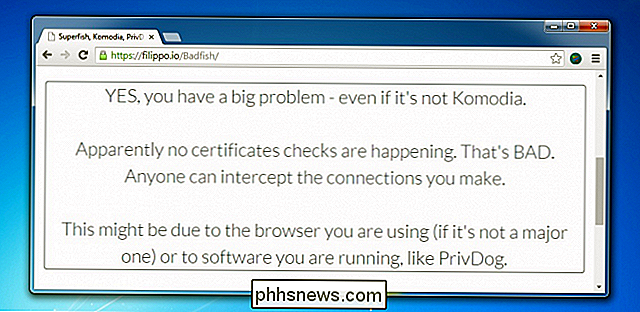

Idag upptäckte säkerhetsforskare ett ännu större problem: Alla dessa HTTPS-proxyer inaktiverar all validering medan det ser ut som att allt är bra.

Det betyder att du kan gå till en HTTPS-webbplats som har ett helt ogiltigt certifikat , och den här adware kommer att berätta att webbplatsen är bra. Vi testade adware som vi nämnde tidigare och de inaktiverar alla HTTPS-validering helt, så det spelar ingen roll om de privata nycklarna är unika eller inte. Shockingly bad!

Alla dessa adware bryter helt certifikatkontroll.

Alla som har installerat adware är sårbara för alla typer av attacker och i många fall fortsätter att vara sårbara även när adware tas bort.

Du kan kontrollera om du är sårbar mot Superfish, Komodia eller ogiltig certifieringskontroll med hjälp av testplatsen skapad av säkerhetsforskare, men som vi redan har visat är det mycket mer adware där ute som gör detsamma, och från vår forskning kommer saker att fortsätta att få värre.

Skydda dig själv: Kontrollera certifikatpanelen och ta bort dåliga poster

Om du är orolig bör du kolla din certifikatbutik för att se till att du inte har några sketchy certifikat installerade som senare kan aktiveras av någons proxyserver. Det här kan vara lite komplicerat, för det finns många saker där, och det mesta ska vara där. Vi har inte heller en bra lista över vad som borde och borde inte vara där.

Använd WIN + R för att dra upp dialogrutan Kör och skriv sedan "mmc" för att dra upp ett Microsoft Management Console-fönster. Använd sedan Fil -> Lägg till / ta bort Snapin-moduler och välj Certifikat från listan till vänster och lägg sedan till den till höger. Se till att du väljer Computer-konto i nästa dialogruta och klicka sedan på resten.

Du vill gå till Trusted Root Certification Authorities och leta efter riktigt sketchy poster som någon av dessa (eller något liknande dem)

Sendori

- Purelead

- Rocket Tab

- Super Fish

- Lookthisup

- Pando

- Wajam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler är ett legitimt utvecklarverktyg men malware har kapat sina cert )

- System Alerts, LLC

- CE_UmbrellaCert

- Högerklicka och ta bort några av de poster du hittar. Om du såg något fel när du testade Google i din webbläsare, var noga med att ta bort den också. Var försiktig, för om du tar bort de felaktiga sakerna här kommer du att bryta Windows.

Vi hoppas att Microsoft släpper ut något för att kontrollera dina rotcertifikat och se till att bara bra är där. Teoretiskt kan du använda den här listan från Microsoft av de certifikat som krävs av Windows och uppdatera sedan till de senaste rotcertifikaten, men det är helt otestat just nu, och vi rekommenderar verkligen det inte förrän någon testar det här.

Nästa , du måste öppna din webbläsare och hitta de certifikat som troligtvis är cachade där. För Google Chrome, gå till Inställningar, Avancerade inställningar och Hantera certifikat. Under Personlig kan du enkelt klicka på knappen Ta bort på några dåliga certifikat ...

Men när du går till Trusted Root Certification Authorities måste du klicka på Advanced och avmarkera allt som du ser för att sluta ge tillstånd till det certifikat ...

Men det är galenskap.

RELATERAD:

Sluta försöka rengöra din infekterade dator! Just Nuke och installera om Windows Gå till botten av fönstret Avancerade inställningar och klicka på Återställ inställningar för att helt återställa Chrome till standardinställningarna. Gör samma sak för vilken annan webbläsare du använder, eller helt avinstallera, torka alla inställningar och installera det igen.

Om din dator har påverkats, är du förmodligen bättre att göra en helt ren installation av Windows. Se bara till att säkerhetskopiera dina dokument och bilder och allt detta.

Så hur skyddar du dig själv?

Det är nästan omöjligt att skydda dig helt, men här följer några vanliga riktlinjer för att hjälpa dig:

Kontrollera Superfish / Komodia / Certification validation test site.

- Aktivera Click-to-Play för plugins i din webbläsare, vilket hjälper dig att skydda dig från alla dessa nolldagars Flash och andra pluginsäkerhetshål som finns.

- Var försiktig med vad du laddar ner och försök använda Ninite när du absolut måste.

- Var uppmärksam på vad du klickar när du klickar.

- Överväg att använda Microsofts förbättrade verktyg för mitigering av erfarenhetsverktyg (EMET) eller Malwarebytes Anti- Utnyttja för att skydda din webbläsare och andra kritiska applikationer från säkerhetshål och nolldagsangrepp.

- Se till att all din programvara, plugins och anti-virus är uppdaterade, och det inkluderar även Windows-uppdateringar.

- Men det är ett hemskt jobb för att bara vilja surfa på webben utan att bli kapad. Det är som att hantera TSA.

Windows-ekosystemet är en cavalcade av crapware. Och nu är den grundläggande säkerheten på Internet bruten för Windows-användare. Microsoft behöver fixa detta.

Hur man tar bilder i Apples foton App

Antalet personer som använder en digitalkamera för sina ögonblicksbilder sjunker stadigt, men det betyder inte att det fortfarande inte finns någon marknad. Om du har en kamera som inte automatiskt taggar dina foton kan du göra det manuellt med Apples Photos app. Normalt när du tar en bild på din smartphone, vare sig det är en iPhone eller Android-enhet, kommer det att brukar märka ditt foto med din plats.

Vad du behöver veta om NVIDIA Optimus

Bärbara tillverkare har ett val - de kan inkludera inbyggd grafik för bättre batterilivslängd eller diskret grafikhårdvara för bättre spelprestanda. Men skulle det inte vara bra om en bärbar dator kunde ha både och intelligent växla mellan dem? Det är vad NVIDIAs Optimus gör. Nya bärbara datorer som levereras med NVIDIA-grafikhårdvara innehåller allmänt Intels inbyggda grafiklösning.