Hur man upptäcker dator- och e-postövervakning eller spionprogramvara

Som IT Pro följer jag rutinmässigt medarbetarnas datorer och e-postmeddelanden. Det är viktigt i en arbetsmiljö för administrativa ändamål och för säkerhet. Övervakning av e-post kan du till exempel blockera bilagor som kan innehålla virus eller spionprogram. Den enda gången jag måste ansluta till en användares dator och jobba direkt på datorn är att lösa ett problem.

Men om du känner att du övervakas när du inte ska vara, finns det några lilla trick du kan använda för att avgöra om du har rätt. Först och främst, för att övervaka någons dator betyder att de kan titta på allt som du gör på din dator i realtid. Blockering av porrplatser, borttagning av bilagor eller blockering av skräppost innan det kommer till din inkorg, etc. övervakar inte riktigt, men mer som att filtrera.

Det enda stora problemet som jag vill framhäva innan jag går vidare är att om du befinner dig i en företagsmiljö och tror att du övervakas, bör du anta att de kan se allt du gör på datorn. Antag också att du inte kan hitta programvaran som spelar in allt. I företagsmiljöer är datorerna så anpassade och omkonfigurerade att det är nästan omöjligt att upptäcka något om du inte är en hacker. Denna artikel är mer inriktad på hemmabrukare som tycker att en vän eller familjemedlem försöker övervaka dem.

Datorövervakning

Så nu, om du fortfarande tycker att någon spionerar på dig, så här är vad du kan göra! Det enklaste och enklaste sättet att någon kan logga in på din dator är att använda fjärrskrivbordet. Det bästa är att Windows inte stöder flera samtidiga anslutningar medan någon är inloggad i konsolen (det finns ett hack för detta, men jag skulle inte oroa mig för). Vad det här betyder är att om du är inloggad på din XP, 7 eller Windows 8-dator och någon skulle ansluta till den med hjälp av funktionen BUILT-IN REMOTE DESKTOP i Windows, skulle din skärm bli låst och det skulle berätta för dig vem som är ansluten.

Så varför är det användbart? Det är användbart eftersom det betyder att för att någon ska kunna ansluta till din session utan att du märker eller att din skärm tas över, har de programvara från tredje part. Men under 2014 kommer ingen att vara så uppenbar och det är mycket svårare att upptäcka programvara för tredje parts programvara.

Om vi letar efter program från tredje part, som vanligtvis kallas fjärrkontrollprogramvara eller virtuell nätverksdator (VNC) -programvara, måste vi börja från början. Vanligtvis när någon installerar den här typen av programvara på din dator måste de göra det medan du inte är där och de måste starta om datorn. Så det första som kan leda dig är om din dator har startats om och du kommer inte ihåg att göra det.

För det andra bör du kolla in din Start-meny - Alla program och för att se om något som VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, etc är installerat. Många gånger är människor slarviga och bildar att en vanlig användare inte vet vad ett program är och kommer helt enkelt att ignorera det. Om något av dessa program är installerade kan någon ansluta till din dator utan att du vet det så länge programmet körs i bakgrunden som en Windows-tjänst.

Det tar oss till den tredje punkten. Vanligtvis, om ett av ovanstående program är installerat, kommer det att finnas en ikon för den i aktivitetsfältet eftersom det måste ständigt gå på jobbet.

Kontrollera alla dina ikoner (även de dolda) och se vad som körs. Om du hittar något du inte hört talas om, gör en snabb Google-sökning för att se vad som dyker upp. Det är ganska enkelt att övervaka programvaran för att dölja aktivitetsfältikonen, så om du inte ser något ovanligt där betyder det inte att du inte har någon övervakningssoftware installerad.

Så om ingenting dyker upp på de uppenbara ställena, låt oss gå vidare till de mer komplicerade sakerna.

Kontrollera brandväggsportar

Återigen, eftersom det är tredje part apps, måste de ansluta till Windows på olika kommunikationsportar. Hamnar är helt enkelt en virtuell dataanslutning med vilken datorer delar information direkt. Som du kanske vet, kommer Windows med en inbyggd brandvägg som blockerar många av de inkommande portarna av säkerhetsskäl. Om du inte kör en FTP-webbplats, varför ska din port 23 vara öppen, eller hur?

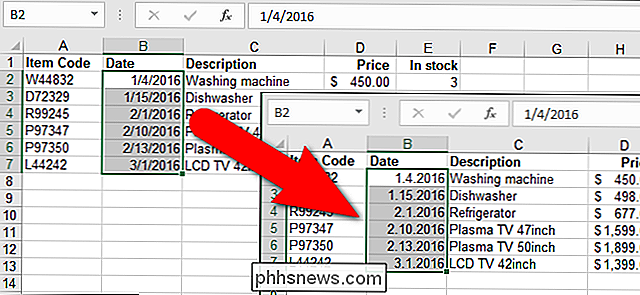

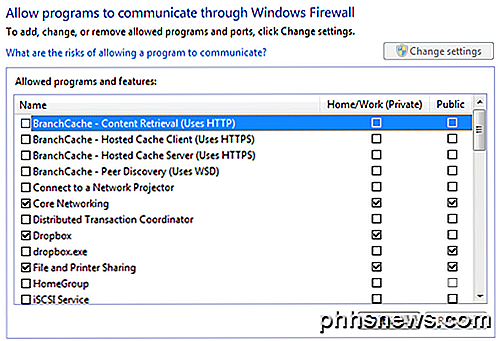

Så för att dessa tredjepartsappar ska ansluta till din dator måste de komma igenom en port, som måste vara öppen på din dator. Du kan kontrollera alla öppna portar genom att gå till Start, Kontrollpanelen och Windows Firewall . Klicka sedan på Tillåt ett program av funktion via Windows-brandväggen till vänster.

Här ser du en lista med program med kryssrutor bredvid dem. De som är markerade är "öppna" och de obekanta eller onoterade är "stängda". Gå igenom listan och se om det finns ett program du inte känner till eller som matchar VNC, fjärrkontroll, etc. Om så är fallet kan du blockera programmet genom att avmarkera rutan för det!

Kontrollera utgående anslutningar

Tyvärr är det lite mer komplicerat än detta. I vissa fall kan det finnas en inkommande anslutning, men i många fall kommer programvaran installerad på din dator endast att ha en utgående anslutning till en server. I Windows är alla utgående anslutningar tillåtna, vilket betyder att ingenting är blockerat. Om allt spionprogrammet gör det är rekorddata och skickar det till en server, använder den bara en utgående anslutning och kommer därför inte att dyka upp i den brandväggslistan.

För att fånga ett program så måste vi se utgående anslutningar från vår dator till servrar. Det finns en mängd olika sätt att vi kan göra detta och jag ska prata om en eller två här. Som jag sa tidigare blir det lite komplicerat nu eftersom vi har att göra med riktigt snygg mjukvara och du kommer inte att hitta den lätt.

TCPView

För det första ladda ner ett program som heter TCPView från Microsoft. Det är en mycket liten fil och du behöver inte ens installera den, bara pakka ut den och dubbelklicka på Tcpview . Huvudfönstret kommer att se ut så här och förmodligen ingen mening.

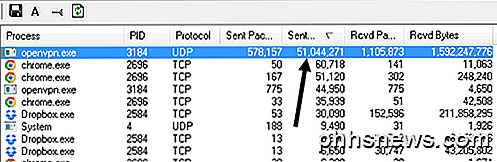

I grund och botten visar den dig alla anslutningar från din dator till andra datorer. På vänster sida är processnamnet, vilket kommer att vara programmen som körs, dvs Chrome, Dropbox, etc. De enda andra kolumnerna vi behöver titta på är fjärradress och stat . Gå vidare och sortera efter statens kolumn och titta på alla processer som anges under ESTABLISHED . Etablerat betyder att det för närvarande finns en öppen anslutning. Observera att spionprogramvaran inte alltid kan anslutas till fjärrservern, så det är en bra idé att låta det här programmet vara öppet och övervaka för nya processer som kan uppstå under det etablerade tillståndet.

Vad du vill göra är att filtrera bort den listan till processer vars namn du inte känner igen. Chrome och Dropbox är bra och ingen orsak till alarm, men vad är openvpn.exe och rubyw.exe? Tja, i mitt fall använder jag en VPN för att ansluta till Internet så att processen är för min VPN-tjänst. Men du kan bara Google dessa tjänster och snabbt räkna ut det själv. VPN-programvara spionerar inte programvara, så det är ingen oro där. När du söker efter en process kan du omedelbart berätta om det är säkert genom att bara titta på sökresultaten.

En annan sak du vill kolla är de högra högra kolumnerna som heter Skickade paket, Skickade byte, etc. Sortera efter Skickade Byte och du kan genast se vilken process som skickar mest data från din dator. Om någon övervakar din dator måste de skicka data som helst, så om inte processen är dold extremt bra borde du se den här.

Process Explorer

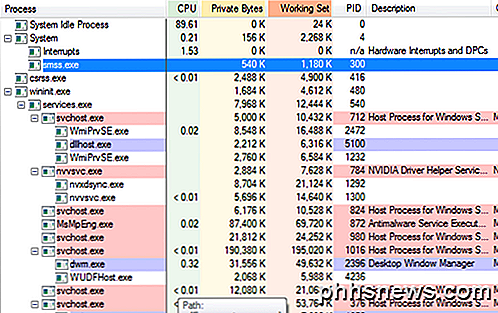

Ett annat program som du kan använda för att hitta alla processer som körs på datorn är Process Explorer från Microsoft. När du kör det ser du en hel del information om varje enskild process och till och med barnprocesser som körs i moderprocesser.

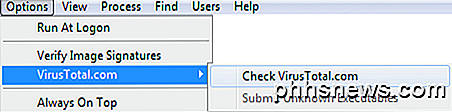

Process Explorer är ganska jättebra eftersom den ansluts till VirusTotal och kan direkt meddela om en process har upptäckts som skadlig kod eller ej. För att göra det, klicka på Alternativ, VirusTotal.com och klicka sedan på Kontrollera VirusTotal.com . Det tar dig till deras hemsida för att läsa TOS, stäng bara det och klicka på Ja på dialogrutan i programmet.

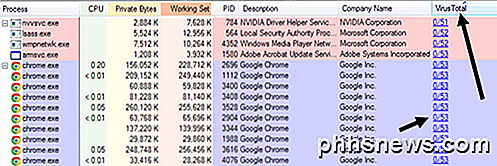

När du har gjort det ser du en ny kolumn som visar den senaste genomsökningsgraden för många processer. Det kommer inte att kunna få värdet för alla processer, men det är bättre än ingenting. För de som inte har några poäng, gå vidare och leta efter de processerna manuellt i Google. För de med poäng, vill du att det ganska gott säger 0 / XX. Om det inte är 0, gå vidare och Google processen eller klicka på de siffror som ska tas till VirusTotals webbplats för den processen.

Jag brukar också sortera listan med företagsnamn och alla processer som inte har ett företag som jag listar, jag Google ska kolla. Men även med dessa program kanske du fortfarande inte ser alla processer.

rootkits

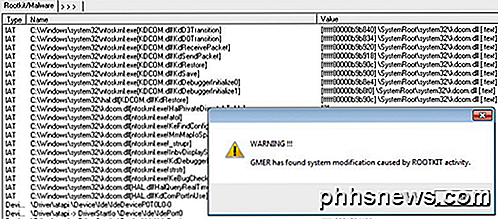

Det finns också klassprogram som kallas rootkits, vilka de två programmen ovan inte ens kommer att kunna se. I det här fallet, om du inte hittade något misstänkt när du kontrollerar alla processer ovan, måste du försöka med ännu mer robusta verktyg. Ett annat bra verktyg från Microsoft är Rootkit Revealer, men det är väldigt gammalt.

Andra bra anti-rootkit-verktyg är Malwarebytes Anti-Rootkit Beta, vilket jag rekommenderar starkt eftersom deras anti-malware-verktyg rankades # 1 2014. En annan populär är GMER.

Jag föreslår att du installerar dessa verktyg och kör dem. Om de hittar något, ta bort eller ta bort vad de föreslår. Dessutom bör du installera anti-malware och antivirusprogram. Många av dessa smygprogram som folk använder anses vara skadliga program / virus, så de kommer att bli borta om du kör lämplig programvara. Om något blir upptäckt, se till att det är Google så att du kan ta reda på om det övervakade programvaran eller inte.

Övervakning av e-post och webbplats

För att kontrollera om ditt e-postmeddelande övervakas är det också komplicerat, men vi sticker med de lätta grejerna för den här artikeln. När du skickar ett e-postmeddelande från Outlook eller någon e-postklient på din dator måste den alltid ansluta till en e-postserver. Nu kan det antingen anslutas direkt eller det kan anslutas via det som kallas en proxyserver, som tar en förfrågan, ändrar eller kontrollerar den och vidarebefordrar den till en annan server.

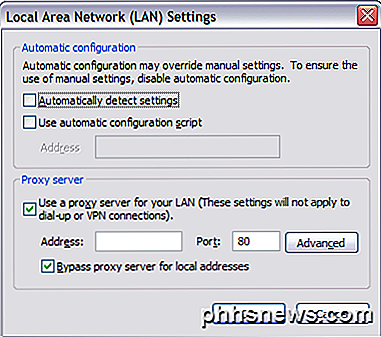

Om du går igenom en proxyserver för e-post eller webbsurfning, kan de webbplatser som du åtkomst eller de e-postmeddelanden du skriver sparas och ses senare. Du kan kontrollera både och här är hur. För IE, gå till Verktyg och sedan Internetalternativ . Klicka på fliken Anslutningar och välj LAN-inställningar .

Om rutan Proxyserver är markerad och den har en lokal IP-adress med ett portnummer betyder det att du går igenom en lokal server först innan den når webbservern. Det innebär att varje webbplats du besöker först går via en annan server som kör någon form av programvara som antingen blockerar adressen eller loggar bara på den. Den enda gången du skulle vara något säker är om webbplatsen du besöker använder SSL (HTTPS i adressfältet), vilket betyder att allt skickat från din dator till fjärrservern är krypterad. Även om ditt företag skulle fånga in data mellan sig skulle det krypteras. Jag säger något säkert, för om det finns spionprogram installerat på din dator, kan det fånga tangenttryckningar och därmed fånga vad du skriver in i de säkra webbplatserna.

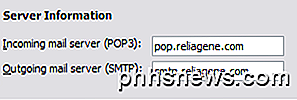

För företagets e-post söker du efter samma sak, en lokal IP-adress för POP och SMTP-postservrar. För att checka in Outlook, gå till Verktyg, E-postkonton och klicka på Ändra eller Egenskaper och hitta värdena för POP och SMTP-servern. Tyvärr, i företagsmiljöer, är e-postservern förmodligen lokal och därför övervakas du absolut, även om den inte sker via en proxy.

Du bör alltid vara försiktig med att skriva e-post eller surfa på webbplatser när du är på kontoret. Att försöka bryta igenom säkerheten kan också få dig i trubbel om de upptäcker att du kringgick sina system! IT-folk gillar inte det, jag kan berätta för dig av erfarenhet! Men det vill du säkra din webbsurfning och e-postaktivitet, din bästa satsning är att använda VPN som privat Internetåtkomst.

Detta kräver installation av programvara på datorn, vilket du kanske inte kan göra i första hand. Men om du kan kan du vara säker på att ingen kan se vad du gör i din webbläsare så länge som det inte finns någon lokal spionprogramvara installerad! Det finns inget som kan gömma dina aktiviteter från lokalt installerad spionprogramvara eftersom det kan spela in tangenttryckningar, etc., så försök att bäst följa instruktionerna ovan och inaktivera övervakningsprogrammet. Om du har några frågor eller problem, var god att kommentera. Njut av!

Så här använder du virtuella stationära datorer i Windows 10 Om du vill öppna en fil eller ett program i ett nytt virtuellt skrivbord kan du skapa ett nytt skrivbord med hjälp av aktivitetsvyn, byta till skrivbordet och öppna filen eller programmet på skrivbordet. Det finns dock ett snabbare sätt att använda ett gratis verktyg som lägger till ett alternativ på snabbmenyn.

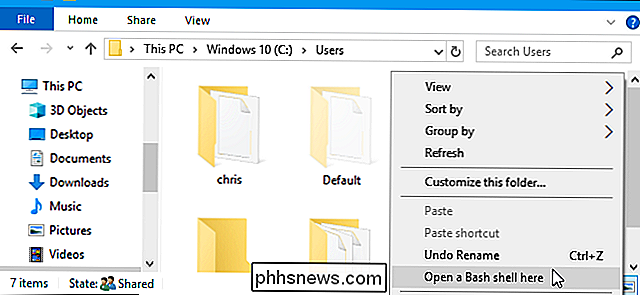

Så här startar du snabbt en bashylsa från Windows 10: s File Explorer

Starta Bash på Windows 10 och det öppnas automatiskt för ditt UNIX-kontoens hemmapp. I stället för att använda cd-kommandot för att byta till en annan mapp kan du starta Bash direkt från en mapp i Filutforskare. Du kan göra det utan några registerhack eller ändringar. Det är bara dolt. Men om du är villig att dyka in i registret kan du göra det lite bekvämare.