Hur man verifierar en Linux-ISO-kontrollsumma och bekräfta att den inte har blivit förknippad med

Förra månaden har Linux Mints hemsida hackats och en modifierad ISO sattes till nedladdning som innehöll en bakdörr . Medan problemet blev löst snabbt visar det vikten av att kontrollera Linux ISO-filer som du laddar ner innan du kör och installerar dem. Så här.

Linux-distributioner publicerar checksums så att du kan bekräfta de filer du hämtar är vad de hävdar att de är och de skrivs ofta så att du kan verifiera kontrollsummorna själva har inte blivit manipulerade med. Det här är särskilt användbart om du laddar ner en ISO från någon annan plats än den huvudsakliga webbplatsen, som en spegel från tredje part, eller genom BItTrent, där det är mycket lättare för människor att manipulera filer.

Hur denna process fungerar

Den processen med att kontrollera en ISO är lite komplex, så innan vi går in i exakta steg, låt oss förklara exakt vad processen innebär:

- Du laddar ner Linux ISO-filen från Linux-distributions webbplats - eller någon annanstans - som vanligt .

- Du laddar ner ett kontrollsumma och dess digitala signatur från Linux-distributions webbplats. Dessa kan vara två separata TXT-filer, eller du kan få en enda TXT-fil som innehåller båda bitarna av data.

- Du får en offentlig PGP-nyckel som tillhör Linux-distributionen. Du kan hämta detta från Linux-distributionswebbplatsen eller en separat nyckelserver som hanteras av samma personer, beroende på din Linux-distribution.

- Du använder PGP-nyckeln för att verifiera att kontrollsummens digitala signatur skapades av samma person som gjorde nyckeln - i det här fallet, underhållarna av den Linux-distributionen. Detta bekräftar att kontrollsumman själv inte har manipulerats.

- Du genererar kontrollsumman för din nedladdade ISO-fil och verifierar att den överensstämmer med den kontrollsumma TXT-filen du laddade ner. Detta bekräftar att ISO-filen inte har manipulerats eller skadats.

Processen kan skilja sig åt olika ISO-sorters, men det brukar följa det allmänna mönstret. Till exempel finns det flera olika typer av checksummor. Traditionellt har MD5-summan varit mest populära. SHA-256-summan används nu oftare av moderna Linux-distributioner, eftersom SHA-256 är mer motståndskraftig mot teoretiska attacker. Vi diskuterar främst SHA-256 summor här, även om en liknande process kommer att fungera för MD5 summor. Några Linux distros kan också ge SHA-1 summor, även om dessa är ännu mindre vanliga.

På samma sätt skriver vissa distros inte sina kontrollsummor med PGP. Du behöver bara utföra steg 1, 2 och 5, men processen är mycket mer sårbar. När allt är fallet, om angriparen kan ersätta ISO-filen för nedladdning kan de också ersätta kontrollsumman.

Användning av PGP är mycket säkrare men inte idiotsäker. Attackeren kan fortfarande ersätta den offentliga nyckeln med sina egna, de kan fortfarande lura dig att tro att ISO är legit. Men om den offentliga nyckeln är värd på en annan server - som det är fallet med Linux Mint - blir det mycket mindre sannolikt (eftersom de skulle hacka två servrar istället för bara en). Men om den offentliga nyckeln lagras på samma server som ISO och kontrollsumma, som det är fallet med vissa distroer, ger det inte lika mycket säkerhet.

Om du försöker verifiera PGP-signaturen på en checksumfil och sedan validera din nedladdning med kontrollsumman, så kan du med rimlighet göra som slutanvändare nedladdning av en Linux ISO. Du är fortfarande mycket säkrare än de personer som inte stör.

Så här verifierar du ett kontrollsumma på Linux

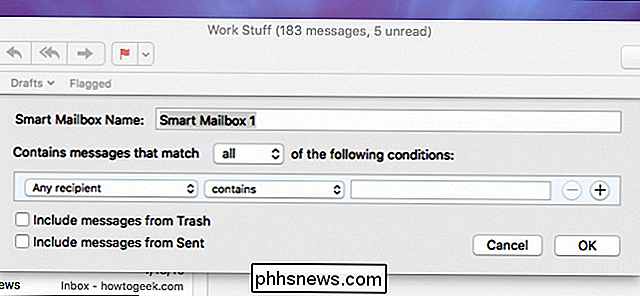

Vi använder Linux Mint som ett exempel här, men du kan behöva söka på din Linux-distributions webbplats för att hitta verifieringsalternativen som erbjuds. För Linux Mint tillhandahålls två filer tillsammans med ISO-hämtningen på dess nedladdningsspeglar. Ladda ner ISO, och hämta sedan "sha256sum.txt" och "sha256sum.txt.gpg" -filerna till din dator. Högerklicka på filerna och välj "Spara länk som" för att ladda ner dem.

På ditt Linux-skrivbord öppnar du ett terminalfönster och laddar ner PGP-nyckeln. I detta fall är Linux Mints PGP-nyckel värdad på Ubuntus nyckelserver, och vi måste köra följande kommando för att få det.

gpg - keyserver hkp: //keyserver.ubuntu.com --recv-nycklar 0FF405B2

Din Linux distros webbplats kommer att rikta dig mot den nyckel du behöver.

Vi har nu allt vi behöver: ISO, kontrollsumman fil, kontrollsummens digitala signaturfil och PGP-tangenten. Så ändras till mappen som de hämtades till ...

cd ~ / Nedladdningar

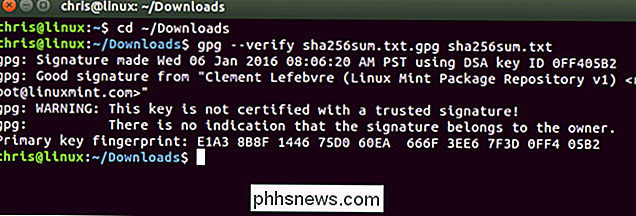

... och kör följande kommando för att kontrollera underskriften av checksumfilen:

gpg - verify sha256sum.txt.gpg sha256sum .txt

Om GPG-kommandot låter dig veta att den nedladdade filen sha256sum.txt har en "bra signatur", kan du fortsätta. I den fjärde raden av skärmdumpen nedan informerar GPG om att detta är en "bra signatur" som hävdar att den är associerad med Clement Lefebvre, Linux Mints skapare.

Oroa dig inte om att nyckeln inte är certifierad med en " pålitlig signatur. "Detta beror på hur PGP-kryptering fungerar - du har inte konfigurerat en web av förtroende genom att importera nycklar från betrodda personer. Det här felet kommer att bli mycket vanligt.

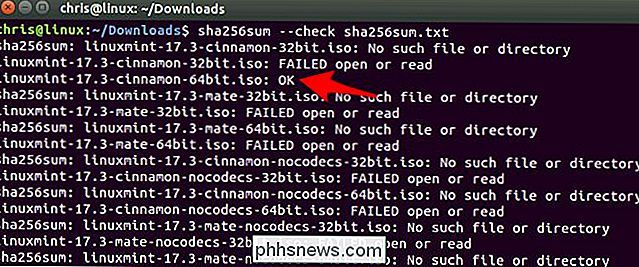

Slutligen, nu när vi vet att kontrollsumman skapades av Linux Mint-underhållare, kör följande kommando för att generera en kontrollsumma från den nedladdade .iso-filen och jämföra den med checksum TXT-filen du laddade ner :

sha256sum - check sha256sum.txt

Du kommer att se många "inga sådana filer eller katalog" meddelanden om du bara hämtade en ISO-fil, men du bör se ett "OK" -meddelande för filen du laddade ner om den matchar kontrollsumman.

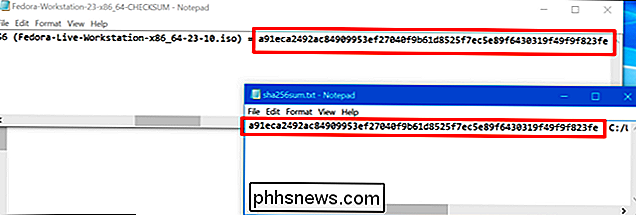

Du kan också köra kontrollsumma-kommandona direkt på en .iso-fil. Det kommer att undersöka .iso-filen och plocka ut sin kontrollsumma. Du kan då bara kolla det matchar det giltiga kontrollsumman genom att titta på båda med dina ögon.

Till exempel, för att få SHA-256 summan av en ISO-fil:

sha256sum /path/to/file.iso

Eller om du har ett md5sum-värde och behöver hämta md5sum av en fil:

md5sum /path/to/file.iso

Välj resultatet med kontrollsumma-TXT-filen för att se om de matchar.

Så här verifierar du ett kontrollsumma i Windows

Om du hämtar en Linux ISO från en Windows-maskin kan du också verifiera kontrollsumma där, men Windows har inte den nödvändiga programvaran inbyggd. Så måste du ladda ner och installera Gpg4win-verktyget med öppen källkod.

Leta reda på din Linux distros signeringsnyckelfil och checksumfiler. Vi använder Fedora som ett exempel här. Fedoras webbplats tillhandahåller checksum downloads och berättar att vi kan ladda ner Fedora-signaturnyckeln från //getfedora.org/static/fedora.gpg.

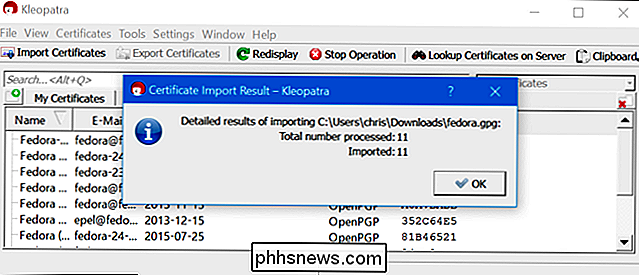

När du har laddat ner dessa filer måste du installera signeringsnyckeln med Kleopatra-programmet ingår med Gpg4win. Starta Kleopatra och klicka på Arkiv> Importera certifikat. Välj den .gpg-fil du hämtade.

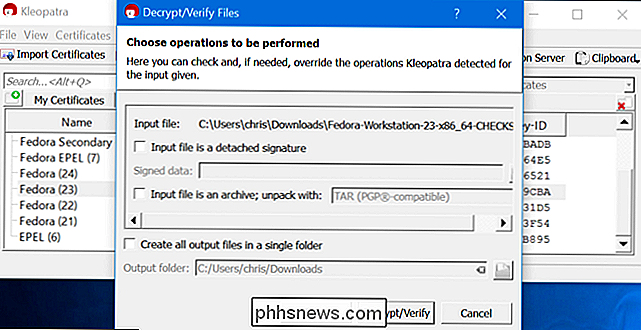

Du kan nu kontrollera om den nedladdade kontrollsumfilen har skrivits med en av de nyckelfiler du importerade. För att göra det, klicka på Arkiv> Dekryptera / verifiera filer. Välj den nedladdade kontrollsumfilen. Avmarkera "Inmatningsfilen är en fristående signatur" och klicka på "Dekryptera / verifiera."

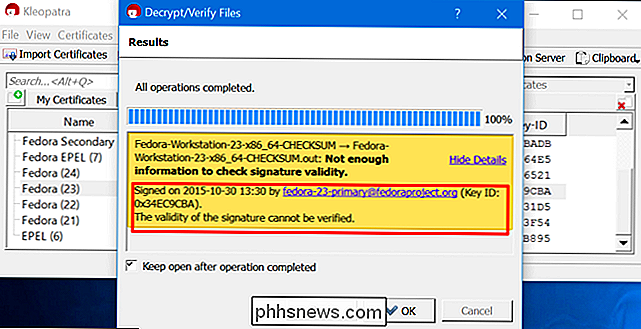

Du är säker på att se ett felmeddelande om du gör det på det här sättet, eftersom du inte har gått igenom besväret med att bekräfta dessa Fedora certifikat är faktiskt legitima. Det är en svårare uppgift. Det här är sättet som PGP är utformat för att fungera - du möter och byter ut nycklar personligen, till exempel, och sammanfogar en web av förtroende. De flesta använder inte det på så sätt.

Du kan dock visa mer information och bekräfta att kontrollsumfilen har skrivits med en av de nycklar du importerade. Det här är mycket bättre än att bara lita på en nedladdad ISO-fil utan att kontrollera hur som helst.

Du ska nu kunna välja Arkiv> Verifiera Checksum Files och bekräfta informationen i kontrollsumfilen matchar den nedladdade .iso-filen. Men det fungerade inte för oss - kanske är det bara sättet som Fedoras checksumfil läggs ut. När vi försökte detta med Linux Mints sha256sum.txt-fil fungerade det.

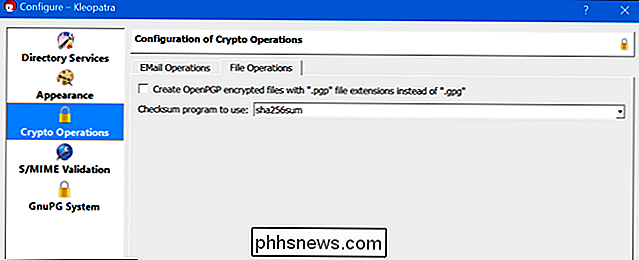

Om detta inte fungerar för din Linux-distribution, så är det här en lösning. Klicka först på Inställningar> Konfigurera Kleopatra. Välj "Crypto Operations", välj "File Operations," och ställ in Kleopatra för att använda "sha256sum" checksumprogrammet, eftersom det är vad detta specifika checksum genererades med. Om du har en MD5 kontrollsumma, välj "md5sum" i listan här.

Klicka nu på Arkiv> Skapa kontrollsumfiler och välj din nedladdade ISO-fil. Kleopatra genererar en kontrollsumma från den nedladdade .iso-filen och sparar den till en ny fil.

Du kan öppna båda dessa filer-den nedladdade kontrollsumfilen och den du just skapat-i en textredigerare som Anteckningsblock. Bekräfta att kontrollsumman är identisk både med dina egna ögon. Om det är identiskt har du bekräftat att din nedladdade ISO-fil inte har manipulerats.

Dessa verifieringsmetoder var inte ursprungligen avsedda för att skydda mot skadlig programvara. De utformades för att bekräfta att din ISO-fil hämtades korrekt och inte skadades under nedladdningen, så du kan bränna och använda den utan att oroa dig. De är inte en helt idiotsäker lösning, eftersom du måste lita på PGP-nyckeln du laddar ner. Men det ger fortfarande mycket mer säkerhet än att bara använda en ISO-fil utan att kontrollera det alls.

Bildkredit: Eduardo Quagliato på Flickr

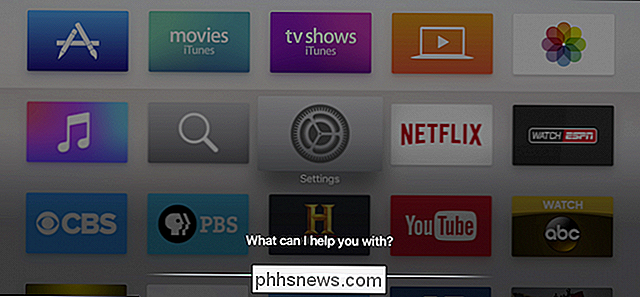

Så här inaktiverar du Siri och platstjänster på Apple TV

Apple integrerar Siri i allting och varför inte? Det är en favorit hos oss och fungerar bra om det är på Apple Watch eller iPhone eller iPad. Om du använder en Apple TV, kanske du vill inaktivera den. Av alla Apples enheter med Siri-integration kan Apple TV vara den där du kan göra utan den och fortfarande njuta av enheten nära sin fulla potential.

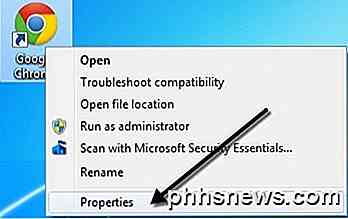

Så här öppnar du flera program i Windows i taget

Varför vill du någonsin öppna flera program samtidigt i Windows ? Nyligen hade jag någon på mitt kontor frågar mig hur de kan öppna flera stationära applikationer samtidigt utan att behöva klicka på varje applikation individuellt.Normalt skulle jag ha kallat personen lat och berättade för dem att sluta stör mig, men eftersom den här personen utför en repetitiv uppgift och behövde öppna samma applikationer varje dag trodde jag att jag skulle komma fram till en lösning.Jag hittade också