Enorma macOS Bug tillåter root-inloggning utan lösenord. Här är Fix

En nyupptäckt sårbarhet i MacOS High Sierra tillåter alla som har tillgång till din bärbara dator för att snabbt skapa ett root-konto utan att skriva in ett lösenord, kringgå några säkerhetsprotokoll du har ställt in.

Det är lätt att överdriva säkerhetsproblem. Detta är inte en av dessa tider. Det här är riktigt dåligt.

Hur exploateringen fungerar

Varning: gör inte det här på din Mac! Vi visar dig dessa steg för att påpeka hur enkelt det här utnyttjas men att de faktiskt följer dem lämna datorn osäker. Do. Inte. Do. Detta.

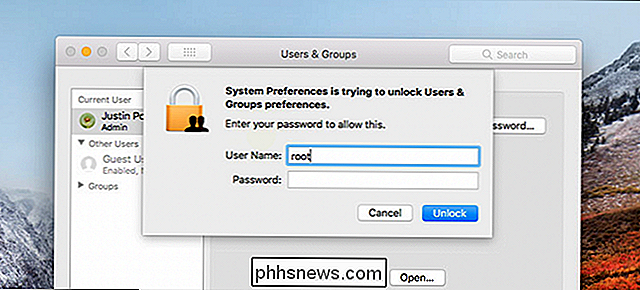

Utnyttjandet kan köras på många sätt, men det enklaste sättet att se hur det fungerar är i Systeminställningar. Attackeren behöver bara gå till Användare och grupper, klicka på låset längst ner till vänster och försök sedan logga in som "root" utan lösenord.

Första gången du gör det här är det fantastiskt ett root-konto utan lösenord är skapad. Andra gången kommer du faktiskt logga in som root. I våra tester fungerar det oavsett om den nuvarande användaren är en administratör eller inte.

Detta ger angriparen åtkomst till alla administratörsinställningar i Systeminställningar ... men det är bara början, eftersom du har skapat en ny systemövergripande root-användare utan lösenord.

Efter att ha gått igenom ovanstående steg kan attackeren logga ut och välja alternativet "Annat" som visas på inloggningsskärmen.

Härifrån kan angriparen ange "root" som användarnamn och lämna lösenordsfältet tomt. Efter att ha tryckt på Enter, loggas de in med fullständiga systemadministratörsbehörigheter.

De kan nu komma åt någon fil på enheten, även om den annars skyddas av FileVault. De kan ändra användarens lösenord, så att de kan logga in och komma åt saker som e-post och webbläsares lösenord.

Det här är full tillgång. Allt du kan tänka dig att en angripare kan göra, kan de göra med det här utnyttjandet.

Och beroende på vilka delningsfunktioner du har aktiverat kan det hända att detta sker hela fjärran. Minst en användare utlöste utnyttjandet på distans med hjälp av Screen Sharing, till exempel.

Om du har skärmdelning aktiverad är det nog en bra idé att stänga av den, men vem kan säga hur många andra potentiella sätt det kan utlösa detta problem? Twitter-användare har visat sätt att starta detta med Terminal, vilket betyder att SSH också är en potentiell vektor. Det finns förmodligen inga sätt att det kan utlösas, om du inte själv själv skapar ett rootkonto och låser det.

Hur fungerar det här faktiskt? Mac Security Researcher Patrick Wardle förklarar allt här med mycket detaljer. Det är ganska grym.

Uppdatering av din Mac Kan eller kan inte lösa problemet

Den 29 november 2017 finns det en korrigeringsfil tillgänglig för detta problem.

Det här är en gång när du verkligen borde inte t ignorera den här prompten.

Men Apple skadade till och med plåstret. Om du körde 10.13, installerade patchen och sedan uppgraderades till 10.13.1 återupptogs problemet. Apple borde ha patchat 10.13.1, en uppdatering som kom ut några veckor tidigare, förutom att släppa den allmänna plåstret. Det gjorde de inte, vilket innebär att vissa användare installerar "uppdateringar" som rullar tillbaka säkerhetsplåstret, vilket ger nytt utnyttjande.

Så medan vi fortfarande rekommenderar att du uppdaterar din Mac, bör du noga följa stegen nedan för att stänga felet själv.

Dessutom rapporterar vissa användare att patchen bryter mot lokal fildelning. Enligt Apple kan du lösa problemet genom att öppna terminalen och köra följande kommando:

sudo / usr / libexec / configureLocalKDCFildelningen ska fungera efter det här. Detta är frustrerande, men buggar som detta är priset att betala för snabba patchar.

Skydda dig själv genom att aktivera root med ett lösenord

Även om en patch har släppts kan vissa användare fortfarande uppleva felet. Det finns dock en manuell lösning som fixar det: du behöver bara aktivera rootkontot med ett lösenord.

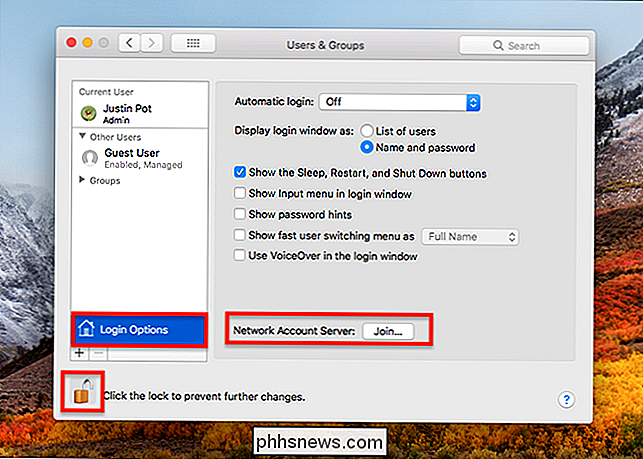

Gå till Systeminställningar> Användare och grupper och klicka sedan på alternativet "Inloggningsalternativ" i den vänstra panelen. Klicka sedan på "Join" -knappen bredvid "Network Account Server" och en ny panel kommer dyka upp.

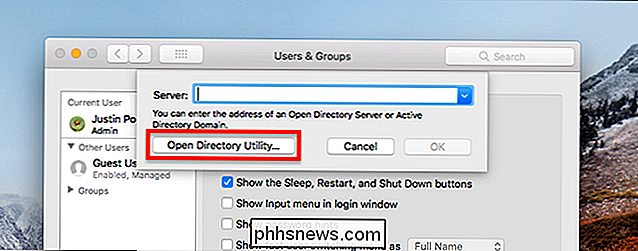

Klicka på "Open Directory Utility" och ett nytt fönster öppnas.

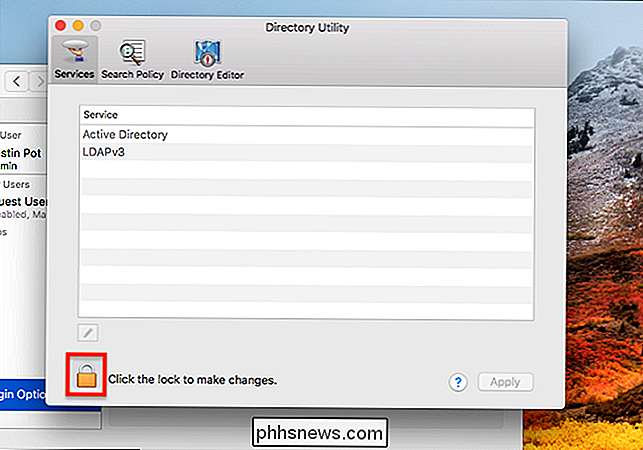

Klicka på låsknappen och ange ditt användarnamn och lösenord när du blir ombedd.

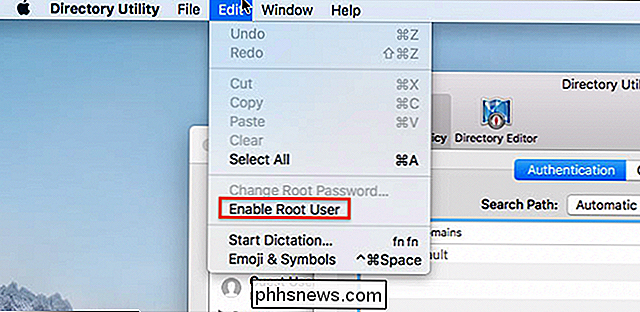

Klicka sedan på Redigera> Aktivera root-användare i menyraden.

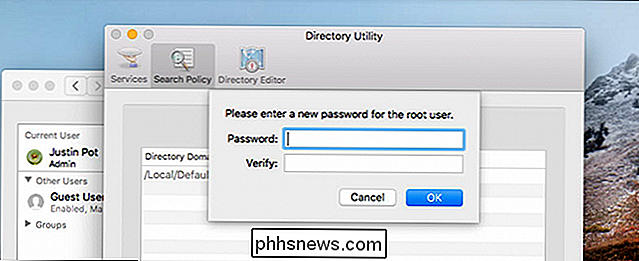

Ange en

Utnyttjandet fungerar inte längre eftersom ditt system redan har ett rootkonto aktiverat med ett faktiskt lösenord kopplat till det.

Håll installera uppdateringar

Låt oss göra det klart: det här var ett stort misstag på Apples sida, och säkerhetspatchen inte fungerar (och bryter fildelningen) är ännu mer pinsamt. Med detta sagt var exploateringen tillräckligt illa för att Apple skulle behöva flytta snabbt. Vi anser att du absolut ska installera korrigeringsfilen som är tillgänglig för detta problem och aktivera ett root-lösenord. Förhoppningsvis kommer Apple snart att åtgärda dessa problem med en annan patch.

Uppdatera din Mac: ignorera inte dessa instruktioner. De är där av en anledning.

Kan jag styra min bärbara laddningscykel för att förlänga batteriets liv?

När det gäller att ta hand om batterierna i våra bärbara datorer kan det vara lite trick ibland, till exempel hur högt och lågt vi borde tillåta laddning och utsläpp nivåer till exempel. Med det i åtanke har dagens SuperUser Q & A-inlägg svaret på en fråga som berörs. Dagens Frågor och svar-session kommer till vår tjänst med SuperUser-en indelning av Stack Exchange, en community-driven gruppering av Q & A-webbplatser.

Hur man konfigurerar din Wi-Fi-anslutna Roomba

IRobot har några olika modeller av Roomba-dammsugare, men Wi-Fi-anslutna Roombas är definitivt en av de mest praktiska. Du kan starta eller schemalägga rengöringsjobb från din telefon, ring din Roomba från telefonen om du inte hittar den, och till och med börja rengöra med Alexa eller Google Assistant.