ÄR Tor riktigt anonym och säker?

Vissa tror Tor är ett helt anonymt, privat och säkert sätt att komma åt Internet utan att någon kan övervaka din sökning och spåra den tillbaka till du - men är det? Det är inte så enkelt.

Tor är inte den perfekta anonymitets- och integritetslösningen. Det har flera viktiga begränsningar och risker som du bör vara medveten om om du ska använda den.

Utgångsnoder kan sniffas

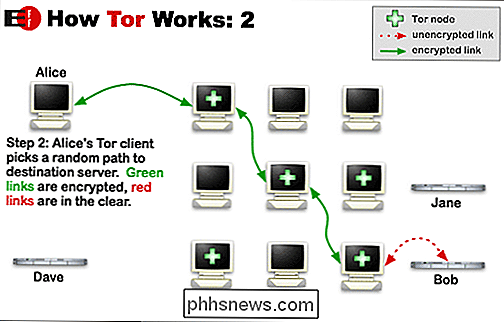

Läs vår diskussion om hur Tor arbetar för en mer detaljerad titt på hur Tor tillhandahåller dess anonymitet. Sammanfattningsvis, när du använder Tor, dirigeras din Internettrafik genom Tors nätverk och går igenom flera slumpmässigt valda reläer innan du lämnar Tor-nätverket. Tor är utformad så att det är teoretiskt omöjligt att veta vilken dator som faktiskt begärde trafiken. Din dator kan ha initierat anslutningen eller det kan bara fungera som ett relä, vilket återfördelar den krypterade trafiken till en annan Tor-nod.

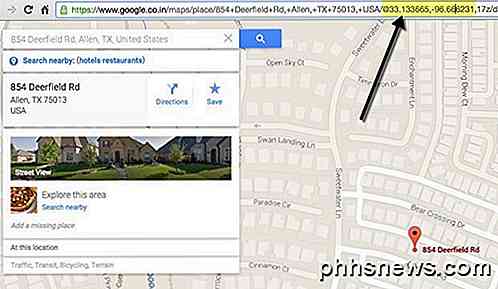

Dock måste de flesta Tor-trafik så småningom komma ut från Tor-nätverket. Låt oss till exempel säga att du ansluter till Google via Tor - din trafik passerar genom flera Tor-reläer, men det måste så småningom komma från Tor-nätverket och ansluta till Googles servrar. Den sista Tor-noden, där din trafik lämnar Tor-nätverket och går in på det öppna Internetet, kan övervakas. Den här noden där trafiken avgår från Tor-nätverket är känd som en "utgångsnod" eller "utgångsrelä".

I nedanstående diagram representerar den röda pilen den okrypterade trafiken mellan utgångsnoden och "Bob", en dator på Internet.

Om du får tillgång till en krypterad (HTTPS) webbplats, till exempel ditt Gmail-konto, är det okej - även om utgångsnoden kan se att du ansluter till Gmail. Om du har tillgång till en okrypterad webbplats kan utträdesnoden eventuellt övervaka din Internetaktivitet, hålla reda på de webbsidor du besöker, sökningar du utför och meddelanden du skickar.

Människor måste godkänna att köra utloppsnoder, som körs Avsluta noder sätter dem på mer av en juridisk risk än att bara köra ett reläkod som passerar trafik. Det är troligt att regeringarna driver vissa avgångsnoder och övervakar den trafik som lämnar dem, använder det de lär sig att utreda brottslingar eller, i repressiva länder, straffar politiska aktivister.

Detta är inte bara en teoretisk risk. Under 2007 avbröt en säkerhetsforskare lösenord och e-postmeddelanden för hundra e-postkonton genom att köra en Tor-utgångsnod. Användarna i fråga gjorde misstaget att inte använda kryptering på deras e-postsystem, och trodde att Tor skulle på något sätt skydda dem med sin interna kryptering. Men det är inte hur Tor fungerar.

Lektion : När du använder Tor, var noga med att använda krypterade (HTTPS) webbplatser för något känsligt. Tänk på att din trafik kan övervakas - inte bara av regeringar utan av onda människor som letar efter privata data.

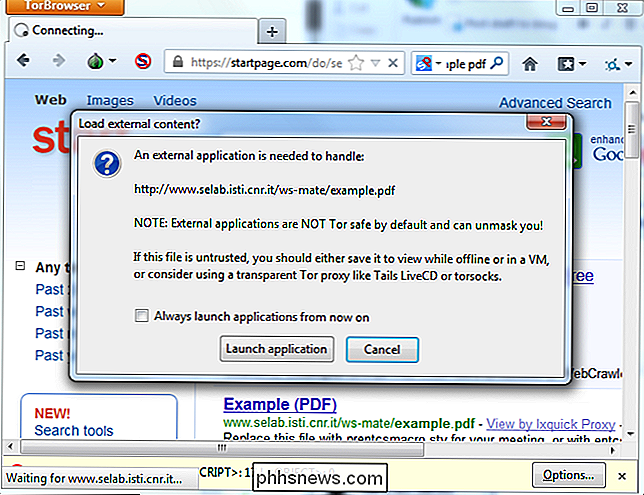

JavaScript, plugin-program och andra program kan läcka din IP

Tor-webbbundtan, som vi täckt när vi förklarade hur man använder Tor, kommer förkonfigurerade med säkra inställningar. JavaScript är inaktiverat, plug-ins kan inte köras och webbläsaren kommer att varna dig om du försöker ladda ner en fil och öppna den på en annan applikation.

JavaScript är normalt inte en säkerhetsrisk, men om du försöker att dölja din IP, du vill inte använda JavaScript. Din webbläsares JavaScript-motor, plug-ins som Adobe Flash och externa applikationer som Adobe Reader eller till och med en videospelare kan alla läcka din riktiga IP-adress till en webbplats som försöker få den.

Tor-webbbundtet undviker alla dessa problem med standardinställningarna, men du kan eventuellt inaktivera dessa skydd och använda JavaScript eller plug-ins i Tor-webbläsaren. Gör inte detta om du är seriös om anonymitet - och om du inte är seriös om anonymitet, bör du inte använda Tor i första hand.

Det här är inte bara en teoretisk risk heller. Under 2011 förvärvade en grupp forskare IP-adresserna på 10 000 personer som använde BitTorrent-klienter via Tor. Liksom många andra typer av applikationer är BitTorrent-klienter osäkra och kan exponera din riktiga IP-adress.

Lektion : Lämna Tor-webbläsarens säkra inställningar på plats. Försök inte använda Tor med en annan webbläsare - håll fast med Tor-webbläddarspaketet, som har förkonfigurerats med de ideala inställningarna. Du bör inte använda andra applikationer med Tor-nätverket.

Körning av en utgångsnod placerar dig i fara

Om du är stor tro på online anonymitet kan du vara motiverad att donera din bandbredd genom att köra ett Tor-relä . Detta borde inte vara ett juridiskt problem - ett Tor-relä passerar bara krypterad trafik fram och tillbaka inuti Tor-nätverket. Tor uppnår anonymitet genom reläer som drivs av volontärer. Men du borde tänka två gånger innan du kör ett utgångsrelä, vilket är en plats där Tor-trafiken kommer ut ur det anonyma nätverket och ansluts till det öppna Internetet. Om brottslingar använder Tor för olagliga saker och trafiken kommer ut ur ditt utgångsrelä, kommer den trafiken att spåras till din IP-adress och du kan få en ban på din dörr och din datorutrustning konfiskeras. En man i Österrike blev razzerade och belastad med att distribuera barnpornografi för att köra en Tor-utgångsnod. Att köra en Tor-utgångsnod tillåter andra att göra dårliga saker som kan spåras tillbaka till dig, precis som att använda ett öppet Wi-Fi-nätverk - men det är mycket, mycket mer sannolikt att du faktiskt får dig till problem. Konsekvenserna får dock inte vara straffbart. Du kanske bara står inför en rättegång för att hämta upphovsrättsligt innehåll eller handling enligt upphovsrättsvarningssystemet i USA.

Riskerna med att köra Tor Exit nodar slår faktiskt tillbaka till den första punkten. Eftersom det är så riskabelt att köra en utgångsnod för Tor är det få personer som gör det. Regeringar kunde dock komma undan med löpande utgångsnoder, och det är troligt att många gör det.

Lektion

: Kör aldrig en Tor-utgångskod - allvarligt. Tor-projektet har rekommendationer för att köra en utgångsnod om du verkligen vill. Deras rekommendationer inkluderar att köra en utgångsnod på en dedikerad IP-adress i en kommersiell anläggning och använda en Tor-friendly ISP. Försök inte detta hemma! (De flesta borde inte ens försöka på jobbet.)

Tor är inte en magisk lösning som ger dig anonymitet. Det åstadkommer anonymitet genom smart överföring av krypterad trafik via ett nätverk, men den trafiken måste dyka upp någonstans - vilket är ett problem för både Tors användare och exitnoden operatörer. Dessutom är programvaran som körs på våra datorer inte utformad för att dölja våra IP-adresser, vilket medför risker när du gör något annat än att visa vanliga HTML-sidor i Tor-webbläsaren.

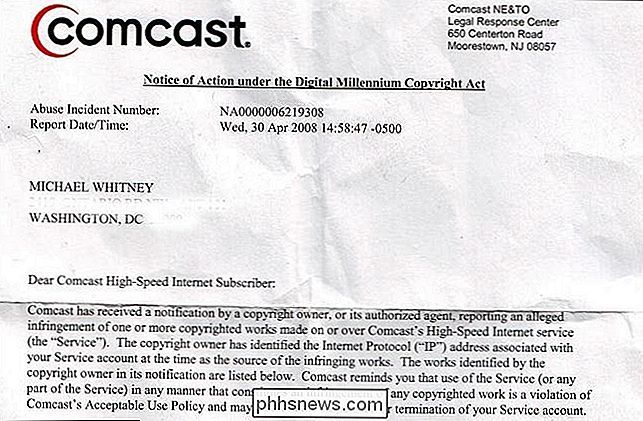

Bildkredit: Michael Whitney på Flickr, Andy Roberts på Flickr, The Tor Project, Inc.

Fix Back-knappen fungerar inte i Internet Explorer

Jag har nyligen stött på ett mycket udda problem på en av mina Windows-maskiner där Back- knappen i Internet Explorer slutade fungera! Jag skulle trycka tillbaka och ingenting skulle hända! Det var det märkligaste någonsin och det här var på en nyinstallation av Windows 10 med IE 11. Jag hade aldrig upplevt det här problemet tidigare och var tvungen att tänka en stund innan jag kunde räkna ut hur man fixade det.I denna art

Hur latens kan göra ensa snabba Internetanslutningar känns långsamma

Det finns mer till en Internetanslutningens hastighet än bara dess bandbredd. Detta gäller särskilt med satellit-internetanslutningar, som kan erbjuda hastigheter på upp till 15 Mbps - men kommer fortfarande att känna sig långsam. Latency kan vara ett problem med alla Internetanslutningar och nätverk.