Vad är kryptering och hur fungerar det? Kryptering har en lång historia som går tillbaka till när de forntida grekerna och romarna skickade hemliga meddelanden genom att byta bokstäver endast dechifreras med en hemlig nyckel. Gå med i oss för en snabb historielektion och lär dig mer om hur kryptering fungerar.

Bild av

xkcd

, uppenbarligen. Krypteringens första dagar De gamla grekerna användes ett verktyg som kallas en Scytale som hjälper till att kryptera sina meddelanden snabbare med hjälp av en transpositionskodning. De skulle helt enkelt sätta in pergamentbandet runt cylindern, skriva ut meddelandet och då då det inte skulle ge mening skulle det vara meningsfullt.

Denna krypteringsmetod kan vara ganska lätt bruten, men det är ett av de första exemplen på kryptering som faktiskt används i den verkliga världen. Julius Caesar använde en något liknande metod under sin tid genom att flytta varje bokstav i alfabetet till höger eller kvar av ett antal positioner-en krypteringsteknik ue känd som Caesar cipher. Exempelvis kan du använda "GEEK" som "JHHN".

Vanligt: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cipher: DEFGHIJKLMNOPQRSTUVWXYZABC

Eftersom endast den avsedda mottagaren av meddelandet visste att chiffern skulle vara svårt för nästa person att avkoda meddelandet, vilket skulle verka som gibberish, men den som hade chifferet kunde enkelt avkoda och läsa den.

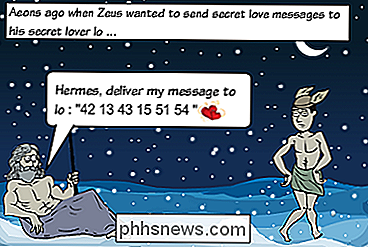

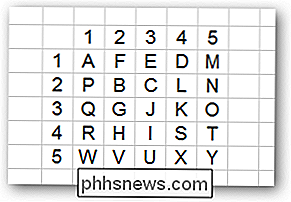

Andra enkla krypteringskoder som Polybius-torget använde en polyalfabetisk chiffer som listade varje bokstav med de motsvarande numeriska positionerna över toppen och sidan för att berätta var läget för brevet var.

Med en tabell som den ovanstående skulle du skriva bokstaven "G" som "23" eller "GEEK" som "23 31 31 43 ".Enigma Machine

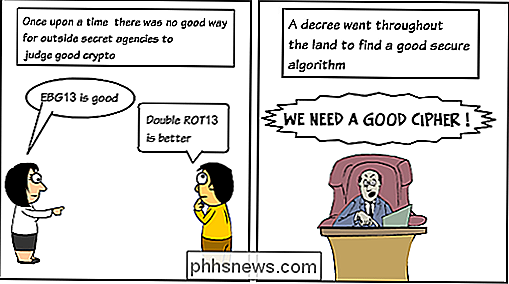

Under andra världskriget använde tyskarna Enigma-maskinen för att passera krypterade sändningar fram och tillbaka, vilket tog år innan polska kunde spricka meddelandena och ge lösningen till Allierade styrkor, som var instrum Moderna krypteringstekniker kan vara ett extremt tråkigt ämne, så istället för att bara förklara dem med ord har vi lagt samman en tecknad film som talar om Krypteringens historia inspirerad av Jeff Mosers stavfigurguide till AES. Obs! Det är tydligt att vi inte kan förmedla allt om krypteringens historia i en serietidning.

På den tiden har människor inte en bra krypteringsmetod för att säkra sin elektroniska kommunikation.

Lucifer namngavs flera av de tidigaste civila blockcifrarna, som utvecklats av Horst Feistel och hans kollegor hos IBM.

Datakrypteringsstandarden (DES) är en blockchiffring (en form av delad hemlig kryptering) som valdes av National Bureau of Standards som en officiell federal informationsbehandlingsstandard (FIPS) för Förenta staterna 1976 och som sedan har haft omfattande användning internationellt.

Bekymmer om säkerhet och relativt långsam drift av DES i mjukvarubaserade forskare för att föreslå en rad alternativa blockchiffreringsdesigner, som började visas i slutet av 1980-talet och början av 1990-talet. Exempel är RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 och FEAL

The Rijndael-krypteringsalgoritmen antogs av den amerikanska regeringen som standardsymmetrisk nyckelkryptering, eller Advanced Encryption Standard (AES). AES offentliggjordes av National Institute of Standards and Technology (NIST) som USA FIPS PUB 197 (FIPS 197) den 26 november 2001 efter en 5-årig standardiseringsprocess där femton konkurrerande mönster presenterades och utvärderades innan Rijndael valdes som mest lämplig krypteringsalgoritm. Krypteringsalgoritm Performance

Många krypteringsalgoritmer finns och de är alla lämpade för olika ändamål. De två huvudegenskaperna som identifierar och differentierar en krypteringsalgoritm från en annan är dess förmåga att säkra den skyddade data mot attacker och dess hastighet och effektivitet vid detta.

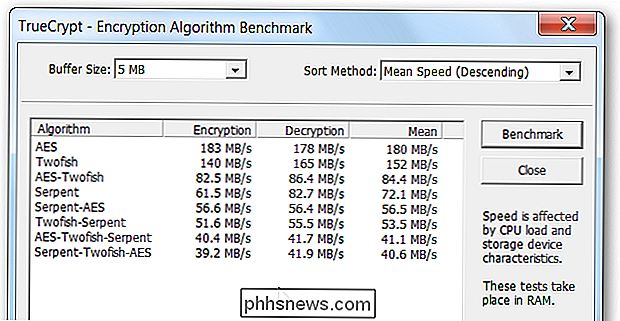

Som ett bra exempel på hastighetsskillnaden mellan olika typer av kryptering kan du använda referensverktyget som är inbyggt i TrueCrypts volymuppställningsguide. Som du kan se är AES den klart snabbaste typen av stark kryptering.

Det finns både långsammare och snabbare krypteringsmetoder, och de är alla lämpade för olika ändamål. Om du bara försöker dekryptera en liten bit data varje gång så har du råd att använda den starkaste möjliga krypteringen, eller kryptera den till och med två gånger med olika typer av kryptering. Om du behöver fart, skulle du förmodligen vilja gå med AES.

För mer om benchmarking av olika typer av kryptering, kolla in en rapport från Washington University of St. Louis där de gjorde massor av test på olika rutiner,

Typer av modern kryptering

All den fina krypteringsalgoritmen som vi har pratat om tidigare brukar användas för två olika typer av kryptering:

Symmetriska nyckelalgoritmer

Använd relaterade eller identiska krypteringsnycklar för både kryptering och dekryptering.

Asymmetriska nycklaralgoritmer

Använd olika nycklar för kryptering och dekryptering. Detta brukar kallas Public Key-kryptering.

Symmetrisk nyckelkryptering

För att förklara detta begrepp använder vi posttjänstmetafonen som beskrivs i Wikipedia för att förstå hur symmetriska nycklaralgoritmer fungerar.

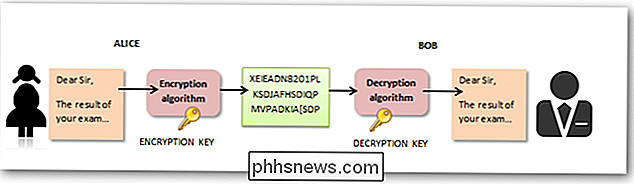

- Alice lägger sitt hemliga meddelande i en låda och låser lådan med ett hänglås som hon har en nyckel . Hon skickar sedan rutan till Bob via vanlig post. När Bob tar emot lådan använder han en identisk kopia av Alices nyckel (som han på något sätt fått tidigare, kanske genom ansikte mot ansikte) för att öppna lådan och läsa meddelandet. Bob kan sedan använda samma hänglås för att skicka sitt hemliga svar. Symmetriska nycklaralgoritmer kan delas in i strömcifrar och blockera cifrar-strömkifrar krypterar bitarna i meddelandet en och en och blockera cifrar tar ett antal bitar, ofta i block av 64 bitar i taget, och kryptera dem som en enda enhet. Det finns många olika algoritmer du kan välja mellan. De mer populära och väl respekterade symmetriska algoritmerna inkluderar Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES och IDEA.

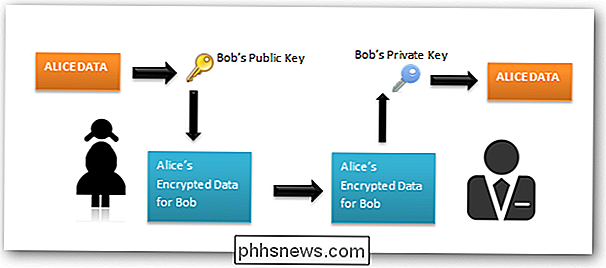

- Asymmetrisk kryptering I ett asymmetriskt nyckelsystem, Bob och Alice har separata hänglås i stället för det enda hänglåset med flera nycklar från det symmetriska exemplet. Obs! Det här är förstås ett mycket överskattat exempel på hur det verkligen fungerar, vilket är mycket mer komplicerat, men du får den allmänna idén.

För det första ber Alice Bob att skicka sitt öppna hänglås till henne genom vanlig post och hålla sin nyckel till sig själv. När Alice tar emot den använder hon den för att låsa en låda innehållande hennes meddelande och skickar den låsta rutan till Bob. Bob kan sedan låsa upp lådan med sin nyckel och läsa meddelandet från Alice. För att kunna svara, måste Bob på samma sätt få Alices öppna hänglås för att låsa lådan innan den skickas tillbaka till henne.

Den kritiska fördelen i ett asymmetriskt nyckelsystem är att Bob och Alice aldrig behöver skicka en kopia av nycklarna till varandra. Detta förhindrar en tredje part (kanske i exemplet, en korrupt postarbetare) att kopiera en nyckel medan den är i transit, så att den tredje parten kan spionera på alla framtida meddelanden som skickas mellan Alice och Bob. Om Bob var vårdslös och tillåter någon annan att kopiera

sin

-tangent, skulle Alice's budskap till Bob äventyras, men Alices meddelanden till andra människor skulle förbli hemliga, eftersom de andra skulle tillhandahålla olika hänglås för Alice att använda.

Asymmetrisk kryptering använder olika nycklar för kryptering och dekryptering. Meddelandemottagaren skapar en privat nyckel och en allmän nyckel. Den offentliga nyckeln distribueras bland meddelandesändarna och de använder den offentliga nyckeln för att kryptera meddelandet. Mottagaren använder sin privata nyckel alla krypterade meddelanden som har krypterats med mottagarens allmänna nyckel.

Det är en stor fördel att göra kryptering så att den jämförs med symmetrisk kryptering. Vi behöver aldrig skicka någonting hemligt (som vår krypteringsnyckel eller lösenord) över en osäker kanal. Din offentliga nyckel går ut i världen - det är inte hemligt och det behöver inte vara. Din privata nyckel kan vara snygg och mysig på din dator, där du genererade den - den behöver aldrig mailas någonstans, eller läs av angripare. Hur kryptering säkerställer kommunikation på webben

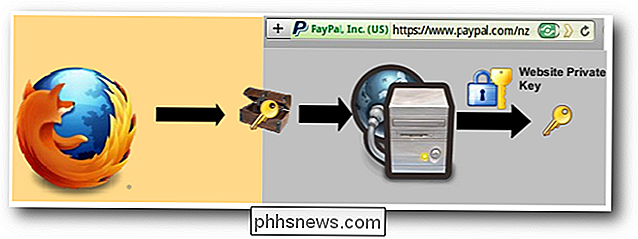

SSL-protokollet (Secure Sockets Layer) har under många år säkrat webbtransaktioner med kryptering mellan din webbläsare och en webbserver, vilket skyddar dig från alla som kan snoopa på nätverket i mitten.

SSL själv är begreppsmässigt ganska enkel. Den börjar när webbläsaren begär en säker sida (vanligtvis //) Webbservern skickar sin offentliga nyckel med sitt certifikat. Webbläsaren kontrollerar att certifikatet utfärdats av en betrodd part (vanligtvis en betrodd rot CA), att certifikatet fortfarande är giltigt och att certifikatet är relaterat till webbplatsen som kontaktas.

Webbläsaren använder sedan den offentliga nyckeln, för att kryptera en slumpvis symmetrisk krypteringsnyckel och skickar den till servern med den krypterade URL som krävs som liksom andra krypterade http-data.

Webbservicen dekrypterar den symmetriska krypteringsnyckeln med sin privata nyckel och använder webbläsarens symmetriska nyckel för att dekryptera dess webbadress och http-data.

Webbservern skickar tillbaka det begärda html-dokumentet och http data krypterad med webbläsarens symmetriska nyckel. Webbläsaren dekrypterar http-data och HTML-dokument med hjälp av den symmetriska nyckeln och visar informationen.

Och nu kan du säkert köpa det eBay-objekt som du verkligen inte behövde.

Lär du något?

Om du gjort det här långt, vi är i slutet av vår långa resa till förståelse av kryptering och lite hur det fungerar - från och med de första dagarna av kryptering med grekerna och romarna, uppkomsten av Lucifer och slutligen hur SSL använder asymmetrisk och symmetrisk kryptering som hjälper dig att köpa den fluffiga rosa kaninen på eBay.

Vi är stora krypteringskampanjer här på How-To Geek, och vi har täckt många olika sätt att göra saker som:

Komma igång med TrueCrypt (för att säkra dina data)

Lägg till automatisk webbkryptering till Firefox

BitLocker till Go-krypterar bärbara flashdatorer i Windows 7

Så här säkrar du din Linux-dator genom att kryptera hårddisken

Lägg till Kryptera / dekryptera alternativ till Windows 7 / Vista Högerklicka-meny

Komma igång med TrueCrypt Drive Encryp tion på Mac OS X

Naturligtvis är kryptering alltför komplicerat ett ämne för att verkligen förklara allt. Missade vi något viktigt? Ta gärna kunskap om dina medläsare i kommentarerna.

Trött på att få ditt kreditkort stulen? Använd Apple Pay eller Android Pay

Det verkar hända allt oftare. En detaljhandel lagras och förlorar sina kunder kreditkortsnummer. Använd Apple Pay, Android Pay, Samsung Pay eller någon annan betalningslösning för smartphones och du skulle vara immun mot dessa överträdelser. Vi godkänner inte någon lösning här. Använd Apple Pay om du har en iPhone, Android Pay om du har en Android-telefon, Samsung Pay om du har en Samsung-telefon och så vidare.

Hur man spelar in kassettband till PC / dator

Så har du en massa gamla ljudkassetter som du vill kopiera eller överföra till din dator? Det finns många gadgets och program där ute som du kan köpa, vilket gör processen så enkelt som möjligt, men eftersom jag är en techie och min blogg handlar om lätt att förstå datatips, ska jag försöka lära mig du hur du kan överföra ljudkassetter till din dator gratis!Jag kommer också