Vad är "Juice Jacking" och bör jag undvika offentliga telefonladdare?

Din smartphone behöver en laddning än igen och du är miles från laddaren hemma ; den offentliga laddningskiosken ser ganska lovande ut - koppla bara in telefonen och få den söta, söta, energi du längtar efter. Vad skulle kunna gå fel, eller hur? Tack vare vanliga egenskaper i mobiltelefonhårdvara och mjukvaruutveckling, läser en hel del saker om att lära sig mer om juice jacking och hur man undviker det.

Vad är ju Juice Jacking?

Oavsett vilken modern smartphone du har oavsett om det är en Android-enhet, iPhone eller BlackBerry-det finns en gemensam funktion på alla telefoner: Strömförsörjningen och dataströmmen passerar över samma kabel. Oavsett om du använder den vanliga USB miniB-anslutningen eller Apples proprietära kablar, är det samma situation: Kabeln som används för att ladda batteriet i telefonen är samma kabel som du använder för att överföra och synkronisera dina data.

Den här inställningen, data / ström på samma kabel, erbjuder en inställningsvektor för en skadlig användare att få tillgång till telefonen under laddningsprocessen; att använda USB-data / strömkabel för att få olagligt åtkomst till telefonens data och / eller injicera skadlig kod på enheten kallas Juice Jacking.

Angreppet kan vara så enkelt som en invasion av privatlivet, där din telefon parar med en dator dolda inom laddningskiosken och information som privata bilder och kontaktuppgifter överförs till den skadliga enheten. Attacken kan också vara så invasiv som en injektion av skadlig kod direkt i enheten. Vid årets BlackHat-säkerhetskonferens presenterar säkerhetsforskare Billy Lau, YeongJin Jang och Chengyu Song "MACTANS: Injektion av skadlig kod i IOS-enheter via skadliga laddare" och här är ett utdrag ur deras presentation abstrakt:

I denna presentation, Vi visar hur en iOS-enhet kan äventyras inom en minut efter att ha anslutits till en skadlig laddare. Vi undersöker först Apples befintliga säkerhetsmekanismer för att skydda mot godtycklig programinstallation och beskriv sedan hur USB-funktioner kan hanteras för att kringgå dessa försvarsmekanismer. För att säkerställa att den resulterande infektionen kvarstår, visar vi hur en angripare kan dölja sin programvara på samma sätt som Apple döljer sina egna inbyggda program.

För att visa en praktisk tillämpning av dessa sårbarheter byggde vi ett bevis på konceptet skadlig laddare, kallas Mactans, med hjälp av en BeagleBoard. Den här hårdvaran valdes för att visa enkelheten med vilka oskyldiga, skadliga USB-laddare kan byggas. Medan Mactans byggdes med begränsad tid och en liten budget, undersöker vi också kortfattat vilka mer motiverade, välfinansierade motståndare skulle kunna uppnå.

Med hjälp av billiga hårddiskar och en skarp säkerhetssårbarhet kunde de få tillgång till nuvarande generationens iOS-enheter på mindre än en minut, trots de många säkerhetsåtgärder som Apple har infört för att specifikt undvika denna typ av sak.

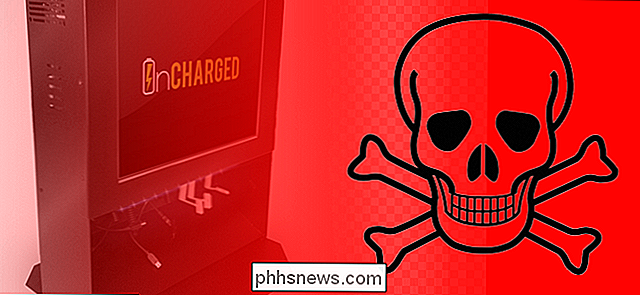

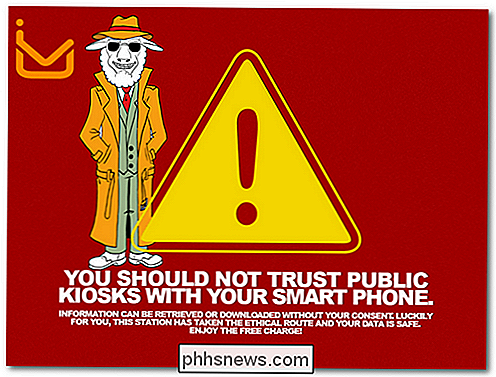

Det här är dock inte ett nytt blick på säkerhetsradaren. För två år sedan på DEF CON-säkerhetskonferensen 2011 byggde forskare från Aires Security, Brian Markus, Joseph Mlodzianowski och Robert Rowley en laddningskiosk för att uttryckligen visa farorna med juicejackningar och varna allmänheten för hur sårbara deras telefoner var när ansluten till en kiosk-bilden ovan visades för användare efter att de hade slagit in i den skadliga kiosken. Även enheter som fått instruktioner om att inte para eller dela data blev fortfarande vanligtvis förekommande via Aires Security-kiosken.

Ännu mer oroande är att exponering för en skadlig kiosk kan skapa ett långvarigt säkerhetsproblem, även utan att omedelbart injiceras av skadlig kod. I en aktuell artikel om ämnet belyser säkerhetsforskaren Jonathan Zdziarski hur sårbarheten iOS-paringen fortsätter och kan erbjuda skadliga användare ett fönster till enheten även efter att du inte längre har kontakt med kiosken:

Om du inte är bekant med hur parning fungerar på din iPhone eller iPad, är det här den mekanism som skrivbordet skapar ett betrodat förhållande till enheten så att iTunes, Xcode eller andra verktyg kan prata med det. När en stationär dator har kopplats kan den få tillgång till en mängd personuppgifter på enheten, inklusive din adressbok, anteckningar, foton, musiksamling, sms-databas, typcache och kan till och med initiera en fullständig säkerhetskopiering av telefonen. När en enhet är parad kan allt detta och mer åtkomst till trådlöst när som helst, oberoende av om du har aktiverat WiFi-synkronisering. En parning varar för filsystemets livstid: det vill säga när din iPhone eller iPad är kopplad till en annan maskin, fortsätter det parningsförhållandet tills du återställer telefonen till fabriksstatus.

Den här mekanismen är avsedd att använda din IOS-enheten smärtfri och trevlig, kan faktiskt skapa ett ganska smärtsamt tillstånd: Kiosken du laddade din iPhone med kan, teoretiskt nog, upprätthålla en Wi-Fi navelsträng till din iOS-enhet för fortsatt tillgång även efter att du tagit ur telefonen och slumped

Hur orolig ska jag vara?

Vi är allt annat än oroliga här på How-To Geek, och vi ger dig det alltid till dig rakt: för närvarande är juice jacking ett stort teoretiskt hot, och chansen att USB-laddningsportarna i kiosken på din lokala flygplats är faktiskt en hemlig front för en datapipning och malware-injicerande dator är mycket låga. Det betyder dock inte att du bara ska shruva på axlarna och omedelbart glömma den mycket verkliga säkerhetsrisken som pluggar din smartphone eller surfplatta i en okänd enhet.

När Firefox-förlängningen Firesheep var den prata om staden i säkerhetscirklar var det just det stort sett teoretiska men fortfarande väldigt verkliga hotet om en enkel webbläsarutvidgning som möjliggör för användarna att kapabla användarna av andra användare på webbtjänsten på den lokala Wi-Fi-noden som ledde till betydande förändringar. Slutanvändare började ta sin webbsäkerhetssäkerhet mer allvarligt (med hjälp av tekniker som tunnling via sina hemanslutningar eller anslutning till VPN) och stora internetföretag gjorde stora säkerhetsförändringar (som krypterar hela webbläsarsessionen och inte bara inloggningen).

På det här sättet gör användarna medvetna om hotet med juice jacking både minskar risken för att människor kommer att bli juice jacked och ökar trycket på företagen för att bättre hantera sina säkerhetspraxis (det är jättebra att din iOS-enhet parar så lätt och gör din användarupplevelse smidig, men konsekvenserna av livstidsparing med 100% förtroende för den parade enheten är ganska allvarliga.)

Hur kan jag undvika Juice Jacking?

Även om juice jacking inte är så utbredd ett hot som direkt telefonstöld eller exponering mot skadliga virus via kompromissade nedladdningar, bör du fortfarande ta försiktighetsåtgärder för att undvika exponering för system som kan komma till rätta med din pe Bild med tillstånd av Exogear .

Det mest uppenbara försiktighetscentrumet kring gör det helt enkelt inte att ladda telefonen med ett tredjepartssystem:

Håll enheterna toppade: Den mest uppenbara försiktigheten är att hålla din mobila enhet laddad. Gör det vanligt att ladda telefonen i ditt hem och kontor när du inte aktivt använder den eller sitter vid skrivbordet och gör jobbet. Ju färre gånger du befinner dig stirrar på en röd 3% batteristång när du reser eller hemifrån desto bättre.

Bär en personlig laddare: Laddare har blivit så små och lätta att de knappt väger mer än den faktiska USB-kabeln som de ansluter till. Kasta en laddare i väskan så att du kan ladda din egen telefon och behålla kontrollen över dataporten.

Bär ett backup-batteri: Oavsett om du väljer att bära ett fullt reservbatteri (för enheter som låter dig byta fysiskt batteriet) eller ett externt reservbatteri (som denna lilla 2600mAh en), kan du gå längre utan att behöva knyta telefonen till en kiosk eller vägguttag.

Förutom att du har en full batteriladdning, finns det ytterligare programvarutekniker du kan använda (även om du, som du kan tänka dig, är mindre än idealiska och inte garanterat att arbeta med tanke på det ständigt växande vapnet av säkerhetsutnyttjande). Som sådan kan vi inte verkligen stödja någon av dessa tekniker som verkligt effektiva, men de är säkert effektivare än att inte göra någonting.

Lås din telefon: När telefonen är låst, är den verkligen låst och oåtkomlig utan inmatning av en PIN-kod eller motsvarande lösenord, ska telefonen inte para ihop med den enhet den är ansluten till. IOS-enheter kommer endast att para när de är upplåsta, men igen, som vi tidigare markerade, sker parning inom några sekunder, så du har bättre kontrollerat att telefonen verkligen är låst.

Slå av telefonen: Denna teknik fungerar bara på en telefonmodell via telefonmodell, eftersom vissa telefoner, trots att de slås av, fortfarande har ström på hela USB-kretsen och tillåter åtkomst till flashlagringen i enheten.

Inaktivera parning (Endast jailbroken iOS-enheter): Jonathan Zdziarski, som nämnts tidigare i artikeln, släppte en liten applikation för jailbroken iOS-enheter som gör det möjligt för slutanvändaren att styra enhetens parningsbeteende. Du kan hitta hans ansökan, PairLock, i Cydia Store och här.

En slutlig teknik som du kan använda, vilket är effektivt men obekväma, är att använda en USB-kabel, med datatrådarna antingen borttagna eller kortslutna. Dessa kablar saknas de två ledningarna som behövs för dataöverföring och säljs endast av de två ledningarna för strömöverföring. En av nackdelarna med att använda en sådan kabel är dock att enheten normalt laddas långsammare, eftersom moderna laddare använder datakanalerna för att kommunicera med enheten och ställa in en lämplig maximal överföringströskel (frånvarande denna kommunikation kommer laddaren som standard att det lägsta säkra tröskelvärdet).

I slutändan är det bästa försvaret mot en kompromitterad mobil enhet medvetenhet. Håll enheten laddad, aktivera säkerhetsfunktionerna som tillhandahålls av operativsystemet (vet att de inte är idiotsäkra och alla säkerhetssystem kan utnyttjas) och undvik att ansluta telefonen till okända laddstationer och datorer på samma sätt som du klokt undviker att öppna bilagor från okända avsändare.

Automatiskt Logga in till Windows 8 med Microsoft eller Lokalt konto

Med Windows 8 finns det nu två sätt att logga in på din dator: via ett Microsoft-konto som synkroniserar dina inställningar och appar via Windows 8-datorer och via ett lokalt konto som har varit standard sedan början. För min dator hemma har jag alltid tagit bort några lösenord och ställa in det så att datorn skulle logga in automatiskt.När jag b

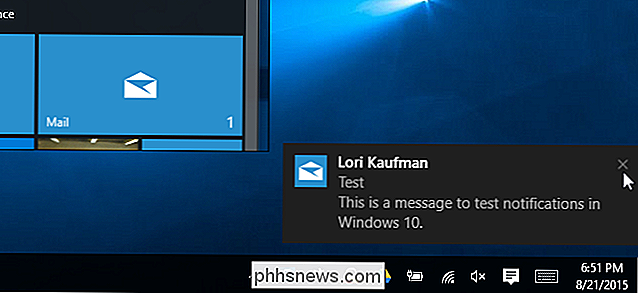

Hur man aktiverar och inaktiverar e-postmeddelanden i Windows 10

Windows 10 innehåller förbättrade appanmälningar som kan visas på startmenyn, i Action Center och till och med på flyget ovanför Notifieringsfältet . Mail-appen använder Windows-meddelandesystemet för att meddela dig nya e-postmeddelanden. Först måste du kontrollera att appanmälningar är aktiverade i Windows.